حاسوب مخترق

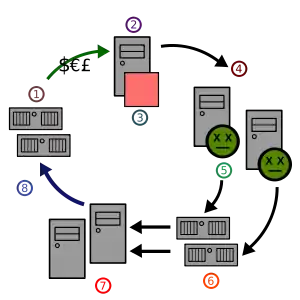

في علوم الحاسوب، الحاسوب المُخترَق (بالإنجليزية: Zombie) هو جهاز حاسب متصل مع الإنترنت التي تم المساس بها القراصنة، فيروس الحاسوب أو حصان طروادة برنامج، ويمكن استخدامها لتنفيذ المهام الخبيثة من نوع أو آخر في إطار التوجيه عن بعد. غالبًا ما تستخدم شبكات Botonets من أجهزة zombie لنشر البريد الإلكتروني غير المرغوب فيه وإطلاق هجمات رفض الخدمة (هجمات DOS). معظم مالكي أجهزة الحاسوب "zombie" لا يدركون أن يتم استخدام نظامهم بهذه الطريقة. لأن المالك يميل إلى أن يكون غير مدرك، فإن هذه الحواسيب مجازية مقارنة بالزومبي الخيالي .يشبه هجوم DDoS المنسق من قبل العديد من آلات الروبوتات "هجوم حشد غيبوبة" ، كما هو مبين في أفلام الزومبي الخيالية .

| جزء من سلسلة مقالات حول |

| أمن المعلومات |

|---|

|

| بوابة أمن المعلومات |

إعلان

استخدمت أجهزة Zombie على نطاق واسع لإرسال البريد الإلكتروني غير المرغوب ؛ واعتبارًا من عام 2005 ، تم إرسال ما يقدر بـ 50 - 80٪ من جميع الرسائل غير المرغوب فيها على مستوى العالم بواسطة أجهزة كمبيوتر زومبي.[1] وهذا يسمح لمرسلي الرسائل غير المرغوب فيها بتجنب الكشف عن تكاليف النطاق الترددي ويفترض أنها تقلل من تكاليف عرض النطاق الترددي، نظرًا لأن مالكي كائنات الزومبي يدفعون مقابل النطاق الترددي الخاص بهم. هذا البريد المزعج أيضا يعزز إلى حد كبير انتشار حصان طروادة، لأن أحصنة طروادة ليست ذاتية التكرار. فهم يعتمدون على حركة رسائل البريد الإلكتروني أو البريد المزعج للنمو، في حين يمكن أن تنتشر الديدان بوسائل أخرى.[2] ولأسباب مماثلة، يتم استخدام الزومبي أيضًا في ارتكاب عمليات احتيال بالنقرات ضد المواقع التي تعرض إعلانات الدفع بالنقرة . يمكن للآخرين استضافة التصيد أو أموال البغل تجنيد المواقع.

هجمات الحرمان من الخدمة الموزعة

يمكن استخدام الزومبي لإجراء هجمات الحرمان من الخدمة الموزعة (DDOS) ، وهو مصطلح يشير إلى الفيضانات المنظمة لمواقع الويب المستهدفة بأعداد كبيرة من أجهزة الكمبيوتر في وقت واحد. إن العدد الكبير لمستخدمي الإنترنت الذين يقدمون طلبات متزامنة لخادم الموقع الإلكتروني تهدف إلى تحطيم ومنع المستخدمين الشرعيين من الوصول إلى الموقع.[3] يُعرف متغير من هذا النوع من الفيضانات بتدهور توزيع الخدمة. إن التوزع الموزع للخدمة، الذي يرتكبه الزومبي "النابض" ، هو الفيضانات المعتدلة والدورية لمواقع الويب، وذلك بقصد التباطؤ بدلاً من تحطيم موقع الضحية.إن فعالية هذا التكتيك تنبع من حقيقة أن الفيضانات الشديدة يمكن اكتشافها بسرعة ومعالجتها، لكن هجمات الزومبي النابضة والتباطؤ في الوصول إلى موقع الويب لا يمكن ملاحظتها لأشهر وحتى سنوات.[4] ومن بين الحوادث البارزة التي وقعت في الماضي هجمات الإنكار والتدهور في الخدمة الهجوم على خدمة SPEWS في عام 2003 ، والاعتداء على خدمة Blue Frog في عام 2006. وفي عام 2000 ، عدة مواقع ويب بارزة ( Yahoo ، eBay ، إلخ.) تم انسدادها إلى طريق مسدود بسبب هجوم مُنفر من هجوم الخدمة شنته ' MafiaBoy ' ، مراهقة كندية.تمت مناقشة هجوم على grc.com مطولاً، وتم التعرف على مرتكب الجريمة، وهو صبي يبلغ من العمر 13 عامًا على الأرجح من سارديس بولاية مسيسيبي ، على موقع ويب Gibson Research على الويب. قام ستيف جيبسون بتفكيك "البوت" الذي كان زومبيًا مستخدمًا في الهجوم، واقتصره على موزعها. في روايته عن أبحاثه، وهو يصف تشغيل "المسيطرة bot' IRC قناة.[5]

الهواتف الذكية

وابتداءً من يوليو 2009 ، ظهرت أيضًا إمكانات بوت نت في سوق الهواتف الذكية . ومن الأمثلة على ذلك يوليو 2009 في الإصدار "البري" من دودة رسالة نصية مثيرة للفضاء، وهي أول دودة للرسائل القصيرة قادرة على استخدام الروبوتات في العالم، والتي استهدفت نظام تشغيل سيمبيان في هواتف نوكيا الذكية. في وقت لاحق من ذلك الشهر، كشف الباحث تشارلي ميلر عن دليل على رسالة دودة رسالة نصية مفهومة لفون في Black Hat Briefings . وفي شهر يوليو أيضاً، تم استهداف مستهلكي دولة الإمارات العربية المتحدة من قبل " بلاك بيري" من اتصالاتبرنامج تجسسبرنامج التجسس . في عام 2010 ، ينقسم المجتمع الأمني إلى الإمكانات الحقيقية في العالم لبرامج الروبوت المتنقل. ولكن في مقابلة أجرتها صحيفة نيويورك تايمز في آب / أغسطس 2009 ، لخص مستشار الأمن الإلكتروني مايكل جريج القضية على هذا النحو: "نحن على وشك أن نشاهد الهواتف الذكية التي كنا نستخدمها في أجهزة الكمبيوتر المكتبية في الثمانينيات".[6]

انظر أيضا

- BASHLITE

- الروبوتات

- هجوم الحرمان من الخدمة

- مدارات منخفضة المدار ايون

- البرمجيات الخبيثة

- حصان طروادة (الحوسبة)

المراجع

- Tom Spring (20 يونيو 2005)، "Spam Slayer: Slaying Spam-Spewing Zombie PCs"، PC World، مؤرشف من الأصل في 16 يوليو 2017، اطلع عليه بتاريخ 19 ديسمبر 2015.

- White, Jay D. (2007)، Managing Information in the Public Sector، M.E. Sharpe، ص. 221، ISBN 0-7656-1748-X.

- Weisman, Steve (2008)، The Truth about Avoiding Scams، FT Press، ص. 201، ISBN 0-13-233385-6.

- Schwabach, Aaron (2006)، Internet and the Law، ABC-CLIO، ص. 325، ISBN 1-85109-731-7.

- Steve Gibson، The هجمات على GRC.COM ، Gibson Research Corporation ، first: 4 أيار 2001، last: August 12، 2009 نسخة محفوظة 14 يونيو 2017 على موقع واي باك مشين.

- Furchgott, Roy (14 أغسطس 2009)، "Phone Hacking Threat Is Low, but it Exists"، Gadgetwise Blog، نيويورك تايمز، مؤرشف من الأصل في 16 يوليو 2017، اطلع عليه بتاريخ 16 يوليو 2017.

روابط خارجية

- عملية Botnet تسيطر على 1.5 مليون جهاز كمبيوتر

- هل جهاز الكمبيوتر الخاص بك هو غيبوبة؟ على About.com

- تحليل تدخلي لشبكة الزومبي بروكسي على شبكة الإنترنت

- وصف مفصل لما تبدو عليه آلة الزومبي وما يتطلبه الأمر "لإصلاحه"

- المراسلات بين ستيف جيبسون و Wicked

- شبكات غيبوبة، التعليقات غير المرغوبة، والمحيل [كذا ] البريد المزعج

- The New York Times: Phone Hacking Threat is Low، but It Existing

- هكرز الهدف الهواتف المحمولة، WPLG-TV / ABC-10 ميامي

- باحث: BlackBerry Spyware لم يكن جاهزًا ل Prime Time

- فوربس: كيف خطف كل iPhone في العالم

- قراصنة خطة لتقشير الغيمة، والتجسس على العليق

- حل إطلاق SMobile Systems لبرامج التجسس من BlackBerry من BlackBerry

- LOIC IRC-0 - Botnet IRC مفتوح المصدر لاختبار إجهاد الشبكة

An-Source IRC و Webpage Botnet لاختبار إجهاد الشبكة

- بوابة أمن المعلومات