منطقة منزوعة السلاح (حوسبة)

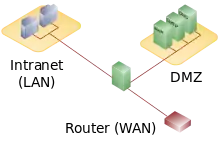

، منطقة منزوعة السلاح [1] (أو DMZ, الانجلزية demilitarized zone). يُفصل بين لشبكةالداخلية LAN و الشبكة الخارجية Internet' عادتا جهاز الراوتر، أو ربما جدار ناري (Software مثل ISA Server أو Hardware مثل Cisco ASA).المنطقة المنزوعة السلاح DMZ هي نوع ثالث، وتقع في مستوى وسط بين النوعين السابقين.[2] هي شبكة محايدة، فلا هي محمية ومؤمنة بشكل كلّي كما هي الشبكة الداخلية. ولا هي مكشوفة بشكل صريح كما هي شبكة الإنترنت.يتم اللجوء لحل DMZ عند الحاجة لتمكين المستخدمين في الشبكة الخارجية من الوصول إلى بعض الخدمات المحلية مثل Web Server أو FTP. فبدلاً من توفيرها ضمن مجال الشبكة الداخلية بما يشكّله هذا من تعريض كامل الشبكة لخطر الاختراق أو الهجمات، يتم وضع هذه الخدمات ضمن شبكة ثالثة منفصلة عن الشبكة الداخلية. وبذلك تتحقق إمكانية العزل عن الأخطار التي يمكن أن تشكّلها الإنترنت، مع إمكانية توفير الخدمات اللازمة للخارج.

جدار الحماية يقوم بمنع الوصول إلى الخدمات المتاحة من أي متصل خارجي لكن يقبل التعامل داخل الشبكة مما يزيد في الأمن ;مصطلح DMZ مقتبس من المنطقة المنزوعة السلاح الكورية.

في حالة اختراق خدمة في المنطقة المجردة من السلاح DMZ، المهاجم ليس لديه سوى الحصول على معومات في المنطقة وليس له إمكانية الوصول إلى حوسيب أخرى في في الشبكة المحلية LAN.

الأسباب

في شبكة الكمبيوتر، أكثر الشبكات عرضة للهجوم هي تلك التي تقدم خدمات للمستخدمين خارج الشبكة المحلية [3] ، مثل البريد الإلكتروني، على شبكة الإنترنت وخوادم نظام تحديد العناوين الشبكية وبروتوكولات الإنترنت (DNS). نظرا لاحتمال زيادة احتمال تعرض هذين المضيفين للخطر، يتم تفعيل DMZ في شبكة فرعية محددة من أجل حماية بقية الشبكات، المخترق إذا نجح في مهاجمة شبكة لن يستطيع الوصول إلى أخرى. هذا يسمح للمضيفين في المنطقة المجردة من السلاح DMZ على تقديم الخدمات إلى كل من الشبكة الداخلية والخارجية، في حين أن جدار الحماية يتحكم في حركة المرور بين الملقمات DMZ وعملاء شبكة الاتصال الداخلية.

توفر خاصية DMZ الأمن من الهجمات الخارجية، ولكن ليس لديها أي تأثير على الهجمات الداخلية مثل البريد والويب أو تحلل الحزم أو بالتحايل مثل انتحال البريد الإلكتروني.

الخدمات في المنطقة المنزوعة السلاح

جميع الخدمات التي يتم توفيرها للمستخدمين على شبكة الاتصال الخارجية يمكن وضعها في المنطقة المجردة من السلاح. الأكثر شيوعا من هذه الخدمات هي:

- Web Server خادوم ويب

- MTA خادم الرسائل

- FTP بروتوكول نقل الملفات

- VoIP الصوت عبر الإنترنت

خوادم الشبكة التي تتصل مع قاعدة البيانات الداخلية تتطلب الوصول إلى ملقم قاعدة البيانات، والتي قد لا تكون متاحة للعامة، وربما تحتوي على معلومات حساسة.

يمكن لخوادم الشبكة التواصل مع خوادم قاعدة البيانات إما مباشرة أو من خلال جدار الحماية لأسباب أمنية،(عند فتح رسائل البريد الإلكتروني وبشكل خاص قاعدة بيانات المستخدم سرية) ، لذلك عادة ما يتم تخزينها على الملقمات التي لا يمكن الوصول إليها من الإنترنت (على الأقل ليس بطريقة غير آمنة)، ولكن يمكن الوصول إليها من خوادم البريد الإلكتروني التي تتعرض ل شبكة الإنترنت.

خادم البريد داخل المنطقة «المجردة من السلاح» يمرر البريد الوارد إلى خوادم البريد المضمونة / الداخلية. كما أنه يتعامل مع البريد الصادر.

للأمن، والامتثال للمعايير القانونية مثل HIPAA ، ولرصد أي خروقات في بيئة العمل، بعض الشركات تتبث ملقم وكيل في المنطقة المجردة من السلاح DMZ . للفوائد التالية:

- تلزم المستخدمين الداخليين (الموظفين عادة) لإستخدام ملقم وكيل للوصول إلى الإنترنت.

- تخفيض متطلبات عرض نظام أسماء النطاقات للدخول إلى شبكة الإنترنت، بعض المحتويات على شبكة الإنترنت قد يكون مؤقتا من قبل الملقم الوكيل.

- يبسط تسجيل ورصد أنشطة المستخدم.

- تصفية محتوى الويب.

ملقم «وكيل العكسي»، مثل ملقم خدمة وكيلة، عبارة عن وسيط، ولكن يتم استخدام طريقة أخرى بـ DMZ. بدلا من تقديم خدمة للمستخدمين الداخليين الراغبين في الوصول إلى الشبكة الخارجية، فإنه يوفر الوصول غير المباشر لشبكة الاتصال الخارجية (عادة الإنترنت).

على سبيل المثال، تطبيقت المكتب BackOffice ، أو نظام البريد الإلكتروني، يمكن توفيرها للمستخدمين الخارجيين (لقراءة رسائل البريد الإلكتروني عند الاتصال من خارج الشركة) لكي يستطيع المستخدم البعيد الوصول المباشر إلى خادم البريد الإلكتروني الخاصة بهم.

الملقم الوكيل العكسي فقط يمكن الوصول فعليا لخادم البريد الإلكتروني الداخلي. هذه الطريقة تعتبر طبقة إضافية من الأمن. عادة يتم توفير هذه الآلية بالوكيل العكسي وباستخدام طبقة جدار حماية، كما أنها تحدد شكل معين حركة البيانات بدلا من التحكم في الوصول عن طريق منافذ TCP و UDP محدد كعامل تصفية جدار الحماية.

معمارية

هناك العديد من الطرق المختلفة لتصميم شبكة مع DMZ. اثنين من أكثر الوسائل الأساسية هي مع جدار حماية واحد، والمعروف أيضا باسم نموذج ثلاثة أرجل، ومع جدران الحماية المزدوجة. ويمكن توسيع نطاق هذه أبنية لإنشاء أبنية معقدة للغاية اعتمادا على متطلبات الشبكة.

جدار واحد

جدار ناري واحد مع لا يقل عن 3 واجهات الشبكة، ويمكن استخدامها لإنشاء بنية الشبكة التي تحتوي على DMZ. يتم تشكيل شبكة خارجية من ISP إلى جدار الحماية على واجهة الشبكة الأولى، ويتم تشكيل شبكة داخلية من واجهة الشبكة الثانية، ويتم تشكيل DMZ من واجهة الشبكة الثالثة. يصبح جدار الحماية نقطة واحدة من الفشل لشبكة ويجب أن تكون قادرة على التعامل مع كل من حركة المرور تسير على المنطقة المجردة من السلاح، فضلا عن شبكة الاتصال الداخلية.

جدار الحماية المزدوج

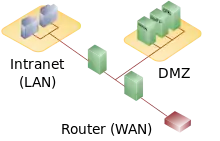

نهج أكثر أمنا هو استخدام اثنين من الجدران النارية لإنشاء DMZ. يجب أن يتم تكوين جدار الحماية الأول (تسمى «الواجهة الأمامية» جدار الحماية أيضا) إلى السماح لحركة المرور المتجهة إلى المنطقة المجردة من السلاح فقط. جدار الحماية الثاني (تسمى «الخلفية» جدار الحماية أيضا) يسمح فقط حركة المرور من المنطقة المجردة من السلاح إلى شبكة الاتصال الداخلية.

ويعتبر هذا الإعداد أكثر أمنا لأن جهازين يتعرض للهجوم. هناك ما هو أكثر حتى إذا تم توفير الحماية والجدران النارية اثنين اثنين مختلف البائعين، لأنه يجعل من غير المحتمل أن الهاتفين تعاني من الثغرات الأمنية نفسها. على سبيل المثال، التكوين العرضي هو أقل احتمالا أن تحدث بنفس الطريقة عبر واجهات تكوين اثنين من مختلف البائعين، وجدت ثغرة أمنية موجودة في نظام بائع واحد هو أقل احتمالا أن تحدث في واحدة أخرى. هذا العيب من هذه العمارة هو أنه أكثر تكلفة. يوصف أحيانا في ممارسة استخدام الجدران النارية المختلفة من مختلف البائعين كمكون من «الدفاع في العمق» إستراتيجية الأمن.

تواجد DMZ

بعض المسيّرات (روتر) المنزلية تحتوي على خاصية DMZ. لأنه يعتبر مضيف على الشبكة الداخلية ولديه كل المنافذ المكشوفة. بواسطة مزايا تعريف شبكة فرعية يوفر غالبا إعادة توجيه كافة المنافذ لجهاز ما إلى جدار الحماية / NAT .

وصلات خارجية

المرجع

- دليل ميكروسوفت نسخة محفوظة 02 مايو 2012 على موقع واي باك مشين.

- موقع لشرح النظام و التركيب(إنجلزي) نسخة محفوظة 05 أغسطس 2017 على موقع واي باك مشين.

- مجلة المعلوماتية العربية نسخة محفوظة 10 يونيو 2015 على موقع واي باك مشين.

- بوابة أمن المعلومات