Arquitectura de red

La arquitectura de red es el diseño de una red de comunicaciones. Es un marco para la especificación de los componentes físicos de una red y de su organización funcional y configuración, sus procedimientos y principios operacionales, así como los protocolos de comunicación utilizados en su funcionamiento.

En la telecomunicación, la especificación de un diseño de red puede incluir también una descripción detallada de los productos y servicios entregados a través de una red de comunicaciones, así como la tasa de facturación detallada y estructuras en las que se compensan los servicios.

El diseño de red de Internet se expresa de forma predominante por el uso de la familia de protocolos de Internet, en lugar de un modelo específico para la interconexión de redes o nodos en la red, o el uso de tipos específicos de enlaces de hardware.

Arquitectura de red en el contexto de la computación distribuida

En la computación distribuida, el concepto de arquitectura de red a menudo describe la estructura y la clasificación de una arquitectura de aplicaciones distribuidas, ya que los nodos que participan en una aplicación distribuida se conocen como una red.[1] Por ejemplo, la arquitectura de aplicaciones de la red telefónica conmutada (RTC) se ha denominado la «red inteligente avanzada».[2] Hay un gran número de clasificaciones específicas, pero todas se encuentran en un continuo entre la red tonta (por ejemplo, Internet) y la red inteligente (por ejemplo, RTC). Otras redes contienen distintos elementos de estos dos tipos de red con el objetivo de hacerlos adecuados para diversos tipos de aplicaciones. Recientemente, la red sensible al contexto (en inglés: context-aware network), que es una síntesis de los dos, ha ganado mucho interés por su capacidad de combinar los mejores elementos de ambos.[3]

Un ejemplo de este uso del término en aplicaciones distribuidas, así como circuitos virtuales permanentes, es la organización de los nodos de los servicios y redes siguiendo la forma peer-to-peer (P2P).[4] Las redes P2P suelen implementar redes superpuestas que se ejecutan sobre una red física o lógica subyacente. Estas redes superpuestas podrán ejecutar determinadas estructuras organizativas de los nodos de acuerdo a modelos distintos, la arquitectura de red del sistema.

La arquitectura de la red es un plan general que especifica todas las características necesarias para que dos aplicaciones de distintas redes en Internet puedan conectarse de forma efectiva.

Diferencias entre Arquitectura y Diseño

Es muy fácil confundir la arquitectura y el diseño, ya que son similares en muchos aspectos. Los diseños son a menudo simplemente versiones más detalladas de la arquitectura. Sin embargo, tiene distintos aspectos en que se diferencian. Algunas de estas diferencias reflejan el concepto de que el diseño es más detallado. Por ejemplo, el ámbito de aplicación de la arquitectura es típicamente amplio, mientras que en los diseños el ámbito tiende a estar más centrado.

La arquitectura de la red muestra una vista de alto nivel de la red, incluyendo la ubicación de los componentes principales o importantes, mientras que un diseño de la red tiene detalles acerca de cada parte de la red o se centra en una sección particular de la red (por ejemplo , el almacenamiento, los servidores , la informática). A medida que el diseño se centra en partes seleccionadas de la red, el nivel de detalle acerca de esas partes aumenta. El aspecto común más importante entre la arquitectura y el diseño es que ambos intentan resolver los problemas multidimensionales basados en los resultados del análisis de proceso de red.[5]

La arquitectura puede diferir sustancialmente del diseño. La arquitectura de red describe las relaciones, mientras que un diseño por lo general especifica tecnologías, protocolos y dispositivos de red. Así, vemos cómo la arquitectura y el diseño se complementan entre sí, ya que ambos conceptos son imprescindibles para entender cómo los diversos componentes de la red trabajan juntos. Otra forma en que la arquitectura puede diferir del diseño está en la necesidad de ubicación de la información. Si bien, hay algunas partes de la arquitectura donde la localización es importante (por ejemplo, interfaces externas, la ubicación de los dispositivos y las aplicaciones existentes), las relaciones entre los componentes son generalmente independientes de la ubicación. De hecho, la inserción de la ubicación de la información en la arquitectura de la red puede ser limitante. Para un diseño de la red, sin embargo, la ubicación de la información es importante. (En el diseño hay una gran cantidad de detalles acerca de las ubicaciones, las cuales juegan una parte importante en el proceso para la toma de decisiones).

Un buen diseño de red es el proceso mediante el cual un sistema extremadamente complejo y no lineal es conceptualizado. Incluso el diseñador de la red con más experiencia debe primero conceptualizar una imagen grande y luego desarrollar los diseños detallados de los componentes. La arquitectura de red representa la visión global y solo puede ser desarrollado mediante la creación de un entorno que equilibre los requisitos de los clientes con las capacidades de las tecnologías de red y el personal que ejecutar y mantener el sistema.

La arquitectura de red no solo es necesaria para un diseño sólido, sino que también es esencial para mantener el rendimiento requerido en el tiempo. Para tener éxito, el desarrollo de la arquitectura debe ser abordado en una manera sistemática.

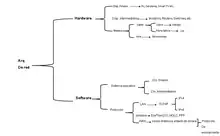

Componentes de la Arquitectura de Red

Los componentes de la arquitectura son una descripción de cómo y dónde cada función de una red se aplica dentro de esa red. Se compone de un conjunto de mecanismos (hardware y software) cada cual con una función que se aplica a la red, y un conjunto de relaciones internas entre estos mecanismos.

Cada función de una red representa una capacidad importante de esa red. Las cuatro funciones más importantes para medir las capacidades de las redes son:

Otras funciones generales que también podrían ser desarrolladas como componentes de arquitecturas son la infraestructura y almacenamiento. Existen mecanismos de hardware y software que ayudan a una red a lograr cada capacidad. Las relaciones internas consisten en interacciones (trade- offs, dependencias y limitaciones), protocolos y mensajes entre los mecanismos que se utilizan para optimizar cada función dentro de la red. Las compensaciones son los puntos de decisión en el desarrollo de cada componente de la arquitectura. Se utilizan para priorizar y decidir qué mecanismos se han de aplicar. Las dependencias se producen cuando un mecanismo se basa en otro mecanismo para su funcionamiento. Estas características de la relación ayudan a describir los comportamientos de los mecanismos dentro de una arquitectura de componentes, así como el comportamiento global de la función en sí.

El desarrollo de los componentes de una arquitectura consiste en determinar los mecanismos que conforman cada componente, el funcionamiento de cada mecanismo, así como la forma en que cada componente funciona como un todo. Por ejemplo, considerando algunos de los mecanismos para el rendimiento de calidad de servicio (QoS), acuerdos de nivel de servicio (SLA) y políticas. Con el fin de determinar cómo el rendimiento de trabajo para una red, se necesitan determinar cómo funciona cada mecanismo, y cómo funcionan en conjunto para proporcionar un rendimiento de la red y del sistema.

Las compensaciones son los puntos de decisión en el desarrollo de cada componente. A menudo hay varias compensaciones dentro de un componente, y gran parte de la refinación de la arquitectura de red ocurre aquí.

Las dependencias son los requisitos que describen como un mecanismo depende en uno o más de otros mecanismos para poder funcionar. La determinación de tales dependencias ayuda a decidir si las compensaciones son aceptables o inaceptables.

Las restricciones son un conjunto de limitaciones dentro de cada componente de arquitectura. Tales restricciones son útiles en la determinación de los límites en que cada componente opera.

Direccionamiento/Enrutamiento

El direccionamiento consiste en aplicar identificadores (direcciones) a los dispositivos en diferentes capas de protocolo (por ejemplo, de enlace de datos y de la red), mientras que el enrutamiento se centra en aprender acerca de la conectividad dentro de redes y entre ellas y la aplicación de esta información de conectividad IP para reenviar paquetes a sus destinos.[6]

El direccionamiento / enrutamiento describe cómo los flujos de tráfico de usuarios y la gestión se envían a través de la red, así como la jerarquía, la separación, y la agrupación de usuarios y dispositivos.

Este componente de arquitectura es importante, ya que determina la forma del usuario y cómo los flujos de tráfico de gestión se propagan por toda la red. Esto está estrechamente ligado a la arquitectura de gestión de red (por arquitectura de los flujos de gestión) y el rendimiento (para flujos de usuario). Este componente también ayuda a determinar los grados de la jerarquía y la diversidad en la red, y cómo se subdividen las zonas de la red.

Desde una perspectiva de direccionamiento, los mecanismos pueden incluir subredes, subredes de longitud variable, superredes, direccionamiento dinámico, direccionamiento privado, LAN virtuales ( VLAN) , IPv6 , y la traducción de direcciones de red (NAT).

Desde una perspectiva de enrutamiento, los mecanismos incluyen el cambio y el enrutamiento, la propagación ruta por defecto, enrutamiento entre dominios sin clases (CIDR), multicast, IP móvil, filtrado de ruta, igualitarios, las políticas de enrutamiento, las confederaciones y las IGP y la selección de EGP y la ubicación.

Gestión de red

La gestión de redes consiste en funciones para controlar, planificar, asignar, implementar, coordinar los recursos de la red de monitores. La gestión de la red es parte de la mayoría o la totalidad de los dispositivos de red. Como tal, la arquitectura de gestión de red es importante ya que determina cómo y dónde se aplican los mecanismos de gestión en la red. Es probable que los otros componentes de la arquitectura (por ejemplo, seguridad de TI) requieran un cierto grado de control y de gestión y además interactúen con la gestión de la red.

Este componente describe cómo el sistema, incluyendo las otras funciones de la red, se controla y gestiona. Consiste en un modelo de información que describe los tipos de datos que se utilizan para controlar y gestionar cada uno de los elementos en el sistema, los mecanismos para conectar los dispositivos con el fin de conocer los datos de acceso, y los flujos de datos de gestión a través de la red. Los mecanismos de administración de red incluyen la supervisión y recopilación de datos: instrumentación para acceder, transmitir, actuar, y modificar los datos.

La gestión de redes incluye los siguientes mecanismos:

- Monitoreo

- Instrumentación

- Configuración

- Componentes FCAPS

- Gestión dentro de la banda y fuera de banda

- Administración centralizada y distribuida

- Red de gestión del tráfico de escala

- Equilibrio de poderes

- Gestión de datos de gestión de la red

- Selección de MIB

- Integración en OSS

Rendimiento

El rendimiento consiste en el conjunto de los mecanismos utilizados para configurar, operar, administrar y dar cuenta de los recursos en la red que distribuyen el rendimiento para los usuarios, aplicaciones y dispositivos.

Esto incluye la capacidad de planificación e ingeniería de tráfico, así como una variedad de mecanismos de servicio. El rendimiento puede ser aplicado en cualquiera de las capas de protocolo, y con frecuencia se aplica a través de múltiples capas. Por lo tanto, puede haber mecanismos orientados hacia la capa de red, físicas o de enlace de datos, así como la capa de transporte y por encima.

El rendimiento describe cómo los recursos de la red se destinan a los flujos de tráfico de usuarios y la gestión. Esto consiste en dar prioridad, programación, y acondicionado a los flujos de tráfico dentro de la red, ya sea de extremo a extremo entre la fuente y el destino para cada flujo, o entre dispositivos de red en una base peer-to-peer. También consta de mecanismos para correlacionar usuarios, aplicaciones y requisitos de los dispositivos a los flujos de tráfico, así como la ingeniería de tráfico, control de acceso, calidad de servicio, políticas y acuerdos de nivel de servicio ( SLAs).

La calidad del servicio, o QoS , consiste en la determinación, creación y saber cómo actuar sobre los niveles de prioridad para flujos de tráfico.[7] Control de recursos se refiere a mecanismos usados para asignar, controlar y administrar los recursos de red para el tráfico. Acuerdos de nivel de servicio ( SLAs ) son contratos formales entre el proveedor y el usuario que definen los términos de la responsabilidad del proveedor para el usuario y el tipo y la extensión de rendición de cuentas si esas responsabilidades no se cumplen.

Este componente arquitectónico es importante, ya que proporciona los mecanismos para el control de los recursos de red asignados a usuarios, aplicaciones y dispositivos. Este puede ser tan simple como determinar la cantidad de capacidad disponible en diversas regiones de la red, o tan complejo como la determinación de la capacidad, demora y RMA características sobre una base de flujos.

Seguridad

La seguridad es un requisito para garantizar la confidencialidad, integridad y disponibilidad de usuario, aplicación, dispositivo y la red de información y recursos físicos.[8] Este a menudo se combina con la privacidad, lo cual es un requisito para proteger la intimidad del usuario, la aplicación, el dispositivo y la red de información. La seguridad describe cómo los recursos del sistema se encuentran protegidos contra robo, daños, denegación de servicio (DOS), o el acceso no autorizado. Los mecanismos de seguridad se implementan en regiones o zonas de seguridad, en donde cada región o zona de seguridad representa un determinado nivel de sensibilidad y control de acceso.

Existen diversos mecanismos de seguridad, algunos de ellos se listan a continuación:

- Análisis de riesgo de seguridad: Es el proceso para determinar que componentes del sistema necesitan ser protegidos y de qué tipo de riesgo de seguridad (amenazas) deben ser protegidos.

- Políticas y procedimientos de seguridad: Son declaraciones formales sobre las normas de acceso al sistema, la red y la información y el uso con el fin de minimizar la exposición a las amenazas de seguridad.

- La seguridad física y la conciencia: Se encarga de la protección del acceso físico de los dispositivos, como daños y robos, asó como y de hacer que los usuarios sean educados. También ayuda a entender los potenciales riesgos que produce violar las políticas y procedimientos de seguridad.

- Los protocolos y aplicaciones de seguridad: Son protocolos de gestión de red y las solicitudes de acceso y uso no autorizado.

- Encriptación: Es hacer que los datos sean ilegibles si son interceptados, mediante un algoritmo de cifrado junto con una clave secreta.

- La seguridad de la red perimetral: Consiste en la protección de las interfaces externas entre la red y las redes externas.[9]

- La seguridad de acceso remoto: Asegura el acceso de red basado en acceso telefónico tradicional, sesiones punto a punto, y las conexiones de red privada virtual.

Optimización

La optimización consiste en determinar y comprender el conjunto de las relaciones internas entre los componentes de la arquitectura para ser optimizado para una red en particular. Esto se basa en la entrada para esa red en concreto, los requisitos, los flujos de tráfico estimados, y las metas para esa red. Las necesidades de los usuarios, aplicaciones y dispositivos suelen incorporar afectar al grado de rendimiento, la seguridad y los requisitos de gestión de red. Tales requisitos están directamente relacionados con la selección y colocación de mecanismos dentro de un componente de arquitectura.

Mediante la comprensión de los tipos de los flujos en la red, cada componente de la arquitectura puede ser desarrollado para centrarse en diferentes mecanismos que apoyen de manera óptima flujos de alta prioridad.

Las metas para una arquitectura de red se derivan de los requisitos, determinados de las discusiones con los usuarios, la administración y el personal, o bien, puede ser tomado como una extensión del alcance y la escala de la red existente. Cuando los objetivos se desarrollan a partir de una variedad de fuentes, proporcionan una amplia perspectiva sobre qué funciones son más importante en una red.

Arquitectura de Referencia

Una arquitectura de referencia es una descripción de la arquitectura de la red completa y contiene todas las arquitecturas de componentes, es decir, sus funciones considerando que es para una red.[10] Se trata de una recopilación de las relaciones internas y externas desarrolladas durante el proceso de arquitectura de la red. Una vez que las arquitecturas de componentes se han desarrollado para una red, se determina las relaciones entre los componentes. Estas relaciones externas se definen por las interacciones entre pares de arquitecturas de componentes, sus compensaciones, dependencias y restricciones. Por lo general, todos los componentes de las arquitecturas de red están estrechamente acoplados entre ellos, y esto se refleja en las relaciones exteriores.[11]

Relaciones Exteriores

Cada función puede ser o no compatible con las otras funciones dentro de una red, así como con los requisitos de los usuarios, aplicaciones y dispositivos. Esto se refleja en las relaciones externas entre sus arquitecturas de componentes. La arquitectura de componentes de direccionamiento (o enrutamiento) soporta los flujos de tráfico de cada una de las otras funciones. Sobre la base de los mecanismos utilizados en la administración de la red existen arquitecturas de componentes de seguridad. Los flujos de tráfico pueden tomar caminos por separado de los flujos de tráfico de los usuarios, por ello, esta capacidad debe ser incorporada en el direccionamiento o enrutamiento de la arquitectura de los componentes.

Optimización de la Arquitectura de Referencia

Los requisitos, flujos y metas para una red son puntos que se utilizan para optimizar la referencia de arquitectura de red, de la misma manera que cada arquitectura de componentes es optimizada. Sin embargo, para la arquitectura de referencia, se producen interacciones entre pares de componentes de arquitecturas. Hay muchas ventajas y desventajas sobre las dependencias y limitaciones que ocurren entre direccionamiento /enrutamiento, gestión de red, rendimiento y seguridad.

Modelos Arquitectónicos

En el desarrollo de la arquitectura de la red hay varios modelos arquitectónicos que se pueden utilizar como punto de partida, ya sea como la base de su arquitectura o para construir sobre lo que ya se tiene. Hay tres tipos de modelos arquitectónicos que aquí se presentan: modelos topológicos, que se basan en una geográfica o el arreglo topológico y se utilizan mayormente como puntos de partida en el desarrollo de la arquitectura de red, los modelos basados en el flujo, que tenga mucho ventaja de los flujos de tráfico de la especificación de flujo y modelos funcionales, que se centran en una o más funciones o características mucho después para la red.

Modelos topológicos

Hay dos modelos topológicos populares: la LAN / MAN / WAN y acceso /Distribución / modelos core.

Una red LAN / MAN / WAN es un modelo arquitectónico simple e intuitivo y se basa en la separación geográfica y / o topológica de redes.[12] Su característica principal es que se centra en las características y necesidades de los límites y en las funciones de compartimentalización, servicio, desempeño y características de la red a lo largo de esos límites. Los documentos llamados Descripciones de control de la interfaz, o CDI, son útiles en la gestión del desarrollo de este modelo arquitectónico.[13]

El modelo arquitectónico de acceso / distribución / Core tiene algunas similitudes y diferencias respecto del modelo LAN / MAN / WAN. Es similar al modelo LAN / MAN / WAN en el que se compartimenta algunas funciones, servicios, prestaciones y características de la red, aunque no hasta el mismo grado grado en que lo hace el modelo LAN / MAN / WAN. El acceso / distribución / modelo básico, sin embargo , se centra en la función en lugar de ubicación. Una característica importante de este modelo es que se puede utilizar para reflejar el comportamiento de la red en su acceso, áreas de distribución, y el núcleo.

Tanto la LAN / MAN / WAN y acceso / distribución / modelos Core se utilizan como puntos de partida en la arquitectura de red, ya que ambos son intuitivos y fáciles de aplicar. La LAN / MAN / WAN y el modelo de acceso / distribución / modelo Core indican además el grado de jerarquía prevista para la red.

Modelos basados en el flujo

Los modelos basados en el flujo que presentamos son punto a punto, cliente-servidor, jerárquica cliente-servidor, y la computación distribuida. El modelo arquitectónico punto a punto se basa en el modelo de flujo de punto a punto. Donde los usuarios y las aplicaciones son bastante coherentes en sus comportamientos de flujo a lo largo de la red. Dado que los usuarios y las aplicaciones en este modelo son consistentes en toda la red, no hay lugares obvios para las características arquitectónicas. Esto empuja a las funciones, características, y los servicios hacia el borde de la red, cerca de los usuarios y sus dispositivos, y también hace los flujos de extremo a extremo, entre los usuarios y sus dispositivos.

Modelos funcionales

Los modelos funcionales se centran en el apoyo a determinadas funciones de la red. Involucran proveedores de servicio, intranet / extranet, modelos de rendimiento de varios niveles y de extremo a extremo .

El modelo de proveedores de servicios se basa en las funciones de proveedores de servicios, centrándose en la privacidad y la seguridad, la prestación de servicios a los clientes (usuarios), y la facturación.

El modelo intranet / extranet se centra en la seguridad y la privacidad, incluyendo la separación de los usuarios, los dispositivos y las aplicaciones basadas en un acceso seguro. En este modelo no puede haber varios niveles de la jerarquía.

El modelo rendimiento de varios niveles se centra en la identificación de las redes o partes de una red como tener un solo nivel de rendimiento, múltiples niveles de rendimiento, o si tiene componentes de ambos. Este modelo se basa en los resultados de los requisitos y análisis de flujo. Para el desempeño en términos de rendimiento cuando existen múltiples niveles, múltiples aplicaciones, dispositivos y usuarios pueden hacer uso la arquitectura y el diseño de la red ya que puede empeorar el rendimiento, mientras que el rendimiento de un solo nivel se centra en el apoyo (por lo general la mayoría de aplicaciones), los dispositivos y los usuarios que tienen un conjunto coherente de requisitos de rendimiento.

El modelo de arquitectura de extremo a extremo se centra en todos los componentes en la ruta final de un flujo de tráfico. Este modelo está más estrechamente alineado con el flujo de perspectiva de la creación de redes.

Los modelos funcionales son los más difíciles de aplicar a una red, ya que en ella se debe comprender dónde se encuentra cada función.

Usando los modelos Arquitectónicos

Algunos de los modelos de las tres secciones anteriores se combinan para proporcionar una vista de la arquitectura global de la red. Esto se logra comenzando con uno de los modelos topológicos y añadiendo en él modelos de flujo y modelos funcionales según se requiera. En el desarrollo de la arquitectura de referencia para una red, se utiliza como entrada información de la especificación de los requisitos, los requisitos de mapa, y el flujo de especificación, junto con los modelos de arquitectura y arquitecturas de componentes. Cada componente de arquitectura que se desarrolla, se integra en la arquitectura de referencia . Los modelos topológicos son un buen punto de partida, ya que pueden ser utilizados para describir toda la red de una manera general. Mientras que los modelos funcionales y los modelos basados en el flujo también se puede utilizar para describir una red completa, pero tienden a estar más centrados en un área en particular de la red.

Sistemas y arquitecturas de red

Una arquitectura de sistemas (también conocido como una arquitectura de la empresa) es un súper conjunto de una arquitectura de red, en la que se describen las relaciones, así como los componentes y funciones importantes del sistema, tales como el almacenamiento, los clientes / servidores, o bases de datos, así como de la red.[14] Los dispositivos y las aplicaciones pueden ampliarse para incluir funciones especiales, tales como el almacenamiento. Una arquitectura de sistemas puede incluir una arquitectura de almacenamiento, describiendo servidores, aplicaciones, una red de área de almacenamiento (SAN), y la forma en que interactúan con otros componentes del sistema.

Véase también

Referencias

- Kai, Hwang (2013). Distributed and Cloud Computing (en inglés). Morgan Kaufmann.

- «¿Qué es la red inteligente avanzada?». www.netinbag.com. Consultado el 1 de noviembre de 2021.

- «ACAN - Ad hoc Context Aware Network». IEEE CCECE2002. Canadian Conference on Electrical and Computer Engineering. Conference Proceedings (Cat. No.02CH37373) (Winnipeg, MB, Canada). 12-15 May 2002. ISBN 0-7803-7514-9. ISSN 0840-7789. Consultado el 01-11-2021.

- Autores varios (2015). «10.Peer-To-Peer». Distributed Systems, Concepts and Design (en inglés). Pearson. pp. 423-461. ISBN 978-01-3214-301-1.

- «Diseño web y Arquitectura web ¿Cuales son las diferencias y como se relacionan?)». Programa en Línea. 12 de febrero de 2021. Consultado el 2 de noviembre de 2021.

- «3.1.4 Direccionamiento IP - Redes De Computadoras». sites.google.com. Consultado el 1 de noviembre de 2021.

- «calidad de servicio». Diccionario Español de Ingeniería (1.0 edición). Real Academia de Ingeniería de España. 2014. Consultado el 1 de noviembre de 2021.

- Bishop, M. (2003-01). «What is computer security?». IEEE Security & Privacy 1 (1): 67-69. ISSN 1540-7993. doi:10.1109/MSECP.2003.1176998. Consultado el 1 de noviembre de 2021.

- «▷ Protección Perimetral Electrónica». Sistemas de Alarma. Consultado el 1 de noviembre de 2021.

- Clements, Paul; Felix Bachmann; Len Bass; David Garlan; James Ivers; Reed Little; Paulo Merson; Robert Nord et al. (2010). Documenting Software Architectures: Views and Beyond, Second Edition. Boston: Addison-Wesley. ISBN 978-0-321-55268-6.

- http://store.elsevier.com/Network-Analysis-Architecture-and-Design/James-McCabe/isbn-9780123704801/

- «Redes Informáticas: LAN».

- Data Item Description, Interface Control Document (ICD), DI-SESS-81248B (2015)

- «Gartner IT Glossary – Enterprise Architecture (EA)]». Gartner.com. Consultado el 25 de octubre de 2021.