Kyung-Shick Choi

El Dr. Kyung-Shick Choi, cibercriminólogo estadounidense coreano, nacido en Corea del Sur el 17 de mayo de 1973, es el Coordinador del Programa de Investigación del Cibercrimen y Seguridad Cibernética (CIC) en la Universidad de Boston y fundador del Center for Cybersecurity and Cybercrimen Investigation CIC.

| Kyung-Shick Choi | ||

|---|---|---|

| Información personal | ||

| Nacimiento |

17 de mayo de 1973 (50 años) Corea del Sur | |

| Nacionalidad | Estadounidense | |

| Educación | ||

| Educado en | Universidad Northeastern | |

| Información profesional | ||

| Ocupación | Criminólogo | |

| Empleador | ||

Biografía

El Dr. Choi, realizó sus estudios elementales en la República de Corea del Sur y adelantó sus estudios de pregrado en Justicia Criminal en Estados Unidos, en la Northeastern University, Boston, Massachusetts. Con un excelente rendimiento profesional fue parte del Departamento de Policía de Cambridge (Cambridge Police Department (Massachusetts)), en el año 1999 y adelanto pasantías profesionales en la Asociación Nacional de Oficiales Asiáticos de la Paz, también en el estado de Massachusetts. Para el año 2001 inicio sus estudios de maestría en Justicia Criminal que lo graduarían de la Universidad de Boston en mayo del 2002 con el premio a la excelencia académica en estudios de posgrado. Premio que pocos egresados de esa universidad poseen. A partir del año 2002, se desempeñó como profesor adjunto del programa de Educación en prisiones de la universidad de Boston y el departamento de justicia criminal del Metropolitan College. Esta experiencia académica lo llevaría a adelantar estudios de doctorado en la universidad de Indiana en Pensilvania. Su tesis de grado “Modelización de ecuaciones estructurales. Evaluación de factores causales claves en la victimización por delitos informáticos” serviría como base experimental para en el año 2008, proponer la teoría criminológica sobre victimización causado por el ciber delito “Ciber TAC”. En noviembre de 2016, fundó el Centro para la Ciberseguridad e Investigación del Cibercrimen (CIC), con el fin de ayudar a la comunidad de académicos y fuerza pública a mejorar capacidades en contra de la ciberdelincuencia. En la actualidad el Dr. Choi es profesor titular en el Departamento de Justicia Criminal de la Universidad Estatal de Bridgewater y también sirve como profesor en la Universidad de Boston, dictando la cátedra de cibercrimen, informática forense y el curso avanzado en investigación del ciberdelito a la vez que coordina el programa de Ciberseguridad e Investigación del Cibercrimen y dirige el centro CIC

Trabajo académico

El trabajo académico e investigativo del Dr. Choi ha hecho aportes significativos en los problemas asociados a la intersección de la conducta humana y la tecnología y la respuesta de la justicia penal a los desafíos de la ciberdelincuencia. En 2008, propuso la Ciberteoría de las Actividades Cotidianas Ciber-TAC, que se ha convertido en una teoría predominante para analizar y contrarrestar la victimización por delitos informáticos. Su trabajo ha aparecido en numerosas revistas científicas. Entre sus obras más sobresalientes se encuentran los siguientes libros, capítulos y artículos científicos:

- Choi, K. (2015) Cybercriminology and Digital Investigation (Cibercriminología e Investigación Digital). LFB Scholarly Publishing LLC: EL PASO, TX

- Choi, K. (ed in Korean Translation, 2012), United Nation’s Handbook on Identity-related Crime (Manual de Naciones Unidas para Crímenes relacionados con Identidad). Seúl, Corea del Sur: Korean Institute of Criminology

- Choi, K. (2010) Risk Factors in Computer-crime Victimization (Factores de Riesgo en la Visctimización por Delitos Informáticos). In Marilyn McShane and Frank Williams (ed), Criminal Justice: Recent Scholarship, LFB Scholarly Publishing LLC: EL PASO, TX

- Choo, K. Jang, J., & Choi, K (2009). Human Trafficking for Sexual Exploitation between Korea and U.S.A (Tráfico Humano para Explotación Sexual entre Corea y Estados Unidos), Korean Institute of Criminology: Seúl, Corea del Sur [Two Books: Korean & English Version]

- Choi, K. & Toro-Álvarez, M. M. (2017). Cibercriminología. Guía para la investigación del cibercrimen y mejores prácticas en seguridad digital (Cybercriminology Guide for the investigation of cybercrime and best practices in digital security). Bogotá: Universidad Antonio Nariño.

- Choi, K-S. & J.R. Lee. (2017). Theoretical Analysis of Cyber-interpersonal Violence Victimization and Offending using Cyber-routine Activities Theory (Análisis Teórico de victimización por violencia interpersonal en el ciberespacio y de la ofensa, a través de la ciber teoría de las actividades cotidianas Ciber TAC). Computers in Human Behavior, 73, 394-402. doi: 10.1016/j.chb.2017.03.061

- Choi, K. Lee, S., Lee, J. (2017). Mobile Phone Technology and Online Sexual Harassment among Juveniles in South Korea: Effects of Self-control and Social Learning, International Journal of Cyber Criminology, 11(1), 110-127.

- Cho, S. Hong, J., Espelage, L., & Choi, K. (2017). Applying Routine Activities Theory to Understand Physical and Nonphysical Peer Victimization. Journal of Aggression, Maltreatment & Trauma, DOI:10.1080/10926771.2016.1264526

- Choi, K. Scott, T. & LeClair, D. (2016). Ransomware Against Police: Diagnosis of Risk Factors via Application of Cyber-Routine Activities Theory. International Journal of Forensic Science & Pathology, 4(7), 253-258.

- Choi, K, Englander, E., Woo, Y., Choi, J., Kim, J., and Kim H. (2016). A comparison of attributions, self-esteem, anxiety, and parental attachment in sexually abused and non-abused Korean children, Journal of Child Custody, DOI:10.1080/15379418.2016.1164650

- Choi, K. Choo, K., & Sung, Y. (2016). Demographic variables and risk factors in computer-crime: an empirical assessment, Cluster Computing, 19 (1), 1-9

- Choi, K. Cronin, S., & Correia, Y. (2016). The assessment of capable guardianship measures against bullying victimization in the school environment, Police Practice and Research, 17 (2), 1-11

- Scott, T. Back, S., & Choi, K. (2015). Emotional Literacy Program and Its Effectiveness: Potential Policy Implication in South Korea. Korean Association of Criminal Psychology, 11(3), 273-294

- Choi, K, Choo, K., Choi, J., & Woo, W. (2015). Understanding the Dynamics of the Victim-Perpetrator Relationship in Child Sexual Abuse: An Examination of the Child Sex Abuse Victimization Data in South Korea, Asian Journal of Criminology, 10 (1), 79-97

- Choi, K, Earl, K., Park, A., & Della Guistina, J. (2014). Use of Synthetic Cathinones: Legal Issues and Availability of Darknet, VFAC (Virtual Forum Against Cybercrime) Review, 9-10, 2014.

- Choi, K, Libertt, M., and Collins, T. (2014). An Empirical Evaluation: Gunshot Detection System and Its Effectiveness on Police Practices, Police, Practice, & Research.15 (1), 48-61

- Choi, K. & Shimp B. (2012). Qualitative Analysis of Motivated Offender and Suitable Target: Methodological Challenges on Hacker Study, Korean Journal of Social Science, 14 (2), 215-261

- Choo, K. Choi, K. Sung, Y. & Kwok S. (2012). The Impact of the “Act on the Punishment of Intermediating in the Sex Trade” and Police Crackdown on Sex Industry in South Korea. (Reprint in Chinese), Crime and Criminal Justice International, 17, 59-88

- Choo, K. Choi, K. & Sung, Y. (2011). The Police Crackdown in Red Light Districts in South Korea and the Crime Displacement Effect after the 2004 Act on the Punishment of Intermediating in the Sex Trade. British Journal of Community Justice, 8 (3), 86-103

- Choo, K. Jang, J. & Choi, K. (2010). Methodological and Ethical Challenges to Conducting Human Trafficking Studies: A Case Study of Korean Trafficking and Smuggling for Sexual Exploitation to the United States. Women and Criminal Justice, 20 (1), 167-185

- Sung, Y. & Choi, K. (2009). Empirical Delineation: Relationship among the Perception of the Neighborhood Environment, Perceived Risk of Victimization, and Perceived Fear of Crime, Korean Association of Criminal Psychology, 5(2), 81-121

- Choi, K. (2009). Testing Self-Control Theory Using a Secondary Data Analysis of the G.R.E.A.T. Program. Korean Association of Criminal Psychology, 5(1), 169-195

- Choi, K. (2008). An empirical assessment of an integrated theory of computer crime victimization. International Journal of Cyber Criminology, 2(1), 308-333.

- Choi, K. (2016) “Computer Crime Victimization and Criminological Perspectives.” In Matthew J. Dolliver and Diana S. Dolliver (ed), Cognella Policing Cyberspace: Law Enforcement and Forensics in the Digital Age. USA: Cognella Academic Publishing

- Jang, J. and Choi, K. (2011) “South Korea: Current trends and issues in crime and criminal justice.” In Cindy J. Smith, Sheldon X, Zhang, and Rosemary Barberet (ed), Routledge Handbook of International Criminology. New York, NY, USA: Routledge: Taylor and Francis

- Choi, K. (2010). Cyber-Routine Activities: Empirical Examination of Online Lifestyle, Digital guardians, and Computer Crime Victimization. In Jaishankar, K. (ed), Cyber Criminology: Exploring Internet Crimes and Criminal behavior. Boca Raton, FL, USA: CRC Press: Taylor and Francis

La teoría específica y focalizada en cibercrimen: Ciber TAC

La Ciber Teoría de las Actividades Cotidianas (Ciber TAC, 2008), es una teoría integrada que optimiza la aplicación de algunos factores propuestos en dos teorías criminológicas conocidas: la teoría de la exposición al estilo de vida y la teoría tradicional de las actividades cotidianas (TAC). Con una orientación hacia prevenir la victimización por el cibercrimen, la ciber TAC desarrolla un modelo predictivo ampliamente aplicado y testeado positivamente por cibercriminólogos. Ciber TAC fue propuesta y demostrada por el Dr. Choi en el año 2008 y publicada en el libro Cybercriminology and Criminal Investigation (Cibercriminología e Investigación Criminal) en octubre del 2015. En esa publicación el autor describe un modelo conceptual derivado de la teoría de la exposición al estilo de vida de Hindelang, et al. (1978) y la teoría de las actividades cotidianas de Cohen & Felson (1979). El modelo promovió que la custodia digital y el estilo de vida en línea son factores preponderantes en la victimización por delitos cibernéticos e informáticos. A su vez, la convergencia de estos factores y su análisis permitirían la propuesta de estrategias de prevención de la ciberdelincuencia

- Aplicabilidad de la Ciber TAC: Los planteamientos experimentales desarrollados al proponer la ciberteoría de las actividades cotidianas (ciber TAC), demuestran que el estilo de vida en línea y la custodia digital pueden ser considerados como patrones de victimización por cibercrimen al ser analizados como partes de un modelo en sí (Rodriguez, et.al., 2017); por lo cual se pueden proponer líneas de acción para contrarrestar esta clase de victimización, como por ejemplo, promover estilos de vida en línea adecuados, descargar o configurar una seguridad informática efectiva e implementar programas de sensibilización pública, de educación formal y de capacitación profesional (Choi & Toro-Álvarez, 2017).

Factores principales de Ciber TAC

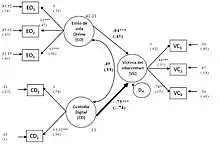

La Ciber Teoría de las Actividades Cotidianas (Ciber TAC) analiza tres componentes principales en el ciberespacio, 1) el ofensor motivado o cibercriminal, 2) un objetivo adecuado y 3) una custodia componente, para fusionarlos en dos grandes componentes I) Estilo de vida en línea y II) Custodia digital, este trabajo da lugar al Modelo Estructural de Ciber TAC.

- El ofensor motivado (cibercriminal). La perspectiva teórica de las actividades cotidianas sugiere que siempre habrá un suministro suficiente de motivación de la delincuencia, y los delincuentes motivados son un factor situacional dado (Cohen & Felson, 1979). Esta aseveración implica una aceptación de la hipótesis de Cohen y Felson de que siempre habrá ofensores motivados. Sin embargo, pocos estudios han probado este elemento específico en la investigación de la victimización del delito cibernético, por lo que es importante explicar las motivaciones de los cibercriminales y por qué se considera su existencia como una situación dada.

- Internet ha permitido a ciertas personas encontrar maneras nuevas e innovadoras de cometer crímenes tradicionales. Estas personas son conocidas como hackers. El término hacker se origina en la tradición de crear bromas para llamar la atención en el Instituto de Tecnología de Massachusetts (MIT-Massachusetts Institute for Technology) en los años 50 y 60. “Hackear” fue común entre los entusiastas de las computadoras para ganar reconocimiento a través de mejoras o modificaciones del código de programación que alguno había desarrollado antes. Los hackers forman clubes informáticos y grupos de usuarios, hacen circular boletines informativos, asisten a ferias comerciales e incluso tienen sus propias convenciones. Más recientemente, el término ha cambiado para incluir connotaciones negativas, refiriéndose a aquellos que utilizan computadoras para actividades ilegales, no autorizadas o perturbadoras (Choi & Toro-Álvarez, 2017)

- Objetivo adecuado en el ciberespacio. El segundo principio, un “objetivo adecuado”, se refiere a una persona o un elemento que puede influir en la propensión del criminal a cometer un delito (Felson, 1998). Por lo tanto, teóricamente, la deseabilidad de cualquier persona o elemento dado podrían convertir a esa persona en un objetivo para un perpetrador potencial (Cohen, et al. 1981 ; Felson, 1998). Felson (1998) también afirmó que la idoneidad del objetivo se refleja en cuatro criterios principales: el valor de la meta del crimen, la inercia de la víctima, la visibilidad de la víctima y la accesibilidad de esta. Esta evaluación es conocida por el acrónimo VIVA, el cual se conforma por las iniciales de los cuatro criterios ya enunciados. Aunque la victimización de la delincuencia está determinada en su mayor parte por la dimensión de la accesibilidad, que se relaciona con el nivel de custodia competente, independientemente de la deseabilidad del objetivo (Cohen, et al. 1981; Yar, 2005).

- Custodia competente en el ciberespacio. En el tercer principio de la teoría de las actividades cotidianas, un tutor puede ser simplemente una persona capaz de proteger al objetivo adecuado (Eck & Weisburd, 1995 ). La custodia puede dividirse en tres categorías: control social formal, control social informal y actividades de endurecimiento de objetivos (Cohen, Kluegel & Land, 1981 ). En primer lugar, los agentes formales de control social serían el sistema de justicia penal, que juega un papel importante en la reducción de la delincuencia (Cohen, Kluegel & Land, 1981 ). Ejemplos de estos controles sociales formales serían la policía, las cortes y el sistema penitenciario. En el ciberespacio, la delincuencia informática puede ocurrir cuando los usuarios en línea tienen una ausencia de guardianes formales competentes. Las agencias policiales contribuyen con un control social formal contra los criminales para proteger a las posibles víctimas. Choi (2015) argumentó que las dificultades primarias para procesar a los delincuentes informáticos surgen porque gran parte de los bienes involucrados son intangibles y no coinciden con los delitos reglamentados por las leyes criminales tradicionales, tales como el hurto callejero. Este problema debilita la fiabilidad de los agentes formales de control social y se ve agravado por el creciente número de criminales informáticos que han podido acceder tanto a sistemas informáticos privados como públicos, a veces con resultados desastrosos.

- Estilo de vida en línea. El Dr. Choi planteó la hipótesis de que el estilo de vida en línea de los usuarios es un factor importante para minimizar la victimización por delitos informáticos. El estilo de vida en línea individual fue medido por tres variables observadas: (a) actividades vocacionales (de trabajo) y de ocio en Internet; (b) actividades arriesgadas de ocio en línea; (c) actividades vocacionales arriesgadas en línea. Su estudio demostró una relación estadística significativa entre los factores: estilo de vida en línea y la victimización por ciberdelitos. Afirmando que los usuarios que ocupan tiempo significativo de sus jornadas diarias a interactuar en internet imprudentemente (visitar sitios web desconocidos, descargar juegos, música y películas) proporcionan la contribución más significante para la victimización por cibercrimen o delitos informáticos. Este resultado, tiene una importancia notable teniendo en cuenta que investigaciones previas no habían obtenido evidencia empírica suficiente sobre la relación entre los comportamientos de riesgo en línea y otras interacciones en ambientes digitales de las víctimas.

- Custodia digital. Existen configuraciones de software y de equipos físicos que incrementan la seguridad informática y especializan sus sistemas de defensa a medida que nuevas amenazas digitales van emergiendo. Por ejemplo, los sistemas de detección de intrusiones (IDS), los candados inteligentes, balanceadores de carga y sistemas de respaldo de información. Un IDS o IPS (por su nombre en inglés Intrusion Prevention System) monitorea el tráfico de red o en un sistema informático y alerta sobre actividades sospechosas de acceso o violación a las políticas de seguridad de la organización. En algunos casos, la configuración de un IDS permite enviar falsas respuestas de éxito a un hacker, quien seguirá intentando ingresar al sistema informático, pero sin ningún riesgo para la organización.

- Teniendo en cuenta lo anterior, Choi (2008) planteó la hipótesis de que el nivel de custodia digital capaz, en forma de sistemas instalados de seguridad informática, diferenciaría el nivel de victimización por delitos informáticos. Por lo tanto, se midió el número de programas de seguridad de software instalados para determinar el nivel de custodia digital capaz. Los resultados del estudio demostraron que la escala de custodia digital afecta de manera estadísticamente suficiente la prevención o materialización de cibervictimización (Choi & Toro-Álvarez, 2017).

- Modelo estructural. La ecuación de demostración describe la medición del modelo de Ciber TAC y cómo la variable latente de guardián digital tuvo coeficientes de regresión no normalizados estadísticamente significativos. La relación estadística negativa entre el guardián digital y la victimización por delito se ilustra mediante el coeficiente de regresión no normalizado estadísticamente significativo de -75. El coeficiente estandarizado de -74 también revela que el guardián digital es el factor más importante en la victimización por delitos informáticos. Entre las variables observadas por los guardianes digitales, los coeficientes estandarizados indican que tanto el equipamiento del número de software de seguridad informática como la duración de la presencia del software de seguridad informática proporcionan casi un impacto sustancial en minimizar la victimización por delitos informáticos. Estos hallazgos apoyan suficientemente el componente teórico (la custodia competente) de las actividades cotidianas al enfatizar en que la seguridad informática contribuye a reducir la victimización por delitos informáticos (Choi & Toro-Álvarez, 2017).

Trabajo académico investigativo e internacional

El Dr. Choi, es un cibercriminólogo de permanente actividad a nivel internacional, entres sus presentaciones más destacadas esta la posición en el Foro virtual contra el Cibercrimen de Naciones Unidas que viene desempeñando desde el año 2009. Su trabajo colaborativo con el Instituto Coreanos de Ciencias Forenses lo postuló como jefe de la División de Cibercrimen y Seguridad Cibernética de la Sociedad Coreana de Criminología y ponente invitado en el Simposio Ejecutivo Internacional de Policía (IPES) realizado en Bulgaria en julio del 2014. En junio de 2016, fue invitado como ponente asesor para declarar el Proyecto de Ley No. H2814, en la Casa del Estado de Massachusetts con el fin de contrarrestar la amenaza del cibercrimen a través de sanciones mejoradas, recursos civiles y transparencia. En el año 2017, el Dr. Choi fue ponente en la conferencia de Sociedad Europea de Criminología (ESC), realizada en Cardiff, Gales, Reino Unido y aperturó la décima cumbre de Ameripol en Santiago de Chile, el 22 de octubre de 2017, con su ponencia Seguridad cibernética: nuevas amenazas cibernéticas, tendencias y sus desafíos para la aplicación de la ley. Además de las permanentes ponencias el Dr Choi ha sido experto invitado para diferentes medios de comunciacion pública tales como FEDSCOOP, CNNMoney, CSO, BBC, NECN y TVSBSC, entre otros.

Véase también

Referencias

- Choi, K. (2008). Computer crime victimization and integrated theory: An empirical assessment. International Journal of Cyber Criminology, 2(1), 308-33.

- Choi, K. (2015). Cybercriminology and digital investigation. El Paso. TX. LFB Scholarly Publishing LLC,

- Choi, K. & Toro-Álvarez, M. M. (2017). Cibercriminología. Guía para la investigación del cibercrimen y mejores prácticas en seguridad digital (Cybercriminology Guide for the investigation of cybercrime and best practices in digital security). Bogotá: Universidad Antonio Nariño.

- Cohen, L. E. & Felson, M. (1979). Social change and crime rate trends: a routine activity approach. American Sociological Review, 44, 588-608. *David, Christian Carsten. "Criminology - Crime." Cybercrime. Northamptonshire (UK), 5 June 1972. Web. 23 Feb. 2012. https://archive.today/20120710101307/http://carsten-ulbrich.zymichost.com/crimeanalysis/10.html

- Cohen, L. E., Felson, M. & Land, K. (1981). Social inequality and predatory criminal victimization: An exposition and a test of a formal theory. American Sociological Review, 46, 505-524.

- Cohen L. E., Kluegel J. R., Land K. C. (1981). Social inequality and predatory criminal victimization: An exposition and test of a formal theory. American Sociological Review, 36, 505-524

- Hindelang, M. J., Gottfredson, M. R. & Gaffalo, J. (1978). Victims of personal crime: An empirical foundation for a theory of personal victimization. Cambridge, MA: Ballinger.

- Rodríguez, J. A., Oduber, J. y Mora, E. (2017). Actividades rutinarias y cibervictimizacion en Venezuela. URVIO, Revista Latinoamericana de Estudios de Seguridad, 20, 63-79. doi: 20.2017.2583

Enlaces externos

- CIC (Centro para la Ciberseguridad e Investigación del Cibercrimen) (enlace roto disponible en Internet Archive; véase el historial, la primera versión y la última). (2016) Sitio en inglés y español

- AMERIPOL (Comunidad de Policías de América) Sitio en inglés y español

- Dr Dr. Kyung-shick Choi Universidad de Boston (2014): Faculty Coordinator of the Criminal Justice Cybercrime Investigation & Cybersecurity Program. Sitio en inglés