Hyperjacking

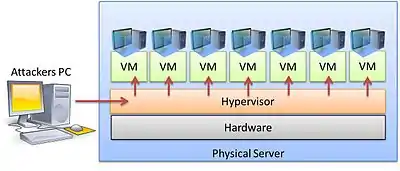

Hyperjacking es un tipo de ataque de escape de máquina virtual en el que un pirata informático toma control malicioso sobre el hipervisor que crea el entorno virtual dentro de un host de máquina virtual (VM).[1] El objetivo del ataque es apuntar al sistema operativo anfitrión que está por debajo de las máquinas virtuales, para que el programa del atacante pueda ejecutarse y las aplicaciones en las máquinas virtuales por encima de él sean completamente ajenas a su presencia.

Visión general

Hyperjacking consiste en instalar un hipervisor falso y malicioso que puede administrar todo el sistema del servidor. Las medidas de seguridad regulares no son efectivas porque el sistema operativo no será consciente de que la máquina ha sido comprometida. En el hyperjacking, el hipervisor opera específicamente en modo oculto y se ejecuta debajo de la máquina anfitrión, hace que sea más difícil de detectar y es más probable que obtenga acceso a los servidores informáticos donde puede afectar el funcionamiento de toda la organización. Si el hacker obtiene acceso al hipervisor, todo lo que está conectado a ese servidor puede ser manipulado.[2] El hipervisor representa un único punto de falla cuando se trata de la seguridad y protección de la información confidencial.[3]

Para que un ataque de hyperjacking tenga éxito, un atacante tendría que tomar el control del hipervisor mediante los siguientes métodos:[4]

- Inyectar un hipervisor malicioso debajo del hipervisor original.

- Obtención directa del control del hipervisor original.

- Ejecutar un hipervisor malicioso sobre un hipervisor existente

Técnicas de mitigación

Algunas características de diseño básicas en un entorno virtual pueden ayudar a mitigar los riesgos de hyperjacking:

- La administración de seguridad del hipervisor debe mantenerse separada del tráfico regular. Esta es una medida más relacionada con la red que el propio hipervisor.[1]

- Los sistemas operativos invitados nunca deben tener acceso al hipervisor. Las herramientas de administración no deben instalarse ni utilizarse desde el SO invitado.[1]

- Actualizar el hipervisor regularmente.[1]

Ataques conocidos

A principios de 2015, no había habido ningún informe de una demostración real de un secuestro exitoso además de las pruebas de "prueba de concepto". La vulnerabilidad de VENOM (CVE-2015-3456) se reveló en mayo de 2015 y tenía el potencial de afectar a muchos centros de datos.[5] Los ataques son raros debido a la dificultad de acceder directamente a los hipervisores; sin embargo, el hyperjacking es considerado una amenaza del mundo real.[6]

Referencias

- «HYPERJACKING». Telelink. Archivado desde el original el 27 de febrero de 2015. Consultado el 27 de febrero de 2015.

- Gray, Daniel. «Hyperjacking - Future Computer Server Threat». SysChat. Consultado el 27 de febrero de 2015.

- Ryan, Sherstobitoff. «Virtualization Security - Part 2». Virtualization Journal. Archivado desde el original el 27 de febrero de 2015. Consultado el 27 de febrero de 2015.

- Sugano, Alan. «Security and Server Virtualization». WindowsITPro. Archivado desde el original el 27 de febrero de 2015. Consultado el 27 de febrero de 2015.

- «VENOM Vulnerability». CrowdStrike.com. Archivado desde el original el 5 de octubre de 2016. Consultado el 18 de octubre de 2016.

- «Common Virtualization Vulnerabilities and How to Mitigate Risks». Penetration Testing Lab. Consultado el 27 de febrero de 2015.