IP address spoofing

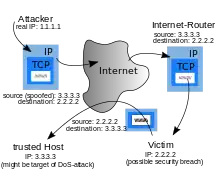

En informática, el acto de crear paquetes de Protocolo de Internet (IP) con una dirección IP de origen ficticia para hacerse pasar por otro sistema informático se conoce como IP spoofing. [1]

Aplicaciones

La suplantación de direcciones IP se utiliza habitualmente en los ataques de denegación de servicio,[2] en los que el objetivo es inundar el objetivo con un gran volumen de tráfico y el atacante no se preocupa de recibir respuestas a los paquetes de ataque.[3] Los paquetes IP falsificados son más difíciles de filtrar porque cada paquete falsificado parece provenir de una dirección diferente, ocultando el verdadero origen del ataque. Mientras que los mecanismos de suplantación más sofisticados pueden evitar las direcciones no enrutables o las regiones no utilizadas del espacio de direcciones IP, los ataques de denegación de servicio que utilizan la suplantación suelen elegir direcciones al azar de todo el espacio de direcciones IP.

Servicios vulnerables a la suplantación de IP

Esta es la configuración y los servicios que son vulnerables a la suplantación de IP:

- RPC (Servicios de llamada de procedimiento remoto )

- Cualquier servicio que use autenticación de dirección IP

- La suite de servicios R ( rlogin, rsh, etc. )

Véase también

Referencias

- Tanase, Matthew (10 de marzo de 2003). «IP Spoofing: An Introduction». Symantec. Consultado el 25 de septiembre de 2015.

- «Как работает подмена IP и как от нее защититься?». Блог King Servers - как выбрать сервер, Anti-DDoS и многое другое (en inglés). 16 de mayo de 2022. Consultado el 11 de noviembre de 2022.

- Veeraraghavan, Prakash; Hanna, Dalal; Pardede, Eric (14 de septiembre de 2020). «NAT++: An Efficient Micro-NAT Architecture for Solving IP-Spoofing Attacks in a Corporate Network». Electronics (en inglés) 9 (9): 1510. ISSN 2079-9292. doi:10.3390/electronics9091510. Parámetro desconocido

|doi-access=ignorado (ayuda)

enlaces externos

- Proyecto Spoofer de ANA: Estado de la falsificación de IP y prueba de cliente

- , Defensa contra ataques de número de secuencia, febrero de 2012