OPSEC

OPSEC (pour « OPerations SECurity », en français Sécurité opérationnelle) est une méthode pour se prémunir des risques que peut courir une structure si des informations sensibles sont acquises par un adversaire à cette structure.

Pour l'épisode de série télévisée, voir Saison 2 de Taken#Épisode 4 : Haute trahison.

C'est un processus qui identifie des informations critiques pour déterminer si des actions amicales peuvent être observées par le renseignement ennemi, détermine si les informations obtenues par l'adversaire pourraient être interprétées comme leur étant utiles, et exécute ensuite des mesures choisies qui éliminent ou réduisent l'exploitation par l'adversaire d'informations critiques amicales.

Dans un sens plus général, OPSEC est le processus de protection de données individuelles qui pourraient être regroupées pour donner une « image plus grande » (appelée agrégation) d'une organisation particulière. OPSEC est la protection des informations critiques jugées essentielles aux missions par les commandants militaires, les hauts responsables, la direction ou tout autre organe décisionnel.

Le processus aboutit au développement de contre-mesures qui comprennent des mesures techniques et non techniques, telles que l'utilisation d'un logiciel de chiffrement de messagerie, en prenant des précautions contre l'espionnage, en prêtant une attention particulière aux photos prises (comme des éléments en arrière-plan), ou le fait de ne pas parler ouvertement sur les sites de médias sociaux d'informations critiques de l'activité ou de l'organisation d'une unité.

Le terme « operations security » fut formalisé par l'armée américaine pendant la guerre du Viêt Nam.

Présentation et historique

L'OPSEC se base sur l'accumulation d'éléments d'informations sensibles publiques/déclassifiées qui peut révéler des informations privées/classifiées. En tant que programme de contre-mesures, elle empêche l'accès aux informations[réf. nécessaire].

L'OPSEC comme méthodologie est apparue durant la guerre du Viêt Nam quand un groupe, dont le nom de code était « Dragon Pourpre », s'est vu assigner la mission de trouver comment l'ennemi[Qui ?] obtenait des informations au sujet de certaines opérations de combat. Le groupe développa une méthodologie pour analyser les opérations U.S. du point de vue adverse pour découvrir comment l'information était obtenue. Ce fut un succès, la méthodologie se fit appeler « Sécurité des opérations »[réf. nécessaire].

Cinq étapes du processus OPSEC

NSDD 298[Qui ?] a formalisé OPSEC et l'a décrit comme un processus en 5 étapes[réf. nécessaire] :

- identifier l'information critique à protéger ;

- analyser les menaces ;

- analyser les vulnérabilités ;

- évaluer les risques ;

- appliquer des contre-mesures.

Identification des informations critiques

Le processus OPSEC détermine quelle information disponible à un ou plusieurs adversaires, pourrait endommager la capacité de l'organisation à mener à bien ses activités.

Analyse des menaces

Afin de sélectionner l'information critique, il faut déterminer les menaces, c'est-à-dire : les adversaires, les informations visées et les capacités à les traiter.

Analyse des vulnérabilités

L'analyse tient compte du fait que chaque vulnérabilité est relative à un adversaire. Cette analyse doit donc se positionner en conséquent.

Évaluation des risques

Le potentiel de risque varie en fonction de la quantité de vulnérabilités, de menaces spécifiques, ainsi que de leurs correspondances mutuelles.

Application de contre-mesures

Les contre-mesures sont développées afin d'éliminer les vulnérabilités, les menaces, ou l'utilité de l'information pour l'adversaire.

La décision d'implanter ou non des contre-mesures est basée sur une analyse coût/bénéfice et une évaluation des objectifs pour le programme dans son ensemble.

OPSEC et activités gouvernementales

Le gouvernement français, via l'Agence nationale de la sécurité des systèmes d'information (ANSSI) a mis en ligne des fiches de recommandations en sécurité informatique[1] à la destination des infrastructures publiques et privées, qui correspondent à des étapes du processus OPSEC.

Dans les années 2010, OPSEC est toujours applicable aussi bien pour des activités administratives ou de recherche et développement que pour des opérations de combat[réf. nécessaire].

Si OPSEC n'est pas intégré dans des activités sensibles et classifiées, il y a des chances que l'on puisse obtenir des informations significatives sur les capacités et les limitations. Il aurait sans doute été difficile pour l'équipe « Dragon Pourpre » d'imaginer que, 20 ans plus tard, leur méthode deviendrait un programme national américain[réf. nécessaire].

OPSEC domestique

Les pratiques OPSEC de contre-mesures peuvent être opérées dans un cadre domestique[réf. nécessaire].

Par exemple, une absence domestique prolongée peut être une vulnérabilité menant à un risque de vol. Des contre-mesures consisteraient à simuler une présence et à retirer les indices confirmant la vulnérabilité (entretien du terrain / boîte aux lettres, allumage d'appareils électriques automatiques, etc).[réf. souhaitée]

Notes et références

- « Bonnes pratiques », sur ssi.gouv.fr, ANSSI (consulté le ).

Articles connexes

- Contre-espionnage

- Sécurité des informations

- Cybersécurité

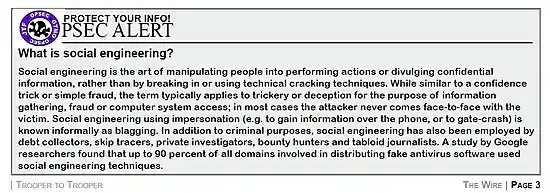

- Ingénierie sociale (sécurité de l'information)

- Portail du renseignement