Wi-Fi Protected Setup

Wi-Fi Protected Setup (WPS) est un standard de réseau local sans fil destiné à la configuration sécurisée d'un équipement relié à une borne Wi-Fi. Conçu par la Wi-Fi Alliance, il a été lancé début 2007.

Le but du protocole WPS est de simplifier la phase de configuration de la sécurité des réseaux sans fil[1]. Il permet à des particuliers ayant peu de connaissances sur la sécurité de configurer un accès WPA, supporté par les appareils Wi-Fi.

Ce standard met l'accent sur l'utilisabilité. Le concept se décline en quatre façons d'établir un réseau domestique. L'utilisateur voulant ajouter un périphérique au réseau peut utiliser au choix :

- la méthode PIN (Personal Identification Number), un numéro à lire sur une étiquette (ou un écran) du nouvel appareil, et à reporter sur le « représentant » du réseau (le point d'accès ou le registraire) ;

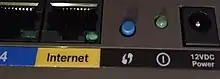

- la méthode PBC (Push Button Configuration), où l'utilisateur presse un bouton (physique ou virtuel), à la fois sur le point d'accès et sur le nouvel appareil ;

- la méthode NFC (Near Field Communication), où l'utilisateur approche le nouvel appareil du point d'accès pour établir une communication en champ proche entre eux ;

- la méthode USB (Universal Serial Bus, comme D-link le fait pour la plupart des clés USB wifi), où l'utilisateur se sert d'une clé USB pour transférer les données entre le nouvel appareil et le point d'accès.

Seules les trois premières méthodes (PIN/PBC/NFC) ont obtenu la Wi-Fi Protected Setup Certification[2].

Une grave vulnérabilité de la méthode PIN a été démontrée le par Stefan Viehböck[3],[4]. Bien que la publication présentant la vulnérabilité ne contienne pas de code source, elle a permis à d'autres développeurs d'écrire et publier une implémentation de l'attaque[5]. Aujourd'hui, il est fortement déconseillé de recourir à ce protocole.

Notes

- Il était appelé dans un premier temps « Wi-Fi Simple Config ».

- (en) « How does Wi-Fi protected setup work », Wi-Fi Alliance.

- (en) [PDF] « Brute forcing Wi-Fi Protected Setup: When poor design meets poor implementation », Stefan Viehböck.

- (en) Steven J. Vaughan-Nichols, « Wi-Fi Protected Setup is Busted », ZDNet, 28 décembre 2011.

- (en) « reaver-wps: Brute force attack against Wifi Protected Setup ».

- Portail de l’informatique

- Portail des télécommunications