Économie de la surveillance

L'économie de la surveillance et le Capitalisme de la surveillance désignent un champ émergent et florissant de l'Économie tirant profit de la surveillance numérique de la population. En 2013, le chiffre d'affaires du secteur du courtage des données personnelles était trois fois supérieur au budget total annuel alloué par le gouvernement américain à ses services de renseignement (200 milliards de dollars aux États-Unis). Malgré ses enjeux socioéconomiques, légaux et éthiques, le sujet reste méconnu, même si ce secteur fait parfois les gros titres de l'actualité.

L'affaire Snowden, la révélation des écoutes américaines puis le Scandale Facebook-Cambridge Analytica / Aggregate IQ ont mis au jour l'étendue et la profondeur de la surveillance ainsi que sa dimension mondiale, tout en levant partiellement le voile sur ses aspects politico-économiques ainsi que sur ses liens avec les lobbies et leur activité d'influence des masses et des individus. D'autres sujets tels que l'évasion fiscale des « géants d'Internet », démontrent l'ampleur de conséquences économiques cachées.

Contexte historique

L'espionnage et la surveillance étaient par exemple citée il y a 2 500 ans dans L'Art de la guerre de Sun Tzu, mais sont longtemps restés l'apanage d'États. On ne parle pas de modèle économique d'entreprise (ou modèle d'affaires) à propos d'empires ou de pays, mais l'intérêt économique et stratégique de ces pratiques était présent[1].

Pour Armand Mattelart et André Vitalis, auteurs du livre Le profilage des populations[2], la surveillance organisée par des entreprises privées a

« une longue histoire, qui commence réellement à la fin du XXe siècle avec l'émancipation du capitalisme, qui requiert de connaître le consommateur. On voit alors apparaître les grandes agences de pub américaines et britanniques, avec des modes d'observation des consommateurs qui vont permettre de prévoir vos ventes, votre production. Progressivement, le consommateur devient le producteur de son propre profil. Il renseigne les publicitaires et le marketing sur ses tendances à travers ses comportements. L'observation est devenue le modèle économique des technologies : Facebook, Amazon, etc. »[3]

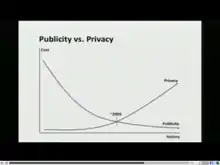

Jadis réservé aux grandes puissances militaires et économiques ; grâce aux progrès de électronique et de l'Informatique, puis à l'arrivée du Web2.0, les méthodes et techniques de surveillance se sont largement « démocratisées » (depuis les années 1990 environ) et perfectionnées. On peut maintenant surveiller toute une population (on parle de surveillance globale) ou, de manière ciblée, une catégorie sociale, un réseau de communication, une entreprise ou un individu, et ceci à faible coût. Snowden a montré que le XXIème siècle est devenu celui d'une « surveillance low-cost »[4],[5].

En effet, « dans un monde où tout est numérisé, les coûts chutent, la tentation grimpe et le business de la surveillance devient rentable »[6]. Le spécialiste en sécurité informatique Bruce Schneier considère même que la surveillance est devenue le « modèle d'affaires d'Internet »[7] ; des systèmes rendent, apparemment gratuitement, des services aux gens, mais en contrepartie ils les espionnent, ce que résume l'expression populaire : « si le produit est gratuit, c'est que vous êtes le produit ».

En 2013, Al Gore (ancien vice-président des États-Unis) déclarait : « nous sommes dans une économie de traqueurs », à propos des « entreprises exploitant Internet pour en extraire les informations concernant les habitudes de consultation et de consommation des utilisateurs, afin de cibler au mieux leurs publicités »[8].

Ces techniques de surveillances collectent, en temps réel un nombre croissant de données personnelles ou non. Des outils de profilage analysent ce big data de plus en plus efficacement et rapidement, parfois au moyen d'une intelligence artificielle, au service d'entreprises opérant sur des marchés et modèles économiques émergents basés sur la donnée.

Par exemple, un base marché de la surveillance des employés a ainsi émergé. Outre la vidéosurveillance, la panoplie des outils disponibles sur ce marché s'est considérablement élargie : contrôle des accès et des horaires par badges RFID et biométrie, filtrage et surveillance des accès à Internet, géolocalisation des téléphones mobiles et des véhicules fournis par l'employeur, enregistrement de l'activité des postes informatiques, enregistrement des conversations téléphoniques, etc. De nombreux pays (États-Unis inclus) n'obligent pas les employeurs à informer leurs employés de l'existence d'une telle surveillance ou des conditions dans lesquelles elle est exercée, un contexte qui incite les entreprises à acquérir de tels outils.

De plus en plus d'entreprises privées coopèrent avec les États pour les assister dans leurs activités de surveillance[9], utilisant de nouveaux outils tels que les drones ou les caméras de surveillance de nouvelle génération, éventuellement associés à des logiciels de reconnaissance faciale[10].

Depuis , l'universitaire Shoshana Zuboff propose de parler plus spécifiquement de « surveillance capitalism »[11] (généralement traduit en français par « capitalisme de surveillance »)[12].

Exploitation des données personnelles

Ces données sont données d'identité, d'identité sociale, sur le comportement d'achat, sur le mode de vie, la religion, la santé, l'opinion politique, la sexualité ou encore sur la localisation géographique, etc.

Ces données personnelles peuvent être utilisées par les services marketing qui collectent les informations de leurs clients[13], par d'autres entreprises que celles qui recueillent ces données, mais aussi par les États dans le cadre de la surveillance informatique[14].

Captations et valeurs

Beaucoup de données personnelles sont directement mises à disposition (de façon consciente ou non, volontaire ou non) par l'internaute[13]. D'autres sont massivement et illégalement captées à très grande échelle et revendues ou réutilisées à des fins non éthiques comme l'a montré le Scandale Facebook-Cambridge Analytica/AggregateIQ avec le vol des données de dizaines de millions de comptes Facebook et l'utilisation de la plate-forme logicielle « Ripon »[15],[16],[17].

En 2013, une étude a montré que pour surfer sans publicité sur Internet, chaque internaute devrait payer environ 170 € par an. La valeur des données personnelles servant uniquement aux services marketing serait donc de 170 € par internaute et par an, sachant par ailleurs que les dépenses publicitaires mondiales sur Internet ont cru de près de 15 % en 2013[18]. On comprend alors tout l'appétit des géants mondiaux mais aussi des start-ups pour ces marchés hautement rentables.

L'essentiel de la valeur ajoutée provient de l'analyse des jeux de données brutes qui deviennent alors une information utile pour au moins un utilisateur final (service marketing, entreprise, État, parti politique[14], etc.). Même brute, la donnée a une valeur marchande. L'analyse du Big data permet de prédire de nombreux comportements (d'achat, de vote ou socioculturel par exemple)[19], des évènements (risques de mouvements sociaux) ou des actes (suicide, délit, crime ou attentat par exemple[20]).

Une chaîne de valeur a ainsi été créée autour de la collecte, l'analyse et l'exploitation de données personnelles. Dans ce domaine l'innovation est rapide, de nouvelles techniques apparaissent à un rythme soutenu. Des informations confidentielles ou secrètes, mais potentiellement stratégiques sont massivement recherchées sur le Net, comme l'a montré le récent scandale des écoutes de la NSA[21] et l'affaire Snowden.

En 2011, la valeur des données personnelles collectées auprès des internautes européens était estimée à 315 milliards d'euros[22]. Le Big Data correspondant représenterait 8 % du PIB européen en 2020, soit environ 1 600 milliards d'euros[23].

Modèles économiques

Le modèle économique (ou modèle d'affaires) est la représentation systémique et synthétique de l'origine de la valeur ajoutée d'une entreprise et de son partage entre les différentes parties prenantes, sur une période et pour un domaine d'activité clairement identifiés.

Dans le domaine des données personnelles, les modèles économiques peuvent prendre des formes extrêmement variées, chaque modèle répondant différemment à la question « comment gagner de l'argent en exploitant des données personnelles ? ».

Modèles pour les entreprises

Une classification a été proposée par Michael Rappa (en)[24] de l'Institute for Advanced Analytics, via neuf catégories principales de modèles économiques sur le Web (pouvant se combiner dans une même entreprise) :

- la publicité en ligne (online advertising) : modèle fondé sur la publicité diffusée sur le Web, et fonctionnant avec un marché et un public larges ou avec un public plus restreint mais spécialisé. Exemples : les moteurs de recherche Google et Yahoo, ou les sites d'informations spécialisés comme Allociné, qui personnalisent leurs publicités selon le profil ou les recherches de l'utilisateur.

- les « infomédiaires » : néologisme forgé à partir d'« information » et « intermédiaire », ce modèle se fonde sur la mesure ou la collecte d'informations potentiellement utiles à d'autres acteurs[25]. Exemples : les régies publicitaires comme DoubleClick, rachetée par Google en 2007 et spécialisée dans le ciblage comportemental sur Internet. Il peut également s'agir d'organismes de mesure d'audience réalisant des études et des rapports, et, plus critiqués, des réseaux d'entreprises se renvoyant des clients les unes vers les autres, en capturant à leur insu des informations sur les comportements d'achat ou les habitudes de navigation.

- les distributeurs : modèle fondé sur la vente de biens et de services. Exemples : les distributeurs en ligne ou à distance (tels qu'Amazon et La Redoute), les acteurs de la grande distribution (Carrefour, Intermarché, etc.), ou les plates-formes de téléchargement (l'Apple iTunes Store), qui étudient les comportements d'achats de leurs clients à partir des commandes en ligne et des données collectées via les cartes de fidélité, afin de mieux cibler leurs publicités.

- les communautaires (community models) : modèles basés sur le partage d'informations personnelles dans le but de partager des intérêts communs, ou de rencontrer une personne. Exemples: Flickr, Meetic et Friendster (rachetée par Facebook en 2010), ou encore les applications telles que Tinder et InstaFriends.

- les courtiers (brokers) : en mettant en relation acheteurs et vendeurs, l'entreprise se rémunère par des honoraires ou des commissions sur les transactions enregistrées. Exemples : Leboncoin (création de marché virtuel), eBay (organisation d'enchères), PayPal (paiement en ligne) ou encore Priceline (services de loisir).

- le Hardata : modèle émergent, basé sur la rencontre entre le hardware (matériel) et le Big Data (mégadonnées), le principe étant de collecter des données via les objets connectés et de les exploiter en utilisant des modèles de prévision, d'analyse et de prédiction. Exemples : les thermostats connectés commercialisés par la marque NEST (société rachetée par Google en ), qui potentiellement permettraient de mieux cibler les publicités adressées en intégrant les données domotiques ; les bracelets connectés Withings Pulse O2, permettant de surveiller en temps réel le rythme cardiaque, la distance parcourue à pied, le taux d'oxygène dans le sang ou encore la qualité du sommeil, que l'assureur AXA a offert à 1 000 de ses clients en échange du partage de leurs données de santé[26].

- les producteurs : dans ce modèle, les producteurs proposent un produit empêchant l'exploitation des données personnelles, ou du moins garantissant la protection de celles-ci. Exemple : le futur BlackPhone, téléphone mobile supposé garantir la protection de la vie privée, grâce notamment au chiffrement de toutes les données et communications de son utilisateur[27].

Par extension, la collecte d'informations et leur exploitation par les services de renseignement, l'intelligence économique et l'espionnage industriel peuvent constituer des modèles économiques à l'échelle d'un pays.

le phénomène n'est pas nouveau, mais son ampleur et les perspectives d'évolution dans tous les domaines le rendent inédit et inquiétant par ses conséquences socisioéconomique, politiques et sur la vie privée.

Le cas des GAFAM

L'acronyme « GAFA », inventé il y a quelques années pour désigner les géants d'Internet (Google, Apple, Facebook, Amazon). Ces géants sont une force économique majeure, dont la capitalisation boursière a récemment dépassé celle du CAC 40 (estimée à 1 675 milliards de dollars contre 1 131 milliards)[29],[30]. On associe aussi Microsoft aux GAFA pour constituer l'acronyme GAFAM. L'analyse de ces entreprises prouve à quel point l'exploitation des données personnelles peut être rentable et revêtir des formes variées. Ces « Big Five » (les cinq grands) du numérique assoient en effet leur hégémonie sur la collecte et l'exploitation ciblée des données personnelles. En revanche, les méthodes de collecte et d'exploitation varient en fonction de ces entreprises.

Par exemple, Google est souvent perçu comme un aspirateur qui collecte toutes les données possibles pour être au plus près de ce que recherche l'utilisateur. Sur Facebook en revanche, c'est l'utilisateur lui-même qui va mettre à disposition ses propres informations. Et si l'exploitation des données est identique pour ces deux entreprises (proposer le bon message à la bonne personne et au bon moment), la méthode diffère. Google, grâce à ses plates-formes, ses infrastructures et ses algorithmes, va faire dans le quantitatif en proposant le message le plus adapté à la catégorie de personnes à laquelle l'internaute appartient, ou est susceptible d'appartenir.

Facebook, en revanche, va faire dans le qualitatif en analysant en premier lieu la personne et ses connexions présentes et passées pour délivrer un message personnalisé.

Apple et Amazon sont quant à eux des commerçants, la collecte d'information va leur servir à vendre des produits. Le premier, Apple, va vendre des biens matériels et numériques dans un écosystème volontairement fermé, alors que le second va faire de même dans un écosystème volontairement ouvert (via son réseau de partenaires)[31].

Selon l'analyste Jérôme Colin, « ils partent de modèles différents mais sont tous en forte compétition pour la même chose : capter et garder les individus qui pénètrent dans leur orbite »[31].

Modèles public-privé

Depuis 2010, le budget du renseignement américain oscille entre 70 et 80 milliards de dollars[32]. Le bureau du DNI (Director of National Intelligence) estime à environ 70 % la part du budget directement reversée aux entreprises privées [33]. Ces entreprises ont ainsi un modèle économique reposant sur le partenariat avec un État, comme celles œuvrant dans le cadre de la surveillance électronique, de la vidéosurveillance et de l'espionnage de masse.

Dans un rapport comparant l'attitude de ces entreprises entre les États-Unis et l'Union européenne après les révélations d'Edward Snowden, Félix Tréguer identifie sept facteurs susceptible de modifier l'attitude d'une entreprise face aux demandes de surveillance d'un État en fonction du contexte[34] :

« la culture interne de l'entreprise, la pression du domaine des droits de l'homme, l'importance de la confiance des utilisateurs pour les activités de ces entreprises, leur sensibilité aux changements réglementaires, l'identification des dirigeants de l'entreprise par l'élite au pouvoir, la dépendance de l'entreprise aux marchés publics et, enfin, l'existence de sanctions pénales pour non-coopération. »

- Surveillance électronique judiciaire

Apparue en 1983 aux États-Unis, la surveillance électronique judiciaire de condamnées équipés de bracelets électroniques, s'est étendue à d'autres pays (Canada, Royaume-Uni, Brésil, France...). L'extension des mesures pénales alternatives à la prison a créé un marché pour les fabricants de ces systèmes. En France, le premier fournisseur de bracelets électroniques est Elmo-Tech, filiale de Dmatek basée à Tel Aviv. Il est remplacé en 2009 par Datacet puis en 2013 par un consortium mené par Thalès. En Europe, huit sociétés se partagent ce marché : Elmo-Tech (Dmatek), Securiton, Belgacom (Securitas), ADT Monitoring, Serco Monitoring, Serco Geografix, Guidance control, et G4S Justice Services.

Aux États-Unis, les deux principaux fournisseurs sont Pro Tech et G4S Justice Services. En 2005, cette dernière surveillait déjà directement 35 000 délinquants quotidiennement aux États-Unis, en Europe et au Moyen-Orient[35].

Ce marché représente 12,5 millions d'euros en France en 2014, et 127 millions d'euros (100 millions de livres ) au Royaume-Uni en 2012.

- Vidéosurveillance

En développant le maillage de vidéosurveillance, rebaptisée « vidéoprotection » par la LOPPSI[36] à la suite de la campagne de promotion engagée sous la présidence de Nicolas Sarkozy[37], l'État français va par exemple assurer une surveillance accrue de la population en passant des contrats avec des entreprises spécialisées comme Honeywell, les dépenses étant financées par les impôts. Dans ce domaine, il est difficile de donner une valeur marchande aux images filmées, d'autant plus que l'immense majorité des images collectées ne présente aucun intérêt. L'essentiel de la valeur ajoutée est donc reversé aux entreprises privées.

Par ailleurs, le marché se renouvelle rapidement car la technologie évolue rapidement, ainsi que le montrent des projets comme INDECT. Ce projet controversé, financé par l'Union européenne à hauteur de 11 millions d'euros, vise à mettre en place des systèmes de surveillance « intelligents », visant à détecter les menaces criminelles, de manière automatisée, via la vidéosurveillance. À ce projet s'ajoutent onze autres financés par l'Union européenne à hauteur de près de 70 millions d'euros, destinés à identifier et prévoir les comportements des individus filmés[38].

En 2013, l'institut d'étude de marchés ReportsnReports estime ce marché de la surveillance « intelligente » à 10,5 milliards d'euros (13,5 milliards de dollars) pour 2012.

- Surveillance globale

Les États font largement appel à des sociétés privées pour mettre en place une surveillance globale. C'est le cas des États-Unis dont les trois principales agences fédérales, la NSA, la CIA et le FBI sous-traitent une grande partie de leurs activités à des acteurs mieux placés pour récupérer ou exploiter les données, tels que Lockheed Martin, AT&T (accès aux données téléphoniques), Booz Allen Hamilton, British Telecommunications (accès illimité aux câbles sous-marins), Microsoft (accès à SkyDrive), RSA Security (failles volontaires dans ses produits de chiffrement), Stratfor, Vodafone, In-Q-Tel ou encore Palantir Technologies.

En France, la mise en place mouvementée du programme HADOPI pour la lutte contre le piratage visait à surveiller la légalité des téléchargements sur tout le territoire français. Pour cela l'industrie de la musique et du cinéma a choisi la société privée TMG[39]. Créée en 2002, TMG vise à « fournir un service aux grandes sociétés d'édition du disque et du cinéma pour stopper les téléchargements illégaux sur les réseaux peer-to-peer »[40]. Son modèle économique repose donc sur la surveillance globale du réseau de téléchargement, la détection de téléchargements illégaux et la revente à autrui de ces constats, en l'occurrence l'État français depuis la mise en place d'HADOPI.

Capitalisme de surveillance

Pour Shoshana Zuboff, les big data sont la base d'un « capitalisme de surveillance » (« surveillance capitalism »), lequel vise à prédire et modifier les comportements humains dans le but de générer des revenus pour les entreprises qui mettent ces solutions de surveillance en place[41]. Selon Zuboff, nous assistons à la mise sur le marché de nos pratiques numériques quotidiennes, ainsi qu'à un changement de nature dans la relation entre une entreprise et ses clients.

« Les véritables clients du capitalisme de surveillance sont les entreprises qui achètent des comportements futurs sur les marchés[42] »

Le cas de l'entreprise Google illustre ces pratiques. Dès 2003, la société dépose un brevet sur le fait de « générer des informations utilisateur à des fins de publicité ciblée »[12], dans le but de faire du profit en prédisant ce qui intéresse les utilisateurs sur la base de leurs traces numériques antérieures. Pour Zuboff, « l'invention de Google met au jour de nouvelles possibilités de déduire les pensées, les sentiments, les intentions et les intérêts des individus et des groupes au moyen d'une architecture d'extraction automatisée qui fonctionne comme un miroir sans tain, faisant fi de la conscience et du consentement des concernés »[12]. Ces données comportementales issues d'une surveillance en ligne passive sont au centre du système économique lucratif dont Google est le modèle[43]. Rompant avec les bases du fordisme, où l'ouvrier est à la fois le producteur de la valeur et son premier consommateur, dans le capitalisme de surveillance, les propriétaires de plateformes ne s'intéressent plus aux humains mais aux traces de leur activité dont la valeur est extraite : « nous ne sommes plus les sujets de la réalisation de la valeur. Nous ne sommes pas non plus, comme d'aucuns l'ont affirmé, le “produit” que vend Google. Nous sommes les objets dont la matière est extraite, expropriée, puis injectée dans les usines d'intelligence artificielle de Google qui fabriquent les produits prédictifs vendus aux clients réels : les entreprises qui paient pour jouer sur les nouveaux marchés comportementaux »[12]. Dans ce modèle, notre activité d'internaute génère des données dont sont issues des prédictions qui sont ensuite vendues, et qui poussent les propriétaires de plateformes à aller plus loin dans l'extraction des données des utilisateurs. Le processus est démultiplié par la production massive ces dernières années d'objets connectés, scrutant notre quotidien et produisant des données en continu.

Shoshana Zuboff en voit la conséquence dans une « économie de l'action », où sont mis en place de nombreux procédés chargés d'influencer notre comportement réel sur des situations qui le sont tout autant. L'application « Pokémon Go » est un bon exemple : sous couvert de « pousser les joueurs à sortir et à partir à l'aventure à pied », l'application influence le comportement des utilisateurs. « Les composantes et les dynamiques du jeu, associées à la technologie de pointe de la réalité augmentée, incitent les gens à se rassembler dans des lieux du monde réel pour dépenser de l'argent bien réel dans des commerces du monde réel appartenant aux marchés de la prédiction comportementale de Niantic »[12]. Cette application du capitalisme de surveillance et les influences comportementales qu'elle cause de façon concrète, sont la preuve que la surveillance, l'extraction des données et leur agrégation, ont des conséquences réelles sur les individus sans qu'ils n'en soient conscients. C'est la conséquence de ce que Zuboff nomme le « Big Other », qui est la résultante de cette agrégation et ce traitement des données personnelles, qui crée « un nouveau régime institutionnel en réseau qui enregistre, modifie et personnalise l'expérience quotidienne, des grille-pains aux corps, des communications aux pensées, dans le but d'établir de nouvelles voies vers la monétisation et le profit »[41].

Le "Big Other" de Shoshana Zuboff collecte et agrège nos données personnelles, et influence notre comportement en lien avec la videosurveillance "intelligente". L'analogie avec le Big Brother du roman 1984 de George Orwell n'en est que plus évidente. La dystopie n'est pas loin[44],[45],[46],[47],[48].

En Chine, le gouvernement généralise la surveillance individuelle et l'associe à un système de crédit social dont le développement repose en partie sur l'implication d'entreprises privées, dont Huawei[49] et Alibaba[50],[51]. Le système repose sur des outils de surveillance de masse et utilise les technologies d'analyse du big data.

Stéphane Benoit-Godet met en parallèle le « capitalisme de surveillance » technologique américain et le « capitalisme de sous-traitance à la chinoise » contrôlant la production de nombreux biens importants[52].

Surveillance et marché

D'après Julian Assange, fondateur de WikiLeaks, les entreprises privées spécialisées dans la surveillance étatique sont à l'origine de puissants groupes de pression impliqués dans les cyberguerres, leur but étant de « terroriser le Congrès américain […] pour qu'il finance [leurs] programmes et ainsi obtenir leur part du gâteau »[53].

Marietje Schaake, député européenne, dénonce quant à elle les contrats liant ces entreprises privées aux régimes totalitaires qui utilisent ces « armes numériques » pour contrôler leur population en y réprimant la contestation[54]. Le caractère létal de ces technologies est par exemple révélée en 2012, quand on découvre que la société Amesys (entreprise française d'ingénierie informatique), a vendu au général Kadhafi un système sophistiqué de surveillance nommé « Eagle », permettant aux services de sécurité libyens de surveiller le trafic internet du pays entier et d'arrêter et torturer les opposants au régime. La société est aujourd'hui poursuivie en justice et accusée de complicité de torture en Libye[55].

D'autres sociétés informatiques spécialisées dans la surveillance ou l'interception de communications, ont été observées en train de fournir des systèmes similaires à des dictatures et des régimes autoritaires. Dans un rapport spécial consacré à la surveillance[56] publié en 2013, l'ONG Reporters sans frontières cite ainsi cinq « entreprises ennemies d'Internet », emblématiques en tant que principaux « mercenaires de l'ère digitale » : Amesys (France), Blue Coat (États-Unis), Gamma (Royaume-Uni), Hacking Team (Italie) et Trovicor (Allemagne).

En 2020, un rapport d'Amnesty International dénonce plusieurs entreprises européennes dont Idemia qui a doté la Chine de matériels de surveillance, notamment de reconnaissance faciale[57]. Idemia, l'un des leaders mondiaux du secteur de la biométrie avec 15 000 collaborateurs et 2,3 milliards d'euros de chiffre d'affaires revendiqués, a notamment vendu un système de reconnaissance faciale à la police de Shanghaï.

Notes et références

- (en) Nikos Bogonikolos (STOA, Parlement européen), « Development Of Surveillance Technology And Risk Of Abuse Of Economic Information » [PDF], sur pitt.edu, (consulté le )

- Le profilage des populations : du livret ouvrier au cybercontrôle avec André Vitalis, Éditions La Découverte, 2014.

- Romain Geoffroy, « Surveillance : "On serait passé de Big Brother aux Little Sisters" », sur Les Inrockuptibles, (consulté le ).

- Sébastian Seibt, « La cyber-surveillance de la DGSE, un Prism low-cost ? », sur France 24, (consulté le ).

- Gilbert Kallenborn, « Edward Snowden: "La surveillance de masse existe car c'est facile et pas cher" », sur 01net.com, (consulté le ).

- Une contre-histoire de l'Internet, Sylvain Bergère, 2013.

- (en) Fahmida Y. Rashid, « Surveillance is the Business Model of the Internet: Bruce Schneier », sur securityweek.com, .

- (en) « Former U.S. vice-president Al Gore predicts lawmakers will rein in surveillance », sur The Vancouver Sun, .

- Stéphane Long, « Hadopi : TMG désigné pour traquer les pirates », sur 01net.com, (consulté le ).

- Thomas Sasportas, « Un drone de surveillance européen pour 2020 ? », sur BFM TV, (consulté le ).

- (en) Shoshana Zuboff, The age of surveillance capitalism : the fight for a human future at the new frontier of power, New York (États-Unis), PublicAffaires, (ISBN 9781610395700 et 1610395700, OCLC 1049578428, lire en ligne).

- Shoshana Zuboff, « Un capitalisme de surveillance : Votre brosse à dents vous espionne », sur Le Monde diplomatique, (consulté le ).

- « Au cœur des Business Models de la distribution : données personnelles et rapport de force distributeur/marque », sur Without Model, (consulté le ).

- http://www.europarl.europa.eu/document/activities/cont/201312/20131204ATT75517/20131204ATT75517EN.pdf

- (en) Matthew Rosenberg, Nicholas Confessore et Carole Cadwalladr, « How Trump Consultants Exploited the Facebook Data of Millions » [archive du ], The New York Times,

- (en) Emma Graham-Harrison et Carole Cadwalladr, « Revealed: 50 million Facebook profiles harvested for Cambridge Analytica in major data breach » [archive du ], sur theguardian.com,

- « PUTIN'S ASYMMETRIC ASSAULT ON DEMOCRACY IN RUSSIA AND EUROPE: IMPLICATIONS FOR U.S. NATIONAL SECURITY », sur www.govinfo.gov (consulté le )

- « Chiffres clés : le marché mondial de la publicité en ligne », sur ZDNet France, (consulté le ).

- [PDF] http://www.ey.com/Publication/vwLUAssets/EY-Comportements-culturels-et-donnees-personnelles-au-coeur-du-Big-data/$FILE/EY-Comportements-culturels-et-donnees-personnelles-au-coeur-du-Big-data.pdf

- « Lutte antiterroriste et contrôle de la vie privée - multitudes », sur multitudes, (consulté le ).

- AFP, « La NSA autorisée à surveiller 193 pays par une cour secrète », L'Express, (lire en ligne).

- [PDF] Rapport du Boston Consulting Group sur la valeur des données personnelles en Europe, novembre 2012.

- Bertrand Diard, « Big Data : une occasion en or pour la France », sur Les Échos, (consulté le ).

- Business Models on the Web, 2010

- Frank Rebillard, « Les intermédiaires de l'information en ligne », sur Inaglobal, (consulté le ).

- http://connected-objects.fr/2014/07/business-modeles/

- « Prise en main du Blackphone, on peut mettre un prix sur votre anonymat », sur Frandroid, (consulté le ).

- «Big Bang» 2.0, data en expansion, Libération, le 24 octobre 2014

- « Face au GAFA l'Europe peut-elle faire le poids »

- « Le GAFA c'est plus fort que le CAC40 »

- « La ruée vers l'or des données personnelles », Les Échos, (lire en ligne, consulté le ).

- Sara Taleb, « Affaire Snowden: le budget détaillé de l'espionnage américain révélé par le Washington Post », Le Huffington Post, (lire en ligne).

- http://www.globalsecurity.org/intell/library/budget/index.html

- (en) Félix Tréguer, « US Technology Companies and State Surveillance in the Post-Snowden Context: Between Cooperation and Resistance », Rapport de recherche, CERI, (lire en ligne, consulté le )

- G4S Justice Services Inc acquires ADT Offender Monitoring assets, 23 juin 2005

- LOI n° 2011-267 du 14 mars 2011 d'orientation et de programmation pour la performance de la sécurité intérieure : Article 17, (lire en ligne)

- Eric Heilmann, Philippe Melchior, Anne-Cécile Douillet, Séverine Germain, Vidéo-surveillance ou vidéo-protection ?, Paris, Le Muscadier, , 125 p. (ISBN 979-10-90685-07-9), p. 13-15

- « INDECT et le « rideau de fer » sécuritaire européen », sur BUG BROTHER, (consulté le ).

- « Hadopi : des données confidentielles dans la nature? », L'Humanité, (lire en ligne, consulté le ).

- http://www.journaldunet.com/solutions/0605/060509-Levee-Fonds-TMG.shtml

- (en) Shoshana Zuboff, « Big Other: Surveillance Capitalism and the Prospects of an Information Civilization », Journal of Information Technology, Social Science Research Network, no ID 2594754, (lire en ligne, consulté le )

- Jean-Michel Thénard, « Les Gafam et leurs drôles de trames sur la Toile », Le Canard Enchaîné, .

- (de) Shoshana Zuboff, « Google as a Fortune Teller: The Secrets of Surveillance Capitalism », Frankfurter Allgemeine, (ISSN 0174-4909, lire en ligne, consulté le )

- « Révélations sur le Big Brother français », sur Le Monde, (consulté le )

- « Editorial du Monde : combattre Big Brother », sur Le Monde, (consulté le )

- « Russie : Edward Snowden dénonce une loi « Big Brother » et la « surveillance de masse » », sur Le Monde, (consulté le )

- Jean-Pierre Langellier, « La Grande-Bretagne se transforme en une "société sous surveillance" », Le Monde, (consulté le )

- « Big Brother; surveille les automobilistes britanniques », sur Le Monde, (consulté le )

- Romain Besnainou, « Qui a peur de Huawei ? », sur france.tv,

- (en) Hornby, Lucy, « China changes tack on ‘social credit' scheme plan », Financial Times,

- René Raphaël et Ling Xi, « Bons et mauvais Chinois : Quand l'État organise la notation de ses citoyens », Le Monde diplomatique, (lire en ligne)

- Stéphane Benoit-Godet, « La presse, plus que jamais vitale », Le temps, (lire en ligne, consulté le ).

- Julian Assange, Une contre-histoire de l'Internet, Sylvain Bergère, 2013.

- (en) Marietje Schaake, « Stop Digital Arms Trade From Western Countries », blog d'une parlemantaire européenne, sur HuffPost, (consulté le ).

- « Bull de nouveau confronté au scandale Amesys », Le Monde, (lire en ligne).

- Les ennemis d'Internet, rapport spécial de RSF

- Martin Untersinger, « Amnesty International dénonce l'exportation vers la Chine de technologies européennes de surveillance », Le Monde, (consulté le ).

Voir aussi

Bibliographie

- Shoshana Zuboff, L'Âge du capitalisme de surveillance, Éditions Zulma, 2020, 864 pages (ISBN 9782843049262).

Articles connexes

- Big Brother Awards

- Ciblage comportemental

- Contrôle social

- Critiques du capitalisme

- Données personnelles

- Fichage

- Géolocalisation

- Identité numérique (Internet)

- Profil utilisateur

- Reconnaissance faciale

- Surveillance

- Surveillance électronique

- Surveillance globale

- Système de crédit social

- Télésurveillance

- Traces numériques

- Cookie (informatique)

- Vidéosurveillance

- Vie privée et informatique

- Ville sûre

- Portail du commerce

- Portail d’Internet

- Portail des télécommunications

- Portail de l’économie