أيزو/أي إي سي 27001

آيزو/آي إي سي 27001 هو معيار لأمن المعلومات، وهو جزء من عائلة معايير آيزو / آي إي سي 27000 ، والذي تم نشر الإصدار الأخير منه في عام 2013، مع القليل من التحديثات البسيطة منذ ذلك الحين.[1] والذي تم نشره من قبل المنظمة الدولية للمعايير (ISO) واللجنة الكهرتقنية الدولية (IEC) في إطار اللجنة الفرعية المشتركة بين المنظمة الدولية للمعايير ISO ولجنة الكهرتقنية الدولية IEC ، ISO / IEC JTC 1 / SC 27.[2]

تحدد آيزو/آي إي سي 27001 نظام إدارة يرمي إلى جعل أمن المعلومات تحت سيطرة الإدارة وإعطاءه متطلبات خاصة. قد يتم إعطاء شهادات معتمدة للمنظمات التي تفي بالمتطلبات من قبل جهة إصدار شهادات معتمدة بعد إتمام التدقيق بنجاح.

كيف يعمل المعيار

تمتلك معظم المنظمات عددًا من ضوابط أمن المعلومات. ومع ذلك، مع عدم وجود نظام لإدارة أمن المعلومات (ISMS)، يغلب على الضوابط إلى أن تكون غير منظمة وغير مترابطة إلى حد ما، حيث يتم تطبيقها في كثير من الأحيان كنقاط حلول لمواقف محددة أو ببساطة كمسألة اصطلاحية. عادة ما تعالج ضوابط الأمن في الجانب العملي نواحي معينة من تقنية المعلومات أو أمن البيانات على وجه التحديد؛ مما يترك أصول المعلومات غير المتعلقة بتقنية المعلومات (مثل الأوراق وحقوق الملكية الفكرية) على درجة أقل من الحماية على وجه العموم. علاوة على ذلك، قد تتم إدارة خطة استمرارية العمل والأمن المادي الفيزيائي بشكل مستقل تمامًا عن أمن تقنية المعلومات أو أمن المعلومات، في حين أن ممارسات الموارد البشرية قد لا تشير إلا إلى الحاجة إلى تحديد وتعيين أدوار ومسؤوليات أمن المعلومات في جميع أنحاء المنظمة.

يتطلب المعيار آيزو/آي إي سي 27001 من الإدارة:

- القيام بفحص منهجي ومنتظم لمخاطر أمن معلومات المنظمة، مع الأخذ في الحسبان التهديدات، ونقاط الضعف، والتأثيرات.

- تصميم وتطبيق حزمة شاملة ومتسقة من ضوابط أمن المعلومات و/أو أشكال أخرى من معالجة المخاطر (مثل تجنب المخاطر أو نقل المخاطر) لمعالجة تلك المخاطر التي تعتبر غير مقبولة.

- تبني عملية إدارة شاملة لضمان استمرار تلبية ضوابط أمن المعلومات لاحتياجات أمن المعلومات الخاصة بالمؤسسة على نحو مستمر.

يجب ملاحظة أن آيزو/آي إي سي 27001 مصمم لتغطية الجوانب الأمنية بشكل عام أكثر بكثير من مجرد أمن تقنية المعلومات والذي من الممكن أن يتمد إلى أمن المعلومات الورقية أو المكتوبة أو المنطوقة.

تعتمد عناصر التحكم التي سيتم اختبارها كجزء من الحصول على شهادة آيزو/آي إي سي 27001 على مدقق الشهادات. يمكن أن يشمل ذلك أي ضوابط تحكم تعتبرها المنظمة ضمن نطاق نظام إدارة أمن المعلومات ISMS ويمكن أن يذهب هذا الاختبار إلى أي عمق أو أي مدى بحسب تقييمه من قبل المدقق حسب الحاجة لاختبار أن الضابط الآمني قد تم تنفيذه وأنه يعمل بشكل فعال.

تقوم الإدارة العليات بتحديد نطاق نظام إدارة أمن المعلومات ISMS من أجل إصدار الشهادة ومن الممكن أن يتم أيضًا تقييدها وحصرها، على سبيل المثال حصرهى ضمن وحدة أعمال واحدة أو موقع واحد. لا تعني شهادة آيزو/آي إي سي 27001 بالضرورة أن ما تبقى من المنظمة، والواقع خارج النطاق المحدد، يمتلك نهج مناسب لإدارة أمن المعلومات.

توفر المعايير الأخرى ضمن عائلة المعايير آيزو/آي إي سي 27000 المزيد من الإرشادات حول نواحي معينة من تصميم وتنفيذ وتشغيل نظام إدارة أمن المعلومات ISMS، على سبيل المثال في إدارة مخاطر أمن المعلومات (آيزو/آي إي سي 27005).

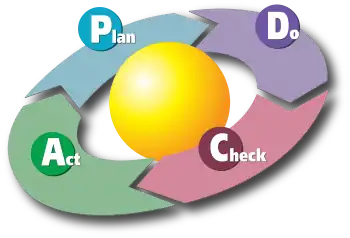

حلقة خطط نفذ تحقق صحح PDCA

قدم الإصدار في العام 2002 من النسخة BS 7799-2 حلقة خطط نفذ تحقق صحح (PDCA) للتوائم مع معايير الجودة مثل أيزو 9000. وقد طبق الإصدار 27001:2005 هذا على جميع العمليات في نظام إدارة أمن المعلومات ISMS.

- خطط (إنشاء نظام إدارة أمن المعلومات ISMS)

- إنشاء السياسة وأهداف نظام إدارة أمن المعلومات ISMS والعمليات والإجراءات المتعلقة بإدارة المخاطر وتحسين أمن المعلومات لتوفير النتائج بما يتماشى مع السياسات والأهداف العامة للمنظمة.

- نفذ (تطبيق وعمل نظام إدارة أمن المعلومات ISMS)

- تطبيق والاستفادة من سياسة نظام إدارة أمن المعلومات ISMS والضوابط والعمليات والإجراءات.

- تحقق (مراقبة ومراجعة نظام إدارة أمن المعلومات ISMS)

- تقييم وإن أمكن قياس أداء العمليات، مقابل السياسة والأهداف والخبرة العملية وتقديم تقرير إلى الإدارة بالنتائج للمراجعة.

- صحح (تحديث وتحسين نظام إدارة أمن المعلومات ISMS)

- اتخاذ الإجراءات التصحيحية والوقائية، على أساس نتائج التدقيق الداخلي ومراجعة الإدارة لنظام إدارة أمن المعلومات ISMS ، أو غيرها من المعلومات ذات الصلة للتحسين المستمر للنظام المذكور.

تمت إزالة جميع الإشارات المرجعية إلى حلقة خطط نفذ تحقق صحح PDCA في أيزو/أي إي سي 27001: 2013. لم يعد استخدامه إلزاميًا في سياق أيزو / أي إي سي 27001 .

تاريخ أيزو / أي إي سي 27001

لقد تم نشر المعيار BS 7799 في الأصل من قبل المعهد البريطاني للمعايير BSI [4] في عام 1995. وقد تمت كتابته من قبل وزارة التجارة والصناعة (DTI) في حكومة المملكة المتحدة، وقد كان مكون من عدة أجزاء.

الجزء الأول، والذي يتضمن أفضل الممارسات في إدارة أمن المعلومات، وقد جرى تنقيحه في العام 1998؛ بعد نقاش مطول بين هيئات المعايير العالمية، تم اعتماده في النهاية من قبل أيزو باسم أيزو / أي إي سي 17799، «تقنية المعلومات - قواعد الممارسة لإدارة أمن المعلومات.» في العام 2000. تمت مراجعة أيزو / أي إي سي 17799 في حزيران/يونيو 2005 وتم دمجها أخيرًا ضمن عائلة معايير أيزو 27000 مثل أيزو / أي إي سي 27002 في تموز/يوليو 2007.

تم نشر الجزء الثاني من BS7799 لأول مرة من قبل المعهد البريطاني للمعايير BSI في عام 1999، والمعروفة باسم الجزء الثاني من BS 7799، بعنوان «نظم إدارة أمن المعلومات - تعريف وإرشاد للاستخدام». ركز BS 7799-2 على كيفية تطبيق نظام إدارة أمن المعلومات (ISMS)، مع الإشارة إلى هيكلية إدارة أمن المعلومات والضوابط المعرفة في BS 7799-2. والذي أصبح فيما بعد أيزو / أي إي سي 27001: 2005. تم اعتماد الجزء الثاني من BS 7799 من قبل أيزو كـ أيزو / أي إي سي 27001 في تشرين الثاني/نوفمبر 2005.

تم نشر الجزء الثالث من المعيار BS 7799 في العام 2005، الذي يغطي تحليل وإدارة المخاطر. والذي ينسجم مع أيزو / أي إي سي 27001: 2005.

فيما يتعلق بالمعايير البريطانية BS فقد تم استخدام القليل منها أو الإشارة إليه ضمن معيار أمن المعلومات أيزو / أي إي سي 27001. ومع ذلك فهي تعتبر السلف الخاص عائلة المعيار أيزو / أي إي سي 27000.

شهادة

قد يكون نظام إدارة أمن المعلومات ISMS متوافقة مع شهادة أيزو/ أي إي سي27001 من قبل عدد من هيئات الشهادات المعتمدة حول العالم. شهادة على أي من المتغيرات العامة المعترف بها في أيزو/ أي إي سي 27001 (على سبيل المثال جي أي إس كيو 27001، النسخة اليابانية) من قبل هيئة شهادات معتمدة مكافئة وظيفيًا للشهادة أيزو / أي إي سي 27001 نفسها.

تسمى الهيئات التي تتحقق من امتثال ومطابقة أنظمة الإدارة بالمعايير المعرفة، في بعض البلدان، «هيئات إصدار الشهادات»، بينما في بلدان أخرى يشار إليها باسم «هيئات التسجيل»، «هيئات التقييم والتسجيل»، «هيئات إصدار الشهادات / التسجيل»، وأحيانا «المسجلون».

تتضمن شهادة أيزو/ أي سي إي27001 ، [5] مثل باقي شهادات نظام إدارة المنظمة الدولية للمعايير الأخرى، ثلاث مراحل من عمليات التدقيق الخارجية تحددها معايير أيزو / أي إي سي 17021 [6] وأيزو / أي إي سي 27006:[7]

- المرحلة 1 هي مراجعة أولية غير رسمية لنظام إدارة أمن المعلومات، على سبيل المثال التحقق من وجود واكتمال الوثائق الرئيسية مثل سياسة أمن معلومات المنظمة وبيان قابلية التطبيق (SoA) وخطة معالجة المخاطر (RTP). تعمل هذه المرحلة على جعل المدققين على معرفة وإطلاع على المنظمة والعكس صحيح.

- المرحلة 2 وتكون أكثر تفصيلًا وتدقيقًا رسميًا للامتثال، حيث يتم اختبار نظام إدارة أمن المعلومات بشكل مستقل وفقًا للمتطلبات المحددة في أيزو / أي إي سي 27001. سوف يبحث المدققون عن أدلة للتأكد من أن نظام الإدارة قد تم تصميمه وتطبيقه بشكل صحيح، وهو في الواقع قيد التشغيل (على سبيل المثال من خلال التأكد أن لجنة الأمن أو أي هيئة إدارية مماثلة تجتمع بانتظام للإشراف على نظام إدارة أمن المعلومات). عادة ما تتم عمليات تدقيق الشهادات من قبل مدققي أيزو / أي إي سي 27001 رئيسيين. يؤدي اجتياز هذه المرحلة إلى اعتماد أن نظام إدارة أمن المعلومات ISMS متوافق مع أيزو / أي إي سي 27001.

- عمل مستمر يتضمن مراجعات متابعة أو عمليات تدقيق للتأكد من أن المنظمة لا تزال على حالة الامتثال للمعايير. تتطلب عملية الاحتفاظ بالشهادة إجراء عمليات تدقيق دورية لإعادة التقييم للتأكد من استمرار نظام إدارة أمن المعلومات ISMS في العمل على النحو المحدد والمقصود. يجب أن يتم هذا الأمرمرة واحدة على الأقل سنويًا ولكن قد يتم (بالاتفاق مع الإدارة) إجراؤه في كثير من الأحيان بشكل أكثر تكرارًا، لا سيما عندما يكون نظام إدارة أمن المعلومات ISMS لا يزال في مراحله الأولى وبحاجة إلى النضج والاكتمال.

مجالات أيزو / أي إي سي 27001: 2005

يجب ملاحظة أن إصدار العام 2005 من معيار أيزو / أي إي سي 27001 قديم ولم يعد قيد الاستخدام حاليًا.

A.5 سياسة الأمن

6.A تنظيم أمن المعلومات

A.7 إدارة الأصول

A.8 الموارد البشرية

أ. الأمن المادي والبيئي المحيطة

أ.10 إدارة الاتصالات والعمليات

A.11 ضبط الوصول

12.A الاستحواذ على أنظمة المعلومات وتطويرها وصيانتها

A.13 إدارة حوادث أمن المعلومات

A.14 إدارة استمرارية الأعمال

A.15 الامتثال

هيكلية المعيار

الاسم الرسمي للمعيار هو «تقنية المعلومات - تقنيات الأمن - أنظمة إدارة أمن المعلومات - المتطلبات»

يحتوي أيزو/ أي إي سي27001: 2013 على عشرة بنود قصيرة، بالإضافة إلى ملحق طويل، والذي يغطي:

- 1. نطاق المعيار

- 2. كيف تتم العملية المرجعية للمستند

- 3. إعادة استخدام المصطلحات والتعاريف في أيزو / أي إي سي 27000

- 4. السياق التنظيمي والجهات صاحبة المصلحة

- 5. قيادة أمن المعلومات والدعم العالي المستوى للسياسة

- 6. تخطيط نظام إدارة أمن المعلومات؛ تقييم المخاطر؛ معالجة المخاطر

- 7. دعم نظام إدارة أمن المعلومات

- 8. تفعيل نظام إدارة أمن المعلومات

- 9. مراجعة أداء النظام

- 10. إجراء تصحيحي

- الملحق أ: قائمة الضوابط وأهدافها

تطابق هذه الهيكلية معايير الإدارة الأخرى مثل أيزو 22301 (إدارة استمرارية الأعمال) وهذا يساعد المؤسسات على أن تون متوافقة مع العديد من معايير من أنظمة الإدارة إذا رغبت في ذلك. تم حذف الملحقين B و C من 27001: 2005.

التغييرات في معيار 2005

يمتلك المعيار 2013 هيكلية مختلفة تمامًا عن المعيار 2005 الذي يحتوي على خمس فقرات. يركز المعيار 2013 على قياس وتقييم مدى جودة أداء نظام إدارة أمن المعلومات ISMS للمؤسسة، [8] ويحتوي على قسم جديد خاص بالاستعانة بمصادر خارجية، وهو ما يعكس حقيقة أن العديد من المنظمات تعتمد على أطراف ثالثة لتوفير بعض جوانب تقنية المعلومات. إنه لا يؤكد على حلقة «خطط نفذ تحقق صحح» التي عمل بها 27001: 2005. يمكن تطبيق عمليات التحسين المستمر الأخرى مثل أسلوب حيود سداسي أو DMAIC.[9] تم إيلاء المزيد من الاهتمام للسياق التنظيمي لأمن المعلومات، وقد تم تغيير تقييم المخاطر.[10] بشكل عام، تم تصميم 27001: 2013 لتتلائم بشكل أفضل جنبًا إلى جنب مع معايير الإدارة الأخرى مثل أيزو 9000 وأيزو / أي إي سي 20000، ويكون لديها المزيد من القواسم المشتركة معهم.[11]

ضوابط جديدة:

- أ -6-1-5 أمن المعلومات في إدارة المشروع

- A.12.6.2 القيود المفروضة على تثبيت البرنامج

- A.14.2.1 سياسة التنمية الآمنة

- A.14.2.5 مبادئ هندسة النظام الآمنة

- A.14.2.6 بيئة التطوير الآمنة

- A.14.2.8 اختبار أمان النظام

- 1.A.1.1 سياسة أمن المعلومات للعلاقة مع الموردين

- 15.A.1 سلسلة التوريد لتقنيتي المعلومات والاتصالات

- 16/1/4 تقييم أحداث أمن المعلومات واتخاذ قرار بشأنها

- 16-1-5 الاستجابة لحوادث أمن المعلومات

- 17.A.17 توافر مرافق معالجة المعلومات

ضوابط

توصف الفقرة 6.1.3 كيف يمكن أن تقوم لمنظمة ما بالاستجابة للمخاطر من خلال خطة علاج المخاطر؛ جزء مهم من هذه الاستجابة هو اختيار الضوابط المناسبة. تغيير مهم للغاية حصل في أيزو/ أي إي سي 27001: 2013 هو أنه لا يوجد الآن أي ضرورة لاستخدام عناصر التحكم في الملحق «أ» لإدارة مخاطر أمن المعلومات. أكد الإصدار السابق («يجب») على أن الضوابط المحددة في تقييم المخاطر لإدارة المخاطر يجب أن تكون قد تم اختيارها من الملحق «أ». ولذلك فإن كل تقييم للمخاطر تقريبًا على الإطلاق تم استكماله وفقًا للنسخة القديمة من أيزو / أي إي سي 27001 المستخدمة في عناصر تحكم الملحق «أ» ولكن حاليًا فإن العديد من تقييمات المخاطر في الإصدار الجديد وبشكل متزايد لا تستخدم الملحق «أ» كمجموعة ضوابط. يمكّن هذا تقييم المخاطر من أن يكون أكثر بساطة وأكثر فائدة للمؤسسة ويساعد إلى حد كبير في إنشاء شعور بالمعنى الصحيح بامتلاك كل من المخاطر والضوابط. هذا هو السبب الرئيسي لهذا التغيير في الإصدار الجديد.

يوجد الآن 114 ضابط تحكم في 14 فقرة و35 تصنيف للضوابط؛ فيما كان المعيار 2005 يمتلك 133 ضابط تحكم ضمن 11 مجموعة.

- أ.5: سياسات أمن المعلومات (2 من الضوابط)

- A.6: تنظيم أمن المعلومات (7 ضوابط)

- A.7: أمن الموارد البشرية - 6 ضوابط يتم تطبيقها قبل وأثناء عملية وبعد انتهاء العمل

- A.8: إدارة الأصول (10 ضوابط)

- A.9: التحكم في الوصول (14 ضابط)

- A.10: تشفير (2 من الضوابط)

- A.11: الأمن المادي والبيئي المحيطة (15 ضوابط)

- A.12: أمن العمليات (14 ضابط)

- A.13: أمن الاتصالات (7 ضوابط)

- A.14: الاستحواذ على النظام وتطويره وصيانته (13 ضابط)

- A.15: العلاقة مع الموردين (5 ضوابط)

- أ 16: إدارة حوادث أمن المعلومات (7 ضوابط)

- أ. 17: جوانب أمن المعلومات لإدارة استمرارية الأعمال (4 ضوابط)

- A.18: الامتثال؛ مع المتطلبات الداخلية، مثل السياسات والمتطلبات الخارجية، مثل القوانين (8 ضوابط)

تعكس الضوابط الجديدة والمحدثة التغييرات التي طرأت على تقنية المعلومات والتي لها تأثير على العديد من المؤسسات - على سبيل المثال الحوسبة السحابية - ولكن كما هو موضح أعلاه، من الممكن استخدام أيزو / أي إي سي 27001: 2013 والحصول على شهادة فيه وعدم استخدام أي من هذه الضوابط.

انظر أيضا

- ISO / IEC JTC 1 / SC 27 - تقنيات أمن تكنولوجيا المعلومات

- سلسلة ISO / IEC 27000

- ISO 9001

- BS 7799

- معايير الأمن السيبراني

- المنظمة الدولية للمقاييس

- قائمة معايير ISO

المراجع

- "BS EN ISO/IEC 27001:2017 – what has changed?"، www.bsigroup.com، BSI Group، مؤرشف من الأصل في 22 ديسمبر 2019، اطلع عليه بتاريخ 29 مارس 2018.

- "ISO - ISO Standards - ISO/IEC JTC 1/SC 27 - IT Security techniques"، المنظمة الدولية للمعايير، مؤرشف من الأصل في 30 سبتمبر 2019، اطلع عليه بتاريخ 20 مايو 2017.

- "Taking the First Step with PDCA"، 02 فبراير 2009، مؤرشف من الأصل في 28 أكتوبر 2010، اطلع عليه بتاريخ 17 مارس 2011.

- "Facts and figures"، bsigroup.com، مؤرشف من الأصل في 20 أكتوبر 2012.

- The ISO/IEC 27001 Certification Process. نسخة محفوظة 6 أغسطس 2019 على موقع واي باك مشين.

- ISO/IEC 17021. نسخة محفوظة 29 أبريل 2016 على موقع واي باك مشين.

- ISO/IEC 27006. نسخة محفوظة 4 مارس 2016 على موقع واي باك مشين.

- Herbert, Chantall (03 يونيو 2014)، "More changes ahead…..ISO 27001:2005 Information Security Management Standard"، QSL، مؤرشف من الأصل في 14 مارس 2016، اطلع عليه بتاريخ 20 مايو 2017.

- "Update to ISO 27001 Planned for 2013"، Dionach، 25 يناير 2011، مؤرشف من الأصل في 10 يناير 2018، اطلع عليه بتاريخ 20 مايو 2017.

- "BS ISO/IEC DIS 27001 (Draft ISO27001 2013)"، IT Governance، مؤرشف من الأصل في 01 مايو 2013، اطلع عليه بتاريخ 20 مايو 2017.

- Mackie, Ryan (02 أبريل 2013)، "ISO 27001:2013 – Understanding the New Standard"، The Pragmatic Auditor، مؤرشف من الأصل في 27 فبراير 2020، اطلع عليه بتاريخ 20 مايو 2017.