تعمية

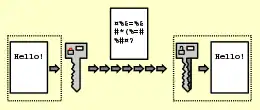

التعمية أو التشفير (بالإنجليزية: Encryption) يتناولها علم المعلومات[2] (التي تكون بشكل نص بسيط عند التخزين على وسائط التخزين المختلفة أو عند نقلها على شبكات نص مجرد (plaintext) بحيث تصبح غير مقروءة لأحد باستثناء من يملك معرفة خاصة أو مفتاح خاص لإعادة تحويل النص المشفر إلى نص مقروء.[2][3][4] عملية الفك هذه تتم عن طريق ما يدعى مفتاح التشفير. نتيجة عملية التشفير تصبح المعلومات مشفرة وغير متاحة لأي أحد لأغراض سرية عسكرية أو سياسية أو أمنية. تعاكس هذه العملية

تعمية

|

| جزء من سلسلة مقالات حول |

| أمن المعلومات |

|---|

|

| بوابة أمن المعلومات |

أنواع خوارزميات التشفير حسب طريقة ادخال البيانات

تقسم خوارزميات التشفير حسب طريقة العمل على اجزاء ورموز البيانات إلى نوعين: المقطعي والمتصل.

التشفير المقطعي

يقوم على مبدأ تقسيم المحتوى الاصلي (نصوص أو صور أو أي شيء آخر) إلى مجموعات متساوية الطول من البتات تسمى بلوكات Blocks أو مقاطع ثم تشفير كل مقطع على حدة.

إن أكثر خوارزميات التشفير تعتمد على التشفير المقطعي مثل خوارزميات إيه إي إس، DES، 3DES، خوارزمية آر إس إيه، إم دي5، TIGER وغیرها.

التشفير المتصل

ويقوم على مبدء تشفير البيانات المتصل أو جدول البيانات بشكل مستمر. حيث يولد مفتاح مستمر ويدمج مع البيانات الأصلية بخوارزمية تشفير ذات مفتاح متماثل وغالبا يتم ذلك بعملية XOR المنطقية.

ومن خوارزميات التشفير المتصل على سبيل المثال RC4 التي تعد خوارزمية التشفير المتصل الأوسع انتشاراً.

أنواع خوارزميات التشفير حسب نوع مفتاح التشفير وفك التشفير

تقسم خوارزميات التشفير حسب طريقة نوع مفتاح التشفير وفك التشفير إلى نوعين: المتناظر وغير المتناظر، بالإضافة إلى نوع لايحتاج إلى مفتاح تشفير وهو دالة هاش التشفيرية.

التعمية المتناظر

خوارزمية التعمية بالمفتاح المتناظر إذا استخدم نفس المفتاح في التعمية وفك التعمية يقوم نظام التعمية المتماثل symmetric systems باستخدام نفس المفتاح في التعمية وفك التشفير. من مزايا التعمية المتماثل انه سهل الاستعمال وسريع ولكن لديه عيب مهم «خصوصا حين يستخدم في الشبكات الكبيرة» وهو مفتاح بين طرفي عملية التواصل على الشبكة اللذان يستخدمان عملية التشفير.

من الأمثلة على الخوارزميات التي تستخدم المفتاح المتناظر إيه إي إس،DES, 3DES, وغیرها.

التعمية غير المتناظر

خوارزمية غير المتناظر أو المفتاح العام إذا استخدم مفتاح للتشفير واخر لفك التشفير asymmetric systems، فهو يقوم بتوليد مفاتيح مختلفة ثم تستعمل في تشفير وفك تشفير زوجين من مفاتيح الحماية. وباستخدام هذين الزوجين من المفاتيح، أحدهما عام public والآخر خاص private، يستطيع مفتاح واحد منهما فقط أن يقوم بفك الشفرة التي ينشئها الآخر.

ومن غير المرجح أن تؤدي معرفة مفتاح واحد فقط إلى تحديد المفتاح الآخر، ولهذا يستعمل نظام التعمية غير المتماثل في إنشاء التوقيعات الرقمية ونقل المفاتيح المتماثلة.

من الأمثلة على الخوارزميات التي تستخدم المفتاح المتناظر خوارزمية خوارزمية آر إس إيه

لقد كانت معظم أنظمة التعمية في الماضي تستخدم النظام المتماثل فقط، وتكمن مشكلة هذا النظام في الصعوبة التي تواجها في توزيع المفاتيح على أشخاص بعينهم، فنظرا لأن التشفير المتماثل يعتمد على استخدام نفس المفتاح في التشفير وفك التشفير، فإن المرء يضطر إلى استخدام أساليب مبتكرة وصعبة معاً لمنع الآخرين من اعتراض المفتاح، ولكن إذا ما تمكن أحدهم من اعتراض المفتاح، فستكون لديهِ القدرة على استخدامه في فك شفرة (في حالة التشفير المتماثل فقط) أي شيء قام المفتاح بتشفيره.

عملية تشفير الشهادات

The Certificate Encryption Process

- • الحصول على الشهادة والمفتاحين ألعام والخاص من CA

- • الطرف الذي يشفر البياناتCA.ل على المفتاح العCA.لمستقبل منه نفسه أو من البيانات. المشفر يستخدم المفتاح العام ليشفر البيانات ومن ثم يرسلها إلى المستخدم الآخر.

- • الطرف الآخر يستخدم مفتاحه الخاص ليفك تشفير البيانات.

دالة هاش التشفيرية

دالة هاش التشفيرية هي دالة هاش، بمعنى أنها تأخذ أي عدد من قطع البيانات وتعيد سلسلة ثابتة الطول من البتات تسمى قيمة هاش التشفيرية، بحيث ان أي تغيير في البيانات الأصلية (عرضيا أو متعمدا) سوف يؤدي إلى تغيير كبير في قيمة هاش التشفيرية (باحتمال كبير جدا). عادة تسمى البيانات المشفرة «الرسالة» ومقدار هاش التشفيري يسمى الخلاصة (Digest).

هذا النوع من الخوارزميات لا يحتاج إلى مفتاح تشفير لأنه لا يستخدم لتشفير النصوص وإنما للتأكد من أن محتوى الرسالة موثوق ولم يعدل عليه. وذلك بمقارنة الخلاصة المرسلة مع الخلاصة المولدة من الرسالة المطلوب التأكد من صحة محتواها.

من الأمثلة على دالة هاش التشفيرية خوارزميات إم دي5 وببر و SHA1 و SHA2...

- تستعمل دوال الهاش أو البعثرة في حفظ كلمات المرور وكذلك التحقق من سلامة تحميل ملف عبر الشبكة.

أهداف التشفير

1. السرية أو الخصوصية (Confidentiality): هي خدمة تستخدم لحفظ محتوى المعلومات من جميع الأشخاص ما عدا الذي قد صرح لهم الإطلاع عليها. 2.تكامل البيانات (Integrityضافة أو تعديل) من قبل الأشخاص الغير مصرح لهم بذلك. 3.إثبات الهوية (Authentication): وهي خدمة تستخدم لإثبات هوية التعامل مع البيانات (المصرح لهم).

انظر أيضاً

مراجع

- مذكور في: Manual de Informática Forense. الصفحة: 191. الناشر: Errepar. المُؤَلِّف: María Elena Darahuge.

- Symmetric-key encryption software نسخة محفوظة 02 أغسطس 2017 على موقع واي باك مشين.

- "New cloud attack takes full control of virtual machines with little effort"، Ars Technica، مؤرشف من الأصل في 07 يونيو 2017، اطلع عليه بتاريخ 25 ديسمبر 2016.

- "Data Encryption in Transit Guideline"، مؤرشف من الأصل في 10 ديسمبر 2013.

- بوابة أمن المعلومات

- بوابة تقانة

- بوابة تعمية

- بوابة تلفاز