Sécurité des liens USB

La sécurité des liens USB concerne les périphériques USB (Universal Serial Bus) qui occupent une place importante dans l’univers informatique.

Ils peuvent être de plusieurs types comme supports de stockage de données amovibles, lecteur de musique, clavier, webcam, souris, etc. De plus, les liens USB sont de plus en plus utilisés comme source d’énergie et pour assurer le fonctionnement des équipements connectés.

De par leur facilité d’installation et d’utilisation ces périphériques s’échangent d’une machine à une autre. Les clés USB font partie du quotidien, discrètes, pratiques et mobiles elles sont utilisées pour le stockage de fichiers familiaux et professionnels mais elles peuvent être une cible et un vecteur d'attaque si elles contiennent un malware ou si leurs propriétés matérielles ont été modifiées. Les réseaux devenant plus résistants aux attaques informatiques, les médias amovibles, et en particulier les clés USB, sont devenus la méthode de prédilection pour contourner les défenses et infecter les systèmes.

Il existe diverses menaces pouvant porter atteinte à la confidentialité, intégrité et disponibilité des informations stockées et véhiculées dans les systèmes informatiques.

Pour pallier les vulnérabilités USB, les entreprises se doivent de mettre en œuvre des politiques de sécurité informatique sans cesse renouvelées définies par des solutions logicielles, matérielles ou organisationnelles.

Avec l’essor technologique notamment sur les capacités de stockage et l’augmentation considérable des débits sur le protocole USB, la sécurité des liens USB est devenue un enjeu primordial pour les organisations et les individus.

Problématique de sécurité

Dans les environs de l’université de l'Illinois, 297 clés USB y ont été dispersées, 45 % d'entre elles ont non seulement été branchées sur des ordinateurs, mais, comme le déclare Elie Bursztein (en), les victimes ont ensuite cliqué sur des liens qui les redirigeaient vers des logiciels malveillants. La curiosité des victimes s’est portée à 53 % sur les clés non étiquetées (adresse, téléphone). Prévenir les attaques par clé USB n'est pas facile, les meilleures méthodes sont d'éduquer les utilisateurs à ne pas les brancher, bloquer complètement leur utilisation ou tout au moins la limiter[1].

Un étudiant de l'école ESTACA de Laval a utilisé volontairement une fausse clé USB type USB Killer[2] (capable de griller la carte mère par électrocution) pour détruire 88 ordinateurs, le montant du préjudice est estimé à 250 000 euros[3].

Lors de l'une des Conférences Black Hat[1], en 2009, Peter Kleissner a présenté un programme nommé Stoned Bootkit[4] qui se lance au démarrage de l'ordinateur (Bootkit) et distribué sous forme d'un live CD et qui modifie le système d'exploitation via la partition de boot MBR (Master Boot Record) pour ensuite fournir un accès complet sur la machine. Ce code source localisé au sein du secteur boot est à même de contourner le chiffrement du disque dur[5].

John Clark, Sylvain Leblanc et Scott Knight ont mené une étude basée sur un cheval de Troie capable de créer des canaux USB non désirés afin d'exfiltrer des données à partir d'un réseau informatique[6]. Ils ont prouvé que le protocole USB ne proposait, en 2011, aucun moyen d'authentification des périphériques connectés et qu'il n'y a pas de niveau de sécurité[7].

Selon des chercheurs présents à la conférence Black Hat 2011 c'est l'ensemble des périphériques USB qui doit être considéré comme un vecteur d'attaques potentiel.

Ils ont utilisé de la rétro-ingénierie[8] sur les firmwares commandant les fonctions de communications intégrées dans les contrôleurs de périphériques USB, ce qui leur a permis de réaliser des attaques capables d'activer un clavier et de s'en servir pour passer des commandes sur la machine ciblée.

D'après le professeur Matt Blaze (en), la démonstration prouve que la menace «périphériques USB et ordinateur» existe dans les deux sens.

Il met en avant la méthode Cottonmouth[9], trouvée dans les documents d'Edward Snowden, qui permettrait à la NSA d'accéder aux données des machines par l'usage de malwares placés dans des périphériques USB[10].

Au travers des exemples cités ci-dessus il apparaît qu’il existe de nombreuses menaces logicielles et matérielles sur les liens USB. Ces vulnérabilités constituent un risque non négligeable pour la sécurité de l'information.

Les menaces

Confidentialité

Samy Kamkar – chercheur américain en sécurité – a mis au point un outil PoisonTap installé sur un Raspberry Pi zero afin d'exploiter la confiance qu'ont les ordinateurs envers les périphériques réseau. PoisonTap profite de cette confiance, et une fois connecté à un port USB de l'ordinateur, se fait passer pour une nouvelle connexion Ethernet avec une priorité haute afin d'intercepter le trafic. Que l'ordinateur soit verrouillé ou non, en moins d'une minute une porte dérobée (backdoor) sera installée à l'insu de l'utilisateur légitime. PoisonTap installe des portes dérobées permanentes dans le cache HTTP et récupère les cookies d’identification afin de s'approprier les différents comptes et mots de passe de la victime. Pour cela, un navigateur doit être déjà ouvert, le dispositif attend que la page web ajoute un nouveau contenu (pub, mise à jour, nouvelle page, etc.). Quand cela se produit, PoisonTap répond en délivrant sa charge utile, c'est-à-dire son code malveillant, sous forme de IFrame en introduisant des versions modifiées des sites les plus populaires. Les cookies sont ainsi stockés dans la carte microSD du Raspberry Pi Zero, ces informations sont envoyées sur un serveur contrôlé par le hacker. Ces portes dérobées continueront à fonctionner lorsque l’appareil PoisonTap sera débranché, permettant de prendre le contrôle à distance sur le réseau local[11].

Wirelurker est un malware conçu pour infecter les terminaux Apple et notamment les périphériques iOS branchés sur un port USB. Ainsi, toutes les données de l'iPhone deviennent potentiellement accessibles : Du carnet d’adresses à iMessage. D’après les chercheurs en sécurité de chez Palo Alto Networks, le malware a infecté pas moins de 467 applications pour Mac OS X. Elles sont délivrées par un store d’applications alternatif chinois nommé «Maiyadi App Store». Wirelurker détecte les appareils iOS connectés sur les ports USB puis installe des applications tierces en utilisant une faille sur les certificats d'entreprise. En 2014, Apple annonçait que la faille concernait principalement la Chine et qu'elle serait rapidement corrigée[12].

Les infrastructures critiques, contenant des données sensibles font face à des menaces de malwares et de fuites d’informations, y compris lorsqu’elles sont isolées d’Internet. Les attaques récentes ciblant les systèmes industriels utilisent l’USB pour contourner cette isolation et atteindre leur cible. En Israël, des chercheurs du BGU Cyber Security Research Center (CSRC), Mordechai Guri, Matan Monitz et Yuval Elovici, ont démontré qu'une connexion USB non modifiée connectée à un ordinateur avec un code malveillant peut être utilisée pour voler des données provenant d'ordinateurs infectés et même isolés «Air gap».

Ces ordinateurs sont isolés – séparés logiquement et physiquement des réseaux publics – de manière évidente pour empêcher leur piratage sur Internet ou au sein des réseaux de l'entreprise.

Ces chercheurs ont développé un logiciel nommé USBee qui se sert du bus de données d'un connecteur USB pour transmettre secrètement des données et contourner une sécurité «Air gap». Il faut d’abord parvenir à connecter une clé USB sur la machine cible afin de l’infecter. Lorsque le logiciel malveillant s'exécute avec succès sur l'ordinateur cible et détecte qu'il y a un périphérique USB qui peut être utilisé pour transmettre les informations que l'attaquant veut voler, il génère intentionnellement des émissions électromagnétiques contrôlées à partir du bus de données USB, et transmet des données binaires à un récepteur proche équipé d’un démodulateur radio GNU. Ce dernier doit se situer à une distance maximale de 10 mètres. La vitesse de transmission est de l’ordre de 80 octets par seconde, ce qui est suffisant pour subtiliser un mot de passe ou une clé de chiffrement en quelques secondes[13].

Un smartphone fonctionnant avec le système d'exploitation Android, branché sur une borne de rechargement publique (via l'interface USB) - Par exemple dans le hall d'un aéroport ou d'une gare - afin d'en recharger sa batterie, peut faire l'objet d'une attaque logicielle.

Le logiciel espion s'installe – à l'insu de la victime – en flashant la partition de boot et en utilisant les commandes AT véhiculées sur le lien USB.

Il est ainsi possible d'accéder aux données de la carte SD, d'obtenir des contacts stockés dans la carte SIM, de modifier le code PIN, d'envoyer des SMS[14].

Les trois chercheurs André Pereira, Manuel Correia, et Pedro Brandão se sont intéressés au système Android de Samsung tout particulièrement et décrivent un scénario d’attaque avec 3 objectifs : Obtenir un accès en tant que super-utilisateur, activer «ADB» (Android Debug Bridge) et enfin installer une application de surveillance.

Pour atteindre ces objectifs, la victime n'a besoin que de faire une seule chose : Brancher son smartphone sur la prise USB d’une borne de rechargement. À l’autre extrémité du câble, l’ordinateur doit être en mesure - à l’aide d’un script - de récupérer suffisamment d’informations (version de l'OS, du firmware, du type d’appareil et de sa marque) sur le terminal connecté afin de cibler son attaque.

Une des vulnérabilités est l’utilisation des commandes AT par le protocole GSM afin de communiquer avec le modem[15].

Il sera ainsi possible d’établir des communications téléphoniques, d’envoyer des SMS, de récupérer les contacts de la carte SIM, de modifier le code PIN. Ce type d'attaque peut être destiné à assurer au pirate un gain monétaire ou bien simplement à voler les données de ses victimes. Les téléphones de la marque Samsung sont une cible privilégiée car le fabricant a étendu la liste des commandes AT afin d’augmenter le champ d’actions de son logiciel de synchronisation Samsung Kies. Ainsi « AT+DEVCONINFO » est l’une des premières commandes envoyées et permet la récupération instantanée de la version du firmware, du modèle du smartphone et du code IMEI. La commande « AT+FUS? » peut ainsi permettre de récupérer les fichiers contenus sur la carte SD, mettre à jour le firmware du smartphone sans intervention de l’utilisateur. Une attaque peut se servir de cette faille pour injecter un malware.

Un autre vecteur d’attaque se situe au niveau de l’activation de «ADB» (Android Debug Bridge), permettant de bénéficier de droits super-utilisateur, installer des applications non certifiées par Google Play, désinstaller des applications, monter une carte SD, lire le logcat, démarrer une application[16].

L’application de surveillance AndroRat est installée - à chaque fois que le téléphone démarre - avec des droits super-utilisateur compliquant ainsi la désinstallation par un simple utilisateur. L’icône n’apparaît pas afin de ne pas éveiller ses soupçons[17].

Intégrité

Le ver informatique Stuxnet utilisant une vulnérabilité Zero day a infecté les réseaux d'usines d'enrichissement d'uranium iraniens via clé USB[18]. Ce ver cible certains automates Siemens, et provoque de violents changements de vitesse du rotor des centrifugeuse de type SCADA. Ceci occasionne des vibrations sur les moteurs de centrifugeuses, pouvant aller jusqu'à la rupture[19].

Une vulnérabilité dans la technologie USB, connue sous le nom de BadUSB[20], utilise le firmware des périphériques USB comme vecteur d’attaque : un malware y est implanté et déjoue la plupart des antivirus. À tout moment, le logiciel malveillant peut s'exécuter et rester indétectable. Ce type de malware semble plus difficile à éliminer puisqu’un reformatage du périphérique en question ne supprime pas le firmware, qui reste donc toujours dangereux.

Les équipes de chercheurs Adam Caudill & Brandon Wilson et Karsten Nohl & Jacob Lell[21] détaillent l'élaboration et le test d'un périphérique BadUSB[22].

Un périphérique branché sur un port USB fournit à l'OS hôte – via le chipset et le firmware – des informations sur son type et ses fonctionnalités. Il y a plusieurs étapes dans ce process d'enregistrement. La première consiste à s'enregistrer auprès de l’hôte, l'OS fournit alors une adresse temporaire (ex. : USB0::2391::4873::::0::INSTR).

Le périphérique renvoie alors des informations sur ses spécificités (stockage, audio, webcam...), l'OS installe le pilote approprié et adapte la configuration aux capacités maximales du périphérique.

Tant que celui-ci est connecté, il peut se ré-enregistrer à tout moment en ne nécessitant aucune permission de l'utilisateur.

Cette vulnérabilité donne la possibilité d'utiliser des codes malveillants tant que le périphérique est connecté.

Les chercheurs Nohl et Lell ont fait une démonstration en connectant une clé USB, quelques secondes ont suffi pour que celle-ci soit automatiquement déconnectée et reconnectée en tant que carte réseau USB. Ce périphérique réseau a commencé à agir comme un serveur DNS dans l'environnement de test et a capturé les mots de passe entrés par les utilisateurs sur un site Web de test pendant la démonstration qui a prouvé que les périphériques USB peuvent être programmés pour effectuer des fonctions complètement différentes de celles pour lesquelles ils ont été créés.

Un autre test a démontré que le périphérique BadUSB pouvait être assimilé par l'OS à un clavier, qui a ensuite exécuté des frappes, puis ouvert l'application bloc-notes à l'aide de Windows «Exécuter utilitaire» et tapé les mots « Ceci est un test Bad USB périphérique » dans celui-ci, automatiquement, sans intervention de l'utilisateur. Toutes ces commandes proviennent du logiciel malveillant installé dans le firmware. Un périphérique BadUSB peut falsifier son identité en dupant un système d'exploitation, et rester indétectable des antivirus, ceux-ci ne scannant pas le firmware[23].

Disponibilité

En , un logiciel malveillant portant le nom de Locky, fait son apparition et infecte jusqu’à 20 000 machines par semaine[24]. Locky est un cheval de Troie de type ransomware, cryptoransomware (Crypto-verrouilleur) diffusé au début par courrier électronique et se présentant sous la forme d'une pièce jointe qu'il faut ouvrir avec Microsoft Word. Cependant, ce fichier copié sur une clé USB reproduit les mêmes effets à son ouverture. Le fichier Word attaché contient un texte qui indique d'activer les macros (Macro-définition) pour pouvoir le lire. Même si les macros sont activées le texte ne sera pas réellement déchiffré par contre le ransomware Locky sera rapidement téléchargé et installé sur l'ordinateur à l'insu du propriétaire. Une fois celui-ci installé, Locky commence à chiffrer les fichiers en fonction de leurs extensions, il supprime également les points de restaurations (Shadow Copy) que Windows effectue lors des Windows Update, rendant impossible toute restauration du système à une valeur antérieure à l'attaque. Ce malware ne se cantonne pas aux disques physiques et clés USB connectés à son système, il chiffre également tout ce qui l’intéresse sur des partages réseaux (Serveur de fichiers). Sachant que c'est à cet endroit que se trouve stockée toute l'intelligence collective d'une société, il est facile d'imaginer l'impact que cela peut avoir si toutes les données sont rendues indisponibles par une attaque de ce genre. Pour finir ce logiciel malveillant indique à l’écran une page stipulant de payer une rançon en échange du code de déchiffrage qui permettrait de récupérer les données. Déchiffreur dont l'efficacité n'a pas été prouvée en 2016[25].

Confidentialité

Les bas coûts de fabrication permettent la prolifération des clés USB et de plus en plus de particuliers, et donc d’employés, en possèdent et les utilisent pour transporter des données parfois confidentielles et stratégiques de leurs entreprises. La perte des données, intentionnelle ou non, et le vol de données engendrent généralement des conséquences affectant l’image de l’entreprise, ayant un impact sur l’activité et parfois même une portée juridique. Pour exemple, en 2011, une employée a été condamnée pour avoir volé, via une clé USB, des fichiers clients et puis tenté de les vendre par la suite. La PME victime a gagné son procès mais a souhaité rester discrète, craignant pour son activité[26]. Une étude de 2009 révélait que dans la majorité des cas les entreprises ne sont pas protégées et que très peu de politiques de sécurité étaient mises en place en entreprise pour ce genre de produit. Cela représente une menace en cas de perte ou de vol de la clé[27]. Cette étude a pour vocation de sensibiliser sur les risques encourus via les liens USB et également sur la pédagogie à appliquer auprès des employés à propos de ces problématiques.

En , le New York Times[28] révèle que la NSA (National Security Agency) est capable d’espionner des ordinateurs non connectés à Internet. La méthode consiste à utiliser des émetteurs récepteurs radios dissimulés dans des connecteurs USB d'apparence classique et qui ont été insérés dans les ordinateurs par l’intermédiaire du fabricant ou d’un espion. Une personne accédant à la machine peut récupérer des données et les transmettre à la NSA via des émetteurs radios situés dans un rayon allant jusqu'à 13 km permettant ainsi à celle-ci d'accéder à un système que son propriétaire pensait à l’abri de toutes attaques et de l'espionnage extérieur[29]. Toujours d’après le New York Times, les cibles de ce projet nommé « Quantum » sont principalement les réseaux des armées Chinoises et Russes, la police mexicaine, mais aussi des institutions Européennes et d’autres partenaires commerciaux des USA[30].

Intégrité

Grâce aux recherches constantes en miniaturisation les mémoires flash peuvent désormais atteindre de très grosses capacités pour un encombrement minime. En 2010 une puce de seulement 167 mm2 offrait une capacité de stockage de 8 Go[31]. Ces mêmes mémoires peuvent ainsi être dissimulées dans un chewing-gum ou dans une dent, par exemple, et passer les contrôles de sécurité de type portique de détection[32] pour être ensuite introduites dans les locaux et connectées aux machines du site. Ce type d'intrusion peut véhiculer différentes menaces, comme la diffusion de Trojans (cheval de Troie), qui peuvent permettre la création de communications bidirectionnelles avec un point de terminaison réseau cible, ce qui peut compromettre l’intégrité et la confidentialité des données[33]. Sur ce principe, une autre faille a été découverte en 2010 : Le ver informatique Stuxnet. Ce ver, une fois introduit dans les ordinateurs cibles, espionne et reprogramme des systèmes industriels, principalement les produits Siemens avec la particularité de savoir dissimuler ses modifications. Il a infecté un total de 45 000 systèmes, certains appartenant à des employés des centrales nucléaires iraniennes, allemandes et françaises.

Les liens USB peuvent dans différents cas être utilisés pour pirater des systèmes électroniques. En 2014, Dan Petro et Oscar Salazar de la société Bishop Fox viennent à bout en 60 secondes de distributeurs automatiques de billets (DAB) grâce à de simples clés USB. Le principe est de brancher une clé USB sur le port fonctionnel embarqué du DAB. La clef abritait un script émulant diverses combinaisons du clavier et de la souris, cela a permis de sortir de la couche sécurisée et de prendre la main sur le système embarqué (Windows XP dans le cas présenté), pour autoriser l’ouverture des portes du «DAB»[34].

Disponibilité

En une clef dénommée « USB Killer » apparaît sur le marché. Elle est capable de détruire physiquement et de manière irréversible 95 % des machines et porte de ce fait atteinte à la disponibilité des données et des systèmes. Son principe s'appuie sur le fonctionnement de composants électroniques de type condensateur. Une fois connectée la clé qui est munie de ces condensateurs charge ceux-ci via la tension du port USB (5 volts) puis, une fois les condensateurs chargés, une décharge brutale ne durant qu'une fraction de seconde libère une tension de 110 volts sur le port USB connecté. La clé répète ce principe jusqu’à rendre inopérante la machine sur laquelle elle est connectée. Une seconde génération, l'« USB Killer V2 », libère une tension de 220 volts en continu[35].

Multi-types

Avec le développement des clefs USB, le projet « Framakey »[36] de Framasoft fait son apparition au début des années 2000. Son objectif est de proposer des logiciels libres, sous système Windows ou Linux, préinstallés et prêts à être utilisés directement depuis une clé USB. Par conséquent, rien à installer, et l’utilisation des logiciels se fait de façon sécurisée et sans laisser d’informations personnelles sur les machines sur lesquelles est utilisée la « Framakey ». Par la suite, la clé USB U3 propose, en association avec les principaux fabricants de clés USB, des logiciels utilitaires (antivirus, messenger, Skype, outil de synchronisation…) et parfois à usage professionnel. Ces logiciels ont été implantés sur une clef U3 inventée par SanDisk : pour créer cette clé, Sandisk a réalisé une modification matérielle et logicielle – dite propriétaire – d'une clé USB standard. La modification consiste à solliciter la fonction « Autorun » de Windows dans le but de lancer un menu sur le bureau directement au branchement de la clé. Cependant, des hackers ont réussi à détourner le Firmware de réinstallation de la clé, afin de placer leur propre image ISO[37], et de créer leur propre live USB, pour démarrer sur la clef proprement dite. Par exemple, le « live USB » Backtrack ou Kali Linux : lorsque l'on démarre sur une clé USB qui possède l'une de ces deux distributions, on a accès à une multitude de logiciels de test de sécurité réseaux ou applicatifs. Connu au départ et utilisé à des fins d’audit réseau sans fil Wi-Fi, son développement est axé sur la prise en charge de cartes Wi-Fi, ce qui permet la capture de paquets, le décryptage de clés WEP/WPA et d'autres tests (suite de logiciels aircrack-ng par exemple). Ce type de piratage permet ensuite d’accéder librement au réseau wifi ciblé, ce qui peut poser des problèmes de confidentialité et d’intégrité des données pour les utilisateurs autorisés. De même, à partir d'une distribution Backtrack ou Kali Linux modifiée[38], il est possible d'installer des logiciels capables d’initier des attaques par déni de service, et de fait, bloquer l’accès aux données du service ciblé par ce déni de service.

Contre-mesures

Moyens

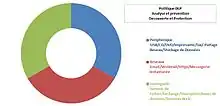

La protection des données confidentielles contre les fuites de données est une préoccupation croissante pour les entreprises et les individus. Les procédures de confidentialité par les mécanismes de sécurité conventionnels tels que les pare-feu ne suffisent plus[39]. Lutter contre les fuites de données peut s’avérer coûteux lorsque l’on songe à implémenter une solution DLP (Data Loss Prevention) complète[40]. L’une des problématiques récurrente et complexe est la classification des données. Leur importance évolue dans le temps et elles peuvent se trouver à divers emplacements dans les réseaux informatiques[41].

Des solutions de contre mesure existent et ont été développées pour endiguer le phénomène.

Les entreprises peuvent mettre en place une politique de sécurité stricte pour avoir une sécurité optimale en n’autorisant que la connexion des périphériques qu'elles fournissent. Selon la recommandation R.239 de l'ANSSI, les ports USB doivent être désactivés lorsque leur utilisation n’est pas nécessaire, à l’aide de mécanismes physiques ou logiques. Pour pallier le problème de démarrage d'un système via une clef USB, il est conseillé de désactiver les périphériques de démarrage dans le BIOS et de protéger l'accès à celui-ci par mot de passe (recommandations R11 et R12[42]). Le verrouillage des périphériques USB protège le réseau contre les logiciels malveillants et empêche les données sensibles de se retrouver dans de mauvaises mains. Cependant, à partir du moment où un accès physique à une machine est possible, il est évident que ce type de mesure ne découragera que les personnes peu expérimentées.

Le bus série universel (USB) est une norme d’interface extrêmement utilisée pour les connexions de périphériques informatiques. Pour accroître la satisfaction des salariés, et promouvoir un bon environnement de travail, la sensibilisation des utilisateurs sur les usages des ports USB constitue une approche efficace en leur démontrant les risques liés à l’utilisation des outils informatiques[43].

Solutions logicielles

Il est aussi possible de contrôler les périphériques amovibles par blocage des ports USB. Le système «EdgeWall»[44] permet le contrôle d’accès au réseau d’entreprise de chaque périphérique et établit un périmètre de sécurité.

Grâce à un service de surveillance en temps réel, l’agent USB Informer[45] bloque l’accès à tout périphérique USB non approuvé par les administrateurs.

Les réseaux étant de plus en plus résistants aux attaques, les clés USB sont devenues la méthode de choix pour contourner les défenses et infecter les systèmes avec des logiciels malveillants. Le projet «Ghost USB Honeypot»[46] est un logiciel qui simule un lecteur USB et attire les logiciels malveillants qui se propagent via des périphériques de stockage USB. Si l’hôte est attaqué, l’infection sera alors redirigée vers le périphérique émulé, activant ainsi la création d’un rapport d’infection. Cela permettra aux utilisateurs de limiter la propagation de logiciels malveillants dans leur environnement.

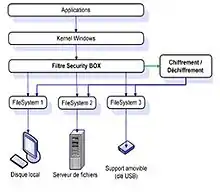

L’importance de sécuriser les données et l’information est une question critique en ce début de XXIe siècle. En effet, ceux-ci ne sont plus stockés sur un système central facile à protéger et à sécuriser mais sur des périphériques de stockage USB[47]. Pour se prémunir contre le vol ou la compromission de données la cryptographie s'impose[48]. Des solutions de chiffrement en amont, par software, peuvent être utilisées pour assurer la protection des données sur les clés USB. Ainsi, le logiciel TrueCrypt permet aux utilisateurs de chiffrer et masquer celles-ci[49]. Les données sensibles sont à l’intérieur de conteneurs chiffrés. La solution Security BOX est proposée par Arkoon Network Security (département de la société française Stormshield). La solution Stormshield Data Security[50] est un ensemble de composants logiciels pour environnement Windows et certifié par l'ANSSI. Il protège les fichiers d'un support amovible en chiffrant les fichiers par mot de passe. Les utilisateurs sont en mesure de chiffrer et déchiffrer leurs propres fichiers mais ne peuvent pas accéder aux fichiers chiffrés par d'autres.

Cryptage AESLe logiciel Acid Cryptofiler développé par CELAR est une solution complète de cryptographie logicielle sous Windows. Il exploite le chiffrement avec une infrastructure à clés publiques (PKI) pour fabriquer des containers sur des clés USB et le déchiffrement avec une clé privée (principe de cryptographie asymétrique)[51].

De nombreux éditeurs de solutions endpoint proposent des fonctionnalités de chiffrement des disques.

Le lecteur flash USB Sentry 3[52] protège automatiquement et crypte avec l’algorithme AES256-CBC (Advanced Encryption Standard) à 256 bits répondant aux normes gouvernementales et militaires (FIPS 140-2)[53].

Dans un environnement d’entreprise, les clés USB peuvent être gérées et auditées par un serveur de gestion centralisé nommé SafeConsole[54].

Il est possible de reconfigurer le mot de passe et de désactiver des clés à distance si jamais elles sont perdues. On peut personnaliser le contenu de la clé en autorisant ou non certains types de fichiers spécifiques.

Pour lutter contre les ransomwares, par exemple Locky[25], ou les bootkits, par exemple Stoned bootkit[4], la meilleure arme est l'information à destination des utilisateurs, inculquer les bonnes pratiques[55], notamment avoir le réflexe de ne jamais ouvrir un fichier avec une extension douteuse et l'utilisation d'un logiciel antivirus/antimalware réputé[56].

Solutions matérielles

Les jetons USB (jeton d'authentification) deviennent de plus en plus présents dans le monde numérique. Cela explique que les fabricants de cartes à puces déploient désormais leur technologie pour les applications de sécurité informatique. L’utilisation de jetons USB carte à puce permet un accès pratique et sécurisé aux réseaux d’entreprise et aux services internet en fournissant une authentification forte[57].

Le jeton StarSign[58] dispose de 4 composants séparés (carte à puce, mémoire flash, contrôleur de mémoire flash et processeur). Il ne requiert aucun pilote supplémentaire pour la plupart des systèmes courants. Les applications et données restent sur le jeton ce qui permet d’avoir une empreinte zéro sur l’hôte.

Un prototype nommé PlugDB[59] a été présenté aux rencontres de l'Agence nationale de la recherche en , qui est une grosse clé USB avec à l'intérieur une carte mémoire chiffrée par des clés cachées sur une puce et disposant d'un capteur d'empreinte digitale authentifiant le porteur[60].

On trouve dans le commerce des clés USB dont l'accès est protégé par empreinte digitale, si le doigt présenté est reconnu par le logiciel contenu dans la clé l'accès est autorisé sinon il reste verrouillé[61]. Aucun pilote informatique n'est nécessaire, tout se trouve dans la clé.

Il existe des capteurs biométriques USB multimodaux[62], combinant empreintes digitales et réseau veineux, certifiés par le FBI permettant l'accès sécurisé aux postes de travail. Le contrôle d'accès peut être déployé comme une authentification unique.

Dans certains grands groupes, l'utilisation de la reconnaissance biométrique par les équipes financières est déjà une réalité. Pour valider des transactions, comme un virement, certaines banques ont déjà expérimenté auprès de leurs clients le recours à des clés USB biométriques[63]. Après s'être connecté au portail web de la banque il suffit au signataire de placer dans un port USB la clé biométrique, de poser son doigt sur le capteur d'empreinte afin de s'identifier. Cette clé combine à la fois la reconnaissance d'éléments propres à son propriétaire et un certificat électronique[64].

IBM propose une solution sécurisée de paiement en ligne avec une clé USB ZTIC[65] (Zone Trusted Information Channel). Elle crée automatiquement une liaison sécurisée sans passer par le système de l'ordinateur, ce qui évite tout risque de contamination par un virus ou attaque par un pirate[66].

Des chercheurs en sécurité informatique ont réalisé un boîtier USB Shield[67] qui se place entre le port USB d'un ordinateur et la clé USB. Il désactive la fonction clavier, bloquant une éventuelle attaque par Bad USB.

Une solution matérielle de protection contre les surtensions, décharges électrostatiques sur les ports USB, est d’utiliser un isolateur USB[68]. L’isolateur USB compact UH201[69] fonctionnant sans alimentation, peut résister à une tension allant jusqu’à 2 000 volts sur la ligne USB.

Les perspectives et évolutions

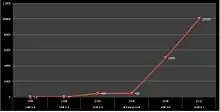

L'un des points à court terme sur lequel se concentre le développement de l'interface USB est la sécurité, notamment avec la mise en place d'un protocole permettant l'authentification des machines, des accessoires, des câbles et des systèmes d'alimentation[70]. Le nouveau format USB, l'USB Type-C, dont la norme a été définie en 2014[71] et qui s'est annoncé comme le successeur légitime de la connectique actuelle[72], a été conçu pour transporter indifféremment des données, de la vidéo ou du courant[73]. Ce nouveau type de connecteur intègre ce protocole de sécurité même si sa portée n'est, en 2016, pas encore clairement définie[74] et on peut trouver dans le commerce des câbles pouvant s'avérer dangereux[75]. Néanmoins certains constructeurs, dont Apple[76], ont déjà choisi d'équiper leur nouveaux modèles d'ordinateurs de ces interfaces. En considérant la quantité de périphériques actuellement en circulation, même si l'USB de Type-C s'avère parfaitement rétrocompatible avec ses prédécesseurs[77], la transition vers cette connectique plus sécurisée s'avèrera plus ou moins difficile selon les cas[78]. Toutefois, le succès de l'USB Type-C est pour ainsi dire assuré grâce à ses débits théoriques qui ont connu une croissance exponentielle par rapport à ses prédécesseurs mais aussi et surtout par de nouvelles fonctionnalités supplémentaires telles que la vidéo et l'audio, menaçant le classique port jack[79] tellement répandu sur nos périphériques actuels et cela même si les experts ne sont pas convaincus des bénéfices apportés par cette transition[80] et il est à craindre que certaines failles existant avec l'ancienne connectique ne se retrouvent associées au nouveau type de périphériques[81].

Si à l'origine le port USB avait été conçu comme un port universel, des constructeurs avaient bien souvent joué avec les normes pour produire une connectique propriétaire incapable de fonctionner avec les accessoires vendus par leurs concurrents. Si la tendance a été ces dernières années à un retour à une certaine normalisation, l'USB Type-C pourrait connaître une nouvelle dérive[82]. Il ne faut pas oublier que par le passé de nombreuses failles de sécurité attribuées à l'USB étaient en fait dues à des modifications opérées par les constructeurs[14] et l'on risque de retrouver les mêmes problèmes avec les nouvelles évolutions de la connectique.

Un périphérique aussi populaire et présent dans la vie quotidienne, avec l'ambition de se développer encore davantage se doit d'afficher une sécurité irréprochable pour assurer sa crédibilité et l'on comprend parfaitement les efforts faits en ce sens par les développeurs[83]. Toutefois, ce pari n'est pas encore gagné[74] et il est légitime de se demander si une sécurité sans faille est à l'avantage de tous et plus particulièrement des agences gouvernementales[84].

Partant du principe que le risque ne peut jamais être complètement éliminé, la meilleure solution est de le gérer en utilisant un ensemble de contrôles de sécurité en l'ajustant à son propre besoin en la matière[23]. Il est de toute manière certain que les menaces changeant et évoluant en permanence il devra en être de même pour les contrôles de sécurité[85].

La sécurité ne pourra pas être mise en place sans la participation et le bon vouloir des utilisateurs[86] et si ces derniers sont conscients de l'extrême importance de celle-ci en la matière[87] ils restent néanmoins très imprudents quant à leur rapport avec la technologie USB[88]. La première étape pour une bonne sécurité des liens USB consiste donc à former les premiers concernés, les utilisateurs, aux bonnes pratiques à appliquer dans ce domaine. Des conseils en la matière ont été édités tant par les constructeurs, comme Kingston[89] par exemple, ou des organismes de sécurité nationaux, comme l'ANSSI pour la France[90]. Un moyen de protéger ses données, s'il n'est pas possible d'en interdire la copie sur des périphériques portables, pourrait être l'usage de clés USB dont la lecture ne serait possible que par les personnes autorisées, avec par exemple un système biométrique tel qu'une lecture d'empreinte digitale pouvant être associée à un mot de passe pour davantage de sécurité[91].

Aspect économique lié à la sécurité USB

Pour les entreprises, la technologie USB peut-être à double tranchant et, au-delà des avantages apportés par cette technologie, constituer un véritable piège. À un premier niveau, sans qu'il soit nécessaire de trouver derrière un acte de malveillance (Vol de données ou attaque délibérée), le simple fait de placer une masse de données sur un support amovible et facilement transportable peut avoir des conséquences désastreuses : Une étude du Ponemon Institute évalue la perte des données à des millions[92]. Personne n'est à l'abri de perdre ou de se faire subtiliser une clé USB, pas même la police comme cela a été le cas à Montréal en [93] et, entre le et le , la police Britannique recense plus de 180.000 appareils électroniques perdus et volés, dont un bon nombre de périphériques USB[94].

Outre la perte des données elle-même, il faut ajouter le coût des amendes éventuelles[95] mais aussi celui des indemnités qu'il faut verser aux titulaires des informations ainsi lâchées dans la nature[96]. Ces indemnités sont justifiées : Les entreprises ou les organisations égarant ces clés USB ne sont pas les seules concernées car en général ces données sont celles de personnes pour qui la divulgation de données bancaires ou pénales[97], voire médicales[98], peut avoir de graves conséquences.

Il ne faut pas oublier qu'il est beaucoup plus difficile, et onéreux, de sécuriser ses ressources informatiques que de trouver une faille au sein de ces dernières[99].

Rappels historiques

Avant les années 1990, les disquettes et les CD-ROM étaient les références en matière de stockage de données pour le grand public mais aussi bien souvent dans le milieu professionnel. Les choses ont changé à partir de 1994 lorsqu'est né, de l’alliance de sept partenaires industriels - Compaq, DEC, IBM, Intel, Microsoft, NEC et Northern Telecom - le Universal Serial Bus «USB». Ce bus a été conçu pour définir une connectique universelle plug and play, facile d'usage, qui remplacerait les nombreux ports externes que l'on pouvait trouver sur les ordinateurs et qui s'avéraient à la fois lents et incompatibles entre eux.

Depuis l’arrivée des premières clés USB en 1998 - Une invention de Dov Moran (en) - avec une capacité de stockage initiale de 8 Mo (une taille qui, à l'époque, permettait de stocker l'équivalent de plusieurs disquettes tout en conservant une capacité de lecture/écriture très facile), ces supports de stockage amovibles ont bien évolué. Ils ont révolutionné la vie quotidienne en permettant, en 2016, de stocker jusqu’à 1 To de données.

Différentes versions de la norme furent développées au fur et à mesure des avancées technologiques. La première version de la norme, l'USB 1.0, voit ses spécifications publiées en 1996. En 1998, la version USB 1.1 lui apporte des corrections. Deux vitesses de communication sont possibles dans ces normes : 1,5 Mbit/s (faible vitesse, ou Low Speed) pour les périphériques ne nécessitant que de faibles transferts de données, et 12 Mbit/s (soit 1,5 Mo/s) (Pleine Vitesse ou Full Speed) pour ceux ayant besoin de rapidité. En l'an 2000 est publiée la version USB 2.0 qui ajoute des communications pouvant aller jusqu'à 480 Mbit/s (haute vitesse ou High Speed) (soit 60 Mo/s). En 2013, on arrive à la version USB 3.1, atteignant des débits théoriques de 10 Gbit/s.

Au cours de ces mêmes années, les connecteurs ont également évolué pour prendre différentes formes et normes, en passant du connecteur mini USB, au micro USB et depuis 2014 le connecteur de type C pour pouvoir s'adapter à des périphériques de taille de plus en plus réduite et d'usages de plus en plus variés. En parallèle, de nombreux constructeurs ont développé leur propre version de connecteurs avec des connectiques non standard voire complètement incompatibles avec les appareils de leurs concurrents.

Avec l’arrivée des dernières technologies de supports et d’applications comme les tablettes, les smartphones et les consoles de jeux, ainsi que les évolutions actuelles des ordinateurs de bureau et des PC portables, ces nouvelles générations de lecteurs flash permettent des transferts rapides de données entre les différents supports, ce qui leur laisse espérer un avenir encore plus prometteur.

Bibliographie

- (en) Bhakte, Rajbhooshan, Zavarsky, Pavol et Butako, Sergey, « Security Controls for Monitored Use of USB Devices Based on the NIST Risk Management Framework », 2016 IEEE 40th Annual Computer Software and Applications Conference (COMPSAC), , p. 461-466 (ISSN 0730-3157, DOI 10.1109/COMPSAC.2016.186)

- (en) Alneyadi, Sultan, Sithirasenan, Elankayer et Muthukkumarasamy, Vallipuram, « A survey on data leakage prevention systems », Journal of Network and Computer Applications, vol. 62, , p. 137-152 (ISSN 1084-8045, DOI 10.1016/j.jnca.2016.01.008)

- (en) Jepson, Kevin, « Avoiding USB Security Breaches », Credit Union Journal, vol. 14(21), (ISSN 1521-5105)

- (en) Cooney, Michael, « Black Hat: Quick look at hot issues », Network World, (ISSN 0887-7661)

- (en) L. Gary Boomer, « BOOMER'S BLUEPRINT: Security risk: USB drives », Accounting Today, vol. 23(12), p.33, (ISSN 1044-5714)

- (en) « CMS Products Introduces Secure USB Flash Drives Manageable by SafeConsolefrom BlockMaster », Entertainment Close - Up,

- (en) Clark, John, Leblanc, Sylvain et Knight, Scott, « Compromise through USB-based Hardware Trojan Horse device », Future Generation Computer Systems, vol. 27(5), pp.555-563, (ISSN 0167-739X, DOI 10.1016/j.future.2010.04.008)

- (en) Prevelakis et Vassilis, « Snowden weak link: Copying to USB device », Communications of the ACM, vol. 57(7), p.8, (ISSN 0001-0782)

- (en) ProQuest LLC, « UH201 USB Port Guardian », Control Engineering, nov, 2012 (ISSN 0010-8049)

- (en) ProQuest LLC, « Encryption Solutions Provider DataLocker Buys Swedish USB Security Specialist », M & A Navigator,

- (en) Debiao He, Neeraj Kumar, R. Simon, Jong-Hyouk et Lee Sherratt, « Enhanced three-factor security protocol for consumer USB mass storage devices », IEEE Transactions on Consumer Electronics, vol. 60(1), pp.30-37, février, 2014 (ISSN 0098-3063, DOI 10.1109/TCE.2014.6780922)

- (en) Erlanger, Leon, « Hacked in a Flash ; Tiny USB drives offer unparalleled convenience to all sorts of users - including data thieves », PC Magazine, vol. 23(5), p.62, (ISSN 0888-8507)

- (en) Myong-Suk, Pak; Hyon-Chol, Jo; Chung-Hyok, Jang, « Improved IKE Key Exchange Protocol Combined with Computer Security USB KeyDevice », Cornell University, (arXiv 1604.08814)

- (en) Hyman, Paul, « Infected USB Drives », ProQuest LLC, vol. 55(11), p.17, (ISSN 0001-0782)

- (en) Cengage Learning, Inc, « Kingston Digital Takes a Look at Best Practices for Portable Data Security », Cengage Learning, Inc,

- (en) Wang, An, Yu, Yanyan, Li, Zheng, Yang, Xianwen et Wang, An, « New attacks and security model of the secure flash disk », Mathematical and Computer Modelling, vol. 57(11-12), , p. 2605-2612 (ISSN 0895-7177, DOI 10.1016/j.mcm.2011.07.022)

- (en) Spolaor, Riccardo, Abudahi, Laila, Monsamy, Veelasha, Conti, Mauro et Poovendran, Radha, « No Free Charge Theorem: a Covert Channel via USB Charging Cable on MobileDevices », Cornell University, (arXiv 1609.02750)

- (en) Masters, Greg, « On the go; An explosion in smartphones, laptops, USB sticks and other portabledevices has brought new security challenges », SC Magazine, vol. 21(2), feb, 2010, p. 32(3) (ISSN 1547-6693)

- (en) Knott, Cynthia et Steube, G., « Perceptions About Data Security For Portable Storage Devices », Journal of Service Science (Online), vol. 5(1), , p. 1 (ISSN 1941-4730)

- (en) Cavalancia, Nick, « Preventing data loss by securing USB ports », Network Security, vol. 2010(11), , p. 18-20 (ISSN 1353-4858, DOI 10.1016/S1353-4858(10)70138-0)

- (en) Lee, Kyungroul, Yim, Kangbin et Spafford, Eugene H., « Reverse‐safe authentication protocol for secure USB memories », Security and Communication Networks, vol. 5(8), , p. 834-845 (ISSN 1939-0114 et 1939-0122, DOI 10.1002/sec.580)

- (en) Bang, Jewan, Yoo, Byeongyeong et Lee, Sangjin, « Secure USB bypassing tool », Digital Ivestigation, vol. 7, , p. 114-120 (ISSN 1742-2876, DOI 10.1016/j.diin.2010.05.014)

- (en) Youn, Jae Hong et Ji, Yoo-Kang, « Secure USB design using unallocated arbitrary area », International Journal of Security and its Applications, vol. 8(2), , p. 115-124 (ISSN 1738-9976, DOI 10.14257/ijsia.2014.08.2.12)

- (en) Daunt, Matthew, « Security protection is needed when using USB sticks », BMJ, 21 July 2007, vol. 335(7611), , p. 112 (ISSN 0959-8138, DOI 10.1136/bmj.39272.674306.BE)

- (en) Lemos, Robert, « Security's Gaping Hole, USB Flash Drives », InformationWeek, 6 sep 2010, , p. 14 (ISSN 8750-6874)

- (en) Tetmeyer, A et Saiedian, H, « Security Threats and Mitigating Risk for USB devices », IEEE Technology and Society Magazine, winter 2010, vol. 29(4), , p. 44-49 (ISSN 0278-0097, DOI 10.1109/MTS.2010.939228)

- (en) O'Rourke, Morgan, « The costs of low-tech hacking.(Last World) », Risk Management, 2016, vol. 63(7), , p. 40(1) (ISSN 0035-5593)

- (en) Frischat, Steffen, « The next generation of USB security tokens », Card Technology Today, 2008, vol. 20(6), , p. 10,11 (ISSN 0965-2590, DOI 10.1016/S0965-2590(08)70153-1)

- (en) Goucher, Wendy, « The problem of the double-edged USB key », Computer Fraud & Security, 2008, vol. 2008(12), , p. 10,12 (ISSN 1361-3723, DOI 10.1016/S1361-3723(08)70176-3)

- (en) Eitel, Elisabeth, « The ultimate cyberweapon, USB flash drives », Motion Design, March 1, 2011, vol. 53(3), (ISSN 1537-1794)

- (en) Eilertsen, Bjornar et Neuman, Bjorn, « The USB port, the universal SCADA breach », E & P, March 2013,

- (en) Carvey, Harlan et Altheide, Cory, « Tracking USB storage, Analysis of windows artifacts generated by USB storagedevices », Digital Investigation, 2005, vol. 2(2), , p. 94-100 (ISSN 1742-2876, DOI 10.1016/j.diin.2005.04.006)

- (en) Guri, Mordechai, Monitz, Matan et Elovici, Yuval, « USBee: Air-Gap Covert-Channel via Electromagnetic Emission from USB », eprint arXiv, August 2016, (arXiv 1608.08397)

- (en) Jamal Hussain, Shah, Muhammad, Sharif, Mudassar, Raza et Saeed-Ur-Rehman, « Wireless USB Home Security System using Internet Technology », Research Journal of Applied Sciences,Engineering and Technology, 01 Februrary 2014, vol. 7(7), , p. 1377-1380 (ISSN 2040-7459)

- (en) Pereira, André, Correira, Manuel et Brandao, Pedro, « USB Connection Vulnerabilities on Android Smartphones: Default and Vendors'Customizations », Lecture Notes in Computer Sciences, September 2014, vol. 8735, , p. 19-32 (DOI 10.1007/978-3-662-44885-4_2)

- (en) Tischer, Matthew, Durumeric, Zakir, Foster, Sam, Duan, Sunny, Mori, Alex, Bursztein, Elie et Bailey, Michael, « Users Really Do Plug in USB Drives They Find », Security and Privacy (SP), 2016 IEEE Symposium on, (ISSN 2375-1207, DOI 10.1109/SP.2016.26)

- Pierre Barthélemy, Robert Rolland et Pascal Véron, Cryptographie : principes et mises en œuvre, vol. 1, Paris, Hermes Science Publications, coll. « Collection Informatique », , 471 p. (ISBN 978-2-7462-3816-9), p. 181-185

- (en) « ARKOON NETASQ DEBUTS SECURITY FOR WORKSTATIONS », Computer Workstations, vol. 28(10), (ISSN 0899-9783)

- (en) Weigold, Thomas, Kramp, Thorsten, Hermann, Reto et Horing, Frank, « Secure Confirmation of Sensitive Transaction Data in Modern Internet Banking Services », World Congress on Internet Security, , p. 125-132 (ISBN 9780956426376)

- (en) Kyungroul, Lee, Kangbin, Yim et Eugene H, Spafford, « Reverse-safe authentication protocol for secure USB memories », Security and communication networks, vol. 5, , p. 834-845 (DOI 10.1002/sec.580)

- (en) Eldad, Eilam, « Reversing:Secrets of Reverse Engineering », Wiley Publishing, Inc, , p. 620 (ISBN 0-7645-7481-7)

- Larousserie, David, « PlugDB, coffre-fort numérique personnel », Le Monde, 30 Novembre 2016, , sch3

- Sollier, Séverine, « Une clé USB biométrique pour signer sur internet à l'abri des pirates », La Tribune.fr, 21 septembre 2012, , p. 1

Liens Web

- (en) « IBM Zone Trusted Information Channel (ZTIC) », sur https://www.zurich.ibm.com/ztic/ (consulté le )

- (en) « StarSign Mobility Token », sur https://www.gi-de.com/ (consulté le )

- (en) « Safeconsole », sur https://datalocker.com/ (consulté le )

- (en) « Sentry », sur https://www.miltonsecurity.com/ (consulté le )

- (en) « Control USB Port Access », sur https://datalocker.com/ (consulté le )

- (en) « Security Requirements for Cryptographic Modules », sur http://csrc.nist.gov/, (consulté le )

- « LA CLÉ USB U3 : UNE ARME POUR PIRATE INFORMATIQUE? », sur https://tuxicoman.jesuislibre.net/, (consulté le )

- « Risques associés aux clés USB », sur http://www.cert.ssi.gouv.fr/, (consulté le )

- (en) « BOOMER'S BLUEPRINT: Security risk: USB drives », sur http://webcpa05.ipp-las-silver.iproduction.com/, (consulté le )

- Ridha Loukil, « La mémoire flash s’offre un record de miniaturisation », sur http://www.zdnet.fr/, (consulté le )

- (en) « The ultimate cyberweapon:USB flash drives? », sur http://machinedesign.com/, (consulté le )

- (en) « USB ploy by DHS exposes curiosity as security flaw », sur http://gsnmagazine.com/, (consulté le )

- « Réaliser une attaque HTTP type Ddos avec Backtrack », sur http://quentinzone.fr/, (consulté le )

- (en) John P. Mello Jr., « Lost USB sticks cost enterprises millions », sur http://www.networksasia.net/, (consulté le )

- Marc Jacob, « Websense classé meilleur produit global pour la prévention contre la fuite d’information », (consulté le )

- « Première sanction d'un vol de données numériques par un tribunal », sur http://blog.lefigaro.fr/, (consulté le )

- (en) « Improving USB Security – Best Practices for Portable Data Security by Kingston Technology », sur http://www.kingston.com/, (consulté le )

- (en) « Police force fined £120,000 after theft of unencrypted memory stick », sur https://www.theguardian.com/, (consulté le )

- (en) Amanda Kooser, « Biometric USB password key worthy of 'Mission: Impossible' », sur https://www.cnet.com/, (consulté le )

- (en) Peter Grier, « NSA can spy on computers via radio, Snowden leaks show », sur http://www.csmonitor.com/, (consulté le )

- (en) David E. Sanger & Thom Shanker, « N.S.A. Devises Radio Pathway Into Computers », sur https://www.nytimes.com/, (consulté le )

- (en) Mehdi Atmani, « Quantum, le redoutable mouchard de la NSA », sur https://www.letemps.ch/, (consulté le )

- (en) « Snowden Weak Link: Copying to USB Device », sur http://cacm.acm.org/, (consulté le )

- (en) Dan Worth, « Police log more than 180,000 lost or stolen phones, tablets and laptops over 12 months », sur http://www.v3.co.uk/, (consulté le )

- (en) Jamie Condliffe, « New Malware Infects Macs and Then iPhones via USB », sur https://gizmodo.com/, (consulté le )

- (en) Mario Aguilar, « The NSA Is Going to Love These USB-C Charging Cables », sur https://gizmodo.com/, (consulté le )

- François Bedin, « Qu’est-ce que l’USB Type-C ? », sur http://www.01net.com/astuces/qu-est-ce-que-l-usb-type-c-649245.html, (consulté le )

- « USB Type-C : un câble pour les connecter tous », sur http://www.cnetfrance.fr/, (consulté le )

- (en) Sam Byford, « USB-C has already won », sur https://www.theverge.com/, (consulté le )

- (en) « Barclays Customer Data Found on USB Memory Stick », sur http://www.usb2u.co.uk/, (consulté le )

- (en) Dan Petro, « On the “Brink” of a Robery », sur https://www.bishopfox.com/, (consulté le )

- (en) Paul McNamara, « Brinks safe -- with a USB port -- proves easy hacking for security researchers », (consulté le )

- (en) Katie Morley, « Lloyds Premier bank account holders' financial details 'stolen' », sur https://www.telegraph.co.uk/, (consulté le )

- « La clé USB Killer 2.0 grille une carte mère en quelques secondes », sur http://www.nextinpact.com/, (consulté le )

- (en) Doug Bolton, « Russian computer researcher creates the 'USB Killer' thumb drive that will fry your computer in seconds », sur https://www.independent.co.uk/, (consulté le )

- (en) « Stop USB Threats On Your Network, Protect Your Windows Endpoints », sur https://pressreleasejet.com/, (consulté le )

- (en) « Montreal police scrambling to recover stolen USB drive with sensitive data », sur http://www.cbc.ca/, (consulté le )

- (en) Ian Paul, « Amazon bans shoddy, dangerous USB-C cables », sur http://www.pcworld.com/, (consulté le )

- (en) Lucian Armasu, « USB Type-C Authentication Protocol To Allow Blocking Of Uncertified And Malicious USB Devices », sur http://www.tomshardware.com/, (consulté le )

- (en) Aasha Bodhani, « Insider risks disrupting the digital enterprise; IDC », sur http://www.itp.net/, (consulté le )

- (en) « Sepio Systems to Unveil USB Security Device at DC Metro Cyber Security », sur https://www.newswire.com/, (consulté le )

- (en) Robert Triggs, « 3.5mm audio vs USB Type-C: the good, bad and the future », sur http://www.androidauthority.com/3-5mm-audio-usb-type-c-701507/, (consulté le )

- (en) Tim Greene, « Black Hat: How to make and deploy malicious USB keys », sur http://www.networkworld.com/, (consulté le )

- (en) « USB Type-C to replace 3.5-mm headphone jack », sur http://technology.inquirer.net/, (consulté le )

- Christophe Auberger, « Prévention des pertes de données : séparer le bon grain de l'ivraie », sur http://www.ecommercemag.fr/, (consulté le )

- (en) « BGU Researchers Demonstrate How Data Can Be Stolen From Isolated "Air-Gapped" Computers Through a Typical USB Flash Drive », sur http://in.bgu.ac.il/, (consulté le )

- (en) « Apple MacBook Pro: What is the new USB-C port and will I need an adapter? », sur https://www.telegraph.co.uk/, (consulté le )

- Mickaël Bazoge, « Samsung plancherait sur un connecteur audio propriétaire », sur http://www.igen.fr/ailleurs/2016/09/samsung-plancherait-sur-un-connecteur-audio-proprietaire-97173, (consulté le )

- Daniel Pascoal et Jérôme Durel, « USB C : ce qu'il faut savoir et comment survivre à l'inévitable transition », sur http://www.cnetfrance.fr/, (consulté le )

- (en) Swati Khandelwal, « PoisonTap Attack Uses $5 Raspberry Pi Zero To Backdoor Locked Computers », sur http://thehackernews.com, (consulté le )

- Ariane Beky, « Quand les casques audio se transforment en espion », sur http://www.silicon.fr/, (consulté le )

- « Comment vos écouteurs peuvent désormais être utilisés pour vous espionner », sur http://www.atlantico.fr/, (consulté le )

- « Un élève ingénieur de l’Estaca à Laval grille 88 ordinateurs », sur http://www.gridam.com/, (consulté le )

- (en) « Peter Kleissner Black Hat USA 2009 », sur http://www.stoned-vienna.com//, (consulté le )

- (en) « Endpoint Encryption for PC and Bootkit attacks », sur https://kc.mcafee.com, (consulté le )

- « un malware qui bouleverse les connectiques », sur http://www.itnation.lu, (consulté le )

- (en) « Your USB cable, the spy Inside the NSA’s catalog of surveillance magic », sur https://arstechnica.com, (consulté le )

- « Recommandations de configuration matérielle de postes clients et serveurs x86 », sur https://www.ssi.gouv.fr, (consulté le )

- « USB Shield », sur http://www.zdnet.fr, (consulté le )

- « USB Shield », sur http://www.leparisien.fr, (consulté le )

- (en) « BadUSB On accessories that turn evil », sur https://srlabs.de, (consulté le )

- (en) « Endpoint Encryption for PC and Bootkit attacks », sur https://kc.mcafee.com, (consulté le )

- « Isolation USB », sur www.distrimedia.fr (consulté le )

- (en) « Locky ransomware on aggressive hunt for victims » (consulté le )

- « Campagne de messages électroniques non sollicités de type Locky », sur http://www.cert.ssi.gouv.fr (consulté le )

- « clé usb à empreinte digitale » (consulté le )

- « PlugDB », sur https://project.inria.fr (consulté le )

- « Guide des bonnes pratiques », sur https://www.ssi.gouv.fr (consulté le )

- « La signature biométrique de contrats », sur http://www.steamulo.com, (consulté le )

- « Protection biométrique de données », sur http://www.zalix.fr (consulté le )

- « capteurs usb multimodaux », sur http://www.morpho.com (consulté le )

- « Stuxnet », sur https://www.youtube.com (consulté le )

- « Conference Blackhat », sur https://www.youtube.com (consulté le )

Liens externes

DATA LOSS PREVENTION APPLICATION MARKET IN APAC 2016-2020

Logicalis US Asks 10 Tough Security Questions Every CIO Must Be Able to Answer

Plug and pay –improve your portable data security (Contenu réservé aux utilisateurs inscrits)

Références

- blackhat2016

- « USB Killer, la clé USB qui grille les PC, désormais en vente libre », sur 01net, 01net (consulté le ).

- CleUSB2016

- Kleissner2009

- Mcafee2015

- Clark2011, p. 5

- Clark2011, p. 8

- Kyungroul2012, p. 834-845,Eldad2005, p. 346-350

- Cottonmouth2014

- NSA2013

- raspberrypizero2016

- malwareapple2014

- bengurion2016,Guri2016

- Pereira2014

- Pereira2014, p. 21

- Pereira2014, p. 25

- Pereira2014, p. 29

- Stuxnet2015

- cyberweapon2011

- Bhakte2016

- Badusb2014

- Bhakte2016, p. 462

- Bhakte2016, p. 464

- symantec2016

- Locky2016

- sanction2011

- securityrisk2009

- nsaRadio2014

- nsa2014

- quantum2014

- loukil2010

- snowden2014

- Clark2011

- Robery2015,brinks2015

- USBkiller2015,USBkiller2.02015

- « FramaKey »

- u32008

- ddos2011

- Alneyadi 2016, p. 137-152

- jacob2011

- auberger2016

- ANSSI2015

- Cavalancia 2010, p. 18-20

- endpoints2015

- controlaccess

- Hyman 2012, p. 17

- Knott 2012, p. 1

- Barthelemie 2012

- Knott 2012, p. 1-2

- ComputerWorkstations2015, p. 1-2

- Barthelemie 2012

- sentry

- csrc2001

- safeconsole

- Pratique2015

- Mcafee2015

- Frischat 2008, p. 10-11

- starsign

- Plugdb2016

- Lemonde2016, p. sch3

- Zalix2016

- Safran2016

- Natixis2013

- Tribune2012

- ztic

- Weigold 2011, p. 7

- Shield2015

- IsolatorUSB

- ProQuest2012, p. 1

- (en) « USB Developer Days 2015 - Closing Keynote », sur http://www.usb.org

- (en) « USB 3.1 Specification »

- byford2015

- bedin2016

- typeCauth2016

- amazon2016

- appleUSBC2016

- usbTypeC2016

- ucbC2016

- headphone2016

- triggs2016

- beky2016,ecouteurs2016

- samsungUSBC2016

- sepio2016

- nsa2015

- Tetmeyer2010, p. 45

- idc2016

- Knott2012, p. 9

- Tischer2016, p. 9

- kingston2011

- certa2006

- biometric2013

- lost2011

- montreal2016

- 1800002014

- policefined2012

- barclay2015

- morley2015

- Daunt2007, p. 112

- DHS2011

- Portail de l’informatique

- Portail de la sécurité informatique