Nuestro equipo de editores e investigadores capacitados han sido autores de este artículo y lo han validado por su precisión y amplitud.

wikiHow's Content Management Team revisa cuidadosamente el trabajo de nuestro personal editorial para asegurar que cada artículo cumpla con nuestros altos estándares de calidad.

Este artículo ha sido visto 116 010 veces.

Pocas cosas dan más miedo que una intrusión activa en tu computadora. Si crees que la computadora está bajo el control de un hacker, lo primero que debes hacer es desconectarte de internet. Una vez que te hayas desconectado de forma segura, puedes buscar el punto de entrada que el hacker usó para acceder a tu sistema y eliminarlo. Una vez que hayas bloqueado el sistema de forma segura, podrás tomar medidas para evitar más intrusiones en el futuro.

Pasos

Parte 1

Parte 1 de 2:Buscar signos de intrusión

-

1Desconecta la computadora del internet. Si crees que alguien está accediendo a la computadora de forma remota, desconéctala del internet. Esto incluye desconectar el cable Ethernet y desactivar las conexiones wifi.

- Algunos de los signos más obvios de una intrusión activa son el movimiento del ratón sin que tu lo controles, aplicaciones que se abren "solas" o archivos siendo eliminados activamente. Sin embargo, no todas las ventanas emergentes deben ser preocupantes, ya que muchas aplicaciones que se actualizan automáticamente pueden generarlas durante ese proceso.

- La lentitud del internet o la existencia de programas desconocidos no son necesariamente el resultado de que alguien haya accedido a la computadora de forma remota.

-

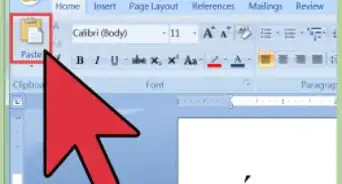

2Revisa la lista de archivos y programas accedidos recientemente. Tanto los equipos con Windows como Mac permiten ver de forma sencilla una lista de los últimos archivos a los que has accedido, así como las aplicaciones que has utilizado más recientemente. Si ves algo desconocido en estas listas, es posible que alguien tenga acceso a la computadora. Aquí tienes información sobre cómo revisarlo:

- Windows: para ver los archivos recién abiertos, presiona la tecla de Windows + E para abrir el explorador de archivos. En la parte inferior del panel principal, haz clic en la sección llamada "sitios recientes" para ver si hay algo que no reconoces. También puedes ver los programas que se han abierto recientemente en la parte superior del menú de inicio.

- Mac: haz clic en el menú de Apple en la esquina superior izquierda de la pantalla y selecciona Artículos recientes. Luego, podrás hacer clic en Aplicaciones para ver las aplicaciones utilizadas recientemente, Documentos para ver los archivos y Servidores para ver una lista de conexiones remotas.[1]

-

3Abre el administrador de tareas o el monitor de actividades. Estas utilidades pueden ayudarte a determinar lo que se está ejecutando actualmente en la computadora.

- Windows: presiona Ctrl + Mayús + Esc.

- Mac: abre la carpeta Aplicaciones en el buscador, haz doble clic en la carpeta Utilidades y luego haz doble clic en el Monitor de actividad.[2]

-

4Busca programas de acceso remoto en la lista de programas en ejecución. Con el administrador de tareas o el monitor de actividades en marcha, revisa la lista de programas que se están ejecutando, así como cualquier programa que te resulte desconocido o sospechoso. Estos son algunos de los programas de acceso remoto más populares que pueden haberse instalado sin tu permiso:

- VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC y TeamViewer.

- Busca cualquier programa que parezca sospechoso o que no reconozcas. Puedes realizar una búsqueda en internet del nombre del proceso si no estás seguro de qué tipo de programa es.

-

5Fíjate si hay un uso inusualmente alto de la CPU. Podrás verlo en el administrador de tareas o en el monitor de actividad. Si bien el uso elevado de la CPU es común y no indica un ataque, el uso elevado de la CPU mientras no se utiliza el equipo podría indicar que se están ejecutando procesos en segundo plano, lo cual puede no estar autorizado. Ten presente que el uso elevado de la CPU podría ser simplemente una actualización de un programa o una descarga en segundo plano de la que te has olvidado.

-

6Analiza la computadora en busca de virus y malware. Si usas Windows 10, puedes usar las herramientas de análisis incorporadas yendo a Configuración > Actualización y seguridad > Seguridad de Windows, para revisar si hay programas malignos en el equipo. Si usas Mac, consulta esta guía para aprender a usar las herramientas de análisis para Mac.

- Si no tienes un antivirus, descarga un instalador en otra computadora y transfiérelo a tu computadora vía USB. Instala el antivirus y luego ejecuta un análisis.

- Malwarebytes Anti-Malware es un analizador de programas malignos gratuito, fácil de usar y está disponible tanto para Windows como para Mac. Puedes descargarlo de forma gratuita en https://www.malwarebytes.com.

-

7Pon en cuarentena a todos los elementos detectados. Si el antivirus o el Anti-Malware detectan algún elemento durante el análisis, ponlo en cuarentena para evitar que pueda afectar más al sistema.

-

8Descarga y ejecuta Anti-Rootkit Beta de Malwarebytes. Puedes conseguirlo de forma gratuita en https://www.malwarebytes.com/antirootkit. Este programa detectará y eliminará los "rootkits", que son programas maliciosos que existen en lo profundo de los archivos de sistema. El programa analizará la computadora, lo cual puede tomar un tiempo para completarse.

-

9Supervisa la computadora después de eliminar cualquier tipo de programa maligno. Si los analizadores han detectado programas malignos, es posible que hayan eliminado correctamente la infección, pero deberás vigilar de cerca el equipo para asegurarte de que la infección no se haya mantenido oculta.

-

10Cambia todas tus contraseñas. Si la computadora fue afectada, es posible que todas las contraseñas hayan sido registradas con un keylogger. Si estás seguro de que la infección ha desaparecido, cambia las contraseñas de todas tus cuentas. Trata de evitar utilizar la misma contraseña para varios servicios.

-

11Cierra sesión en todas partes. Después de cambiar las contraseñas, revisa cada cuenta y cierra la sesión por completo. Asegúrate de cerrar la sesión en cualquier dispositivo que esté usando la cuenta. Esto asegurará que tus nuevas contraseñas surtan efecto y que otros no puedan utilizar las viejas.

-

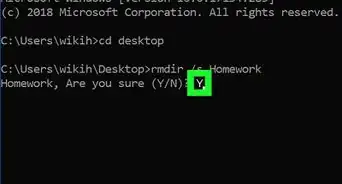

12Realiza un borrado completo del sistema si no puedes deshacerte de la intrusión. Si continúas sufriendo intrusiones o te preocupa que la computadora pueda seguir infectada, la única forma de estar seguro es limpiar completamente el sistema y reinstalar el sistema operativo. Necesitarás hacer una copia de seguridad de cualquier dato importante primero, ya que todo será borrado y reiniciado.

- Al hacer una copia de seguridad de una máquina infectada, asegúrate de analizar cada archivo antes de respaldarlo. Siempre existirá la posibilidad de que la reutilización de un archivo viejo pueda llevar a una reinfección.

- Mira esta guía para aprender a formatear una computadora con Windows o Mac y a reinstalar el sistema operativo.

Anuncio

Parte 2

Parte 2 de 2:Evitar intrusiones futuras

-

1Mantén actualizados los programas antivirus y antimalware. Un programa antivirus actualizado detectará la mayoría de los ataques antes de que se produzcan. Windows viene con un programa llamado Windows Defender que es un antivirus bastante competente que se actualiza automáticamente y funciona en segundo plano. También hay varios programas gratuitos disponibles, como BitDefender, avast! y AVG. Solo necesitas un programa antivirus instalado.

-

2Asegúrate de que el firewall esté bien configurado. Si no tienes un servidor web o algún otro programa que requiera acceso remoto a tu computadora, no hay razón para tener abiertos los puertos. La mayoría de los programas que requieren puertos usarán UPnP, que abrirá los puertos según sea necesario y luego los cerrará nuevamente cuando el programa no esté en uso. Mantener los puertos abiertos indefinidamente dejará la red abierta a las intrusiones.

- Lee esta guía y asegúrate de que ninguno de los puertos esté abierto a menos que sea necesario para un servidor en ejecución.

-

3Ten mucho cuidado con los archivos adjuntos en los correos electrónicos. Los archivos adjuntos a los correos electrónicos son una de las formas más comunes de que los virus y los programas malignos entren en el sistema. Abre solo los archivos adjuntos de remitentes de confianza, e incluso así, asegúrate de que la persona te envió el archivo adjunto de forma intencionada. Si uno de tus contactos ha sido infectado con un virus, puede enviar archivos adjuntos con el virus sin siquiera saberlo.

-

4Asegúrate de que tus contraseñas sean robustas y únicas. Todos y cada uno de los servicios o programas que uses y que estén protegidos por contraseña deben tener una contraseña única y difícil. Esto asegurará que un hacker no pueda usar la contraseña de un servicio pirateado para acceder a otro. Consulta cómo administrar las contraseñas para aprender a usar un administrador de contraseñas y así facilitarte las cosas.

-

5Trata de evitar los lugares de wifi público. Los puntos de wifi público son riesgosos porque no tienes ningún control sobre la red. No puedes saber si alguien más que usa el punto está vigilando el tráfico hacia y desde tu computadora. Al hacerlo, se puede acceder a tu sesión de navegación abierta o algo peor. Puedes mitigar este riesgo usando una VPN siempre que te conectes a una red wifi pública, la cual encriptará tus transferencias.

- Mira cómo configurar una VPN y sigue las instrucciones para establecer una conexión con un servicio de VPN.

-

6Ten mucho cuidado con los programas descargados en línea. Muchos programas "gratuitos" que puedes encontrar en línea vienen con programas adicionales que probablemente no desees. Préstale mucha atención al proceso de instalación para asegurarte de rechazar cualquier "oferta" adicional. Evita descargar software pirata, ya que es una vía común de infección de virus los sistemas.[3]Anuncio

Consejos

- Ten presente que la computadora puede "encenderse sola" para instalar las actualizaciones. Muchos equipos modernos están configurados para instalar actualizaciones del sistema de forma automática, normalmente por la noche, cuando el equipo no se esté utilizando. Si parece que la computadora se enciende por su cuenta cuando no la estés utilizando, es probable que esté saliendo del modo suspensión para instalar las actualizaciones.

- Las posibilidades de que tu computadora haya sido accedida remotamente, aunque no es imposible, son muy bajas. Puedes tomar medidas para ayudar a prevenir las intrusiones.

wikiHow's Content Management Team revisa cuidadosamente el trabajo de nuestro personal editorial para asegurar que cada artículo cumpla con nuestros altos estándares de calidad. Este artículo ha sido visto 116 010 veces.