Cet article a été rédigé avec la collaboration de nos éditeurs(trices) et chercheurs(euses) qualifiés(es) pour garantir l'exactitude et l'exhaustivité du contenu.

L'équipe de gestion du contenu de wikiHow examine soigneusement le travail de l'équipe éditoriale afin de s'assurer que chaque article est en conformité avec nos standards de haute qualité.

Il y a 19 références citées dans cet article, elles se trouvent au bas de la page.

Cet article a été consulté 330 724 fois.

Les codes sont une manière de modifier un message pour que le sens original soit caché. En général, ils demandent une clé pour le déchiffrer, sous forme de livre ou de mot. Les chiffres sont des processus appliqués à un message pour en cacher ou crypter les informations. Ce processus peut alors être inversé pour traduire ou déchiffrer le message [1] . Les codes et les chiffres forment une partie importante de la science des communications sécurisées (la cryptanalyse [2] ).

Étapes

Méthode 1

Méthode 1 sur 5:Utiliser des chiffres et des codes simples pour les enfants

-

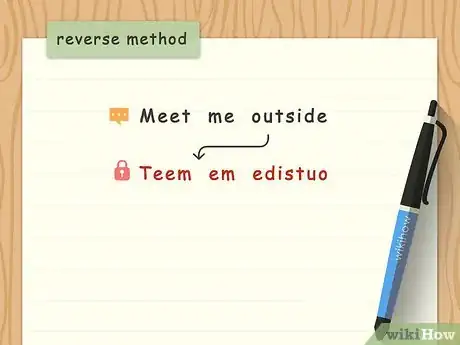

1Écrivez les mots à l'envers. C'est une manière simple d'encoder des messages pour qu'ils ne puissent pas être compris au premier coup d'œil. Un message comme « on se voit dehors » devient alors « no es tiov srohed ».

- Il est facile de reconstruire le message initial, mais cette technique peut être utile si vous pensez que quelqu'un observe ce que vous écrivez [3] .

-

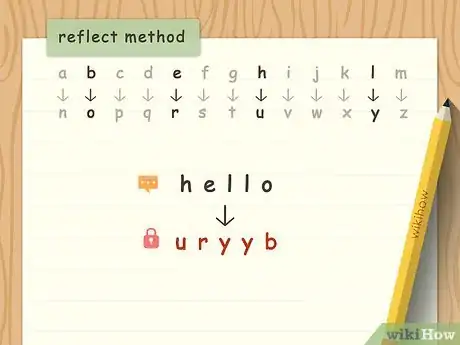

2Utilisez la technique du miroir pour l'alphabet. Écrivez les lettres depuis A jusqu'à M sur une ligne d'une feuille de papier. Tout de suite sous cette ligne, écrivez les lettres de N à Z sur une seule ligne. Changez chaque lettre du message avec la lettre opposée en passant d'une ligne à l'autre à chaque fois.

- En utilisant cette méthode, « salut » devient « fnyhg [4] ».

-

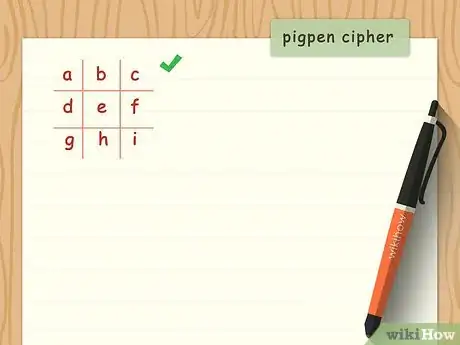

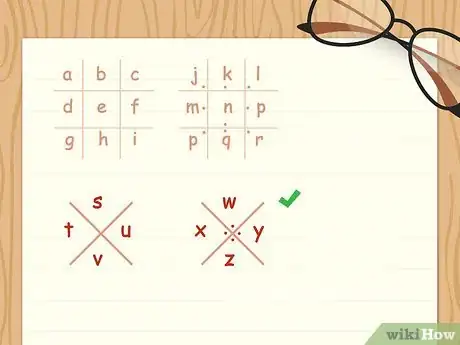

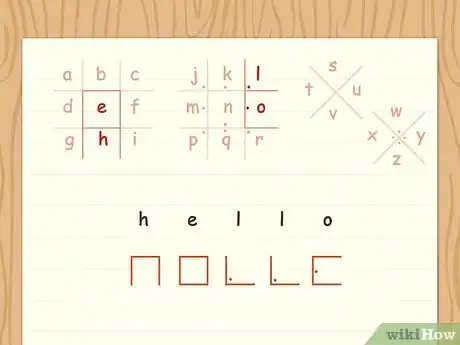

3Essayez le chiffre des francs-maçons. Dessinez une grille de morpion sur une feuille de papier. Écrivez les lettres depuis A jusqu'à I dans la grille de la gauche vers la droite et du haut vers le bas. Voici un exemple.

- La première ligne se compose des lettres A, B, C.

- La deuxième des lettres D, E, F.

- La dernière des lettres G, H, I [5] .

-

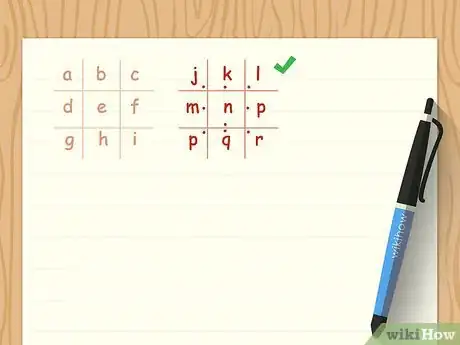

4Créez une deuxième grille avec des points. Dessinez une autre grille de morpion à côté de la première. Remplissez la grille des lettres J à R de la même façon que la première. Marquez ensuite un point dans chaque espace de la grille de la manière suivante.

- Sur la première ligne, commencez sur la gauche et mettez un point dans le coin en bas à droite (la lettre I), au milieu de la ligne du bas (la lettre K) et dans le coin en bas à gauche (la lettre L).

- Sur la deuxième ligne, partez de la gauche et mettez un point sur le milieu du côté droit (la lettre M), sur le milieu du côté du bas (la lettre N) et sur le milieu du côté gauche (la lettre O).

- Sur la troisième rangée, commencez à gauche et mettez un point dans le coin en haut à droite (la lettre P), dans le coin en haut au milieu (la lettre Q) et dans le coin en haut à gauche (la lettre R [6] ).

-

5Dessinez deux X sous les grilles. Vous allez les remplir des lettres restantes de l'alphabet pour terminer votre code. Dans le deuxième X, mettez des points dans les espaces ouverts tout autour de l'emplacement de la croix pour qu'il y ait un point de chaque côté du centre du X.

- Sur le premier X (sans les points), écrivez un S en haut, un T sur la gauche, un U sur la droite et un V en bas.

- Sur le deuxième X, écrivez un W en haut, un X sur la gauche, un Y sur la droite et un Z en bas [7] .

-

6Utilisez la grille tout autour des lettres. Elle vous servira pour écrire le code. Les formes de la grille (y compris les points) sont utilisées pour remplacer les lettres. Utilisez la clé pour crypter des messages et en décrypter facilement [8] .

-

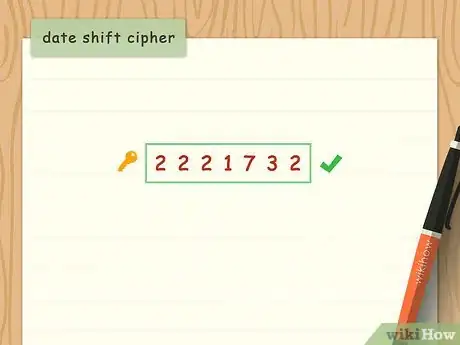

7Utilisez un code de remplacement de date. Choisissez une date. Vous pouvez en choisir une avec une signification personnelle, comme un anniversaire ou le jour où vous avez reçu votre diplôme, mais vous pouvez aussi choisir ce que vous voulez, par exemple la date de la prise de la Bastille. Écrivez la date en une chaine de chiffres. C'est votre clé.

- Par exemple, si vous avez choisi la date de la prise de Bastille (14/7/1789), vous devez écrire 1471789.

- Si vous êtes déjà tombés d'accord avec quelqu'un sur la clé du chiffre, vous pouvez insérer un indice dans le message (par exemple « révolution ») pour qu'il trouve la clé.

-

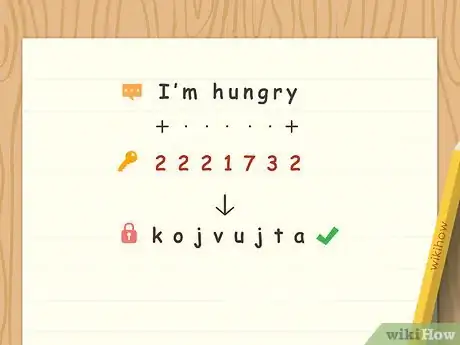

8Encodez le message avec un remplacement de chiffres. Écrivez le message sur un bout de papier. Dessous, écrivez les chiffes de la clé dans l'ordre sous chacune des lettres. Lorsque vous arrivez au dernier chiffre de la clé, recommencez depuis le début. Par exemple, pour la date de la prise de la Bastille (14/7/1789).

- Votre message : « j'ai faim ».

- Cryptage :

j.a.i.f.a.i.m

1,4.7,1.7,8.9

décalez ensuite les lettres du nombre de lettres indiqué par le chiffre. - Message codé :

K.E.N.G.H.Q.V.

-

9Utilisez un langage secret comme le javanais. Pour parler javanais, vous devez insérer une syllabe supplémentaire entre voyelles et consonnes : « av », d'où le nom de ce langage. On ajoute « av » devant chaque voyelle (ou groupe de voyelles).

- Le « y » est traité comme une consonne. Le mot « moyen » est codé mavoyaven (pas mavoyen). S'il se prononce comme un « i », il est traité comme une consonne suivie de la voyelle « i ».

- Le « e » muet ne demande pas la présence de syllabe supplémentaire : « tarte » se dit tavarte.

- Voici quelques exemples : « train → travain », « gros → gravos », « supermarché → savupavermavarchavé » [9] .

Publicité

Méthode 2

Méthode 2 sur 5:Déchiffrer des codes

-

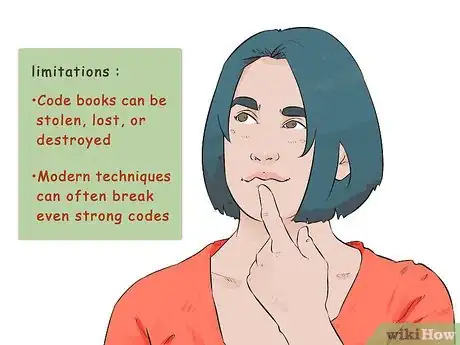

1Sachez reconnaitre les limites du code. Les chiffres de décryptage peuvent être perdus, volés ou détruits. Les techniques cryptoanalytiques modernes et les analyses par ordinateur peuvent parfois casser même les codes les plus difficiles. Ils peuvent parfois condenser de longs messages en un seul mot, ce qui en fait une excellente façon de gagner du temps [10] .

- Les codes sont un bon entrainement pour reconnaitre les schémas. Vous pouvez vous servir de ces compétences ensuite pour coder, décoder, crypter et décrypter des messages.

- On utilise naturellement des codes entre amis. Les blagues que vous êtes les seuls à comprendre peuvent aussi être vues comme un code. Essayez de développer le vôtre avec vos meilleurs amis.

-

2Déterminez le but de votre code. Vous vous éviterez du travail inutile si vous connaissez le but de votre travail. Si vous voulez gagner du temps, vous pourriez n'utiliser que quelques mots spécifiques. Si vous essayez d'encoder des messages plus détaillés, vous devez développer un chiffre plus complet, par exemple comme un dictionnaire.

- Choisissez des phrases qui apparaissent fréquemment dans vos messages codés. Ce sont celles que vous devez viser et condenser en premier.

- Vous pouvez ensuite le rendre plus complexe en utilisant différents codes par alternance ou combinaison. Cependant, plus vous en utilisez, plus vous aurez besoin de matériel pour vous souvenir du code [11] .

-

3Développez un livre de chiffres. Condensez des phrases comme « j'ai bien compris le message » en « j'ai com ». Pour tous les mots qui pourraient apparaitre dans vos messages ou vos phrases fréquentes, désignez des alternatives.

- Parfois, un code partiel permet de rendre le message beaucoup moins intelligible. Par exemple, si vous dites « tango » au lieu d'« aller » et « musée » au lieu de « restaurant », tout en gardant la même signification pour « j'ai com », vous pouvez dire :

- message : « à propos d'hier, je voulais dire « j'ai com », je vais tango au musée comme convenu, terminé »,

- ce qui signifie : à propos d'hier, je voulais dire, j'ai bien compris le message, je vais aller au restaurant comme convenu, terminé [12] .

- Parfois, un code partiel permet de rendre le message beaucoup moins intelligible. Par exemple, si vous dites « tango » au lieu d'« aller » et « musée » au lieu de « restaurant », tout en gardant la même signification pour « j'ai com », vous pouvez dire :

-

4Appliquez votre chiffre à vos messages. Utilisez le chiffre que vous avez développé pour encoder vos messages. Vous pourriez vous rendre compte que vous gagnez beaucoup de temps en omettant les noms (par exemple les noms propres et les pronoms comme « je », « tu », etc.) Cependant, la décision va dépendre surtout de la situation.

- Les codes à deux parties se basent sur deux chiffres différents pour encoder et décoder le message. Ils sont beaucoup plus complexes que les codes à un chiffre.

-

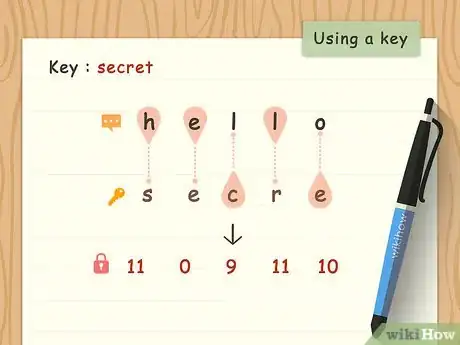

5Utilisez la clé pour encoder le message. Un message clé, un groupe de mots, de lettres, de symboles ou une combinaison de ces possibilités peuvent être utilisés pour encoder des informations [13] . Le destinataire du message aura aussi besoin des clés pour le décoder [14]

- Par exemple, avec la clé « SECRET », chaque lettre de votre message va être convertie en un nombre qui représente la distance entre la lettre du message et la lettre de la clé. Par exemple :

- message : « salut »

- encodage :

S est à 0 lettre de distance de S

A est à 4 lettres de distance d'E

L est à 17 lettres de distance d'E, etc. - message codé : 0,4.9,3.1

- Par exemple, avec la clé « SECRET », chaque lettre de votre message va être convertie en un nombre qui représente la distance entre la lettre du message et la lettre de la clé. Par exemple :

-

6Décodez des messages. Lorsque vous recevez un message codé, vous devez vous assurer d'utiliser le code ou la clé associés pour le comprendre. Cela pourrait être difficile au début, mais cela va devenir plus facile lorsque vous vous familiariserez avec le code [15] .

- Pour renforcer votre capacité à coder des messages, vous pourriez inviter des amis à rejoindre un club amateur. Faites-vous passer des messages pour améliorer vos compétences.

Publicité

Méthode 3

Méthode 3 sur 5:Apprendre des codes répandus

-

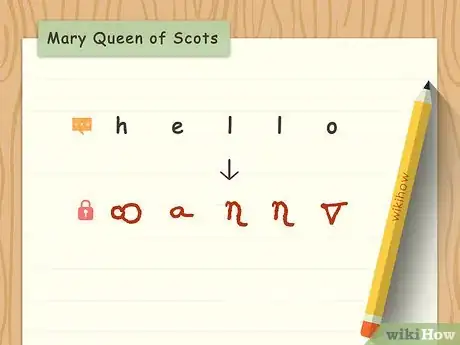

1Utilisez le code de Marie, reine des Écossais. Lorsqu'elle voulait envoyer des messages pendant des périodes d'agitations politiques, Marie, la reine des Écossais, utilisait des symboles pour remplacer les lettres de l'alphabet et des mots communs [16] . Voici quelques caractéristiques de son code qui pourraient vous être utiles pour créer votre propre code.

- Vous pouvez utiliser des formes simples pour les lettres qui apparaissent souvent, par exemple Marie utilisait un cercle pour la lettre A. Cela permet de gagner du temps pendant que vous codez.

- Elle utilisait d'autres symboles pour remplacer des lettres communes comme le chiffre 8 pour la lettre Y. Cela permet de brouiller les pistes, car la personne qui voudra le décoder pourrait le prendre pour un chiffre et pas pour une lettre.

- Elle utilisait des symboles uniques pour certains mots communs. Puisqu'ils faisaient partie de sa journée typique, elle remplaçait « prier » et « porteur » par des symboles uniques, car ces mots étaient plus courants à son époque que maintenant. L'utilisation de symboles pour les mots fréquents vous permet quand même de gagner du temps et rajoute en complexité [17] .

-

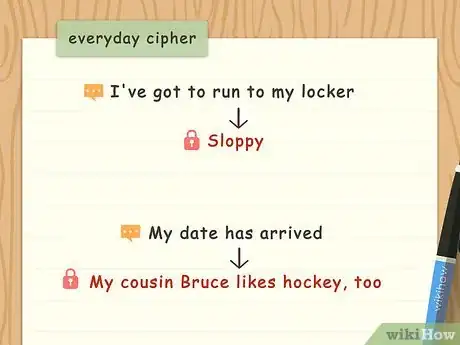

2Utilisez des codes similaires à ceux de l'armée. Ils vous permettent de compresser beaucoup de sens dans des phrases simples. Il existe déjà de nombreux codes militaires connus du grand public [18] . Vous pouvez créer le vôtre en l'adaptant aux mots et aux phrases que vous utilisez plus fréquemment dans votre vie quotidienne.

- Par exemple, au lieu de dire « il faut que j'aille à mon casier tout de suite » à vos amis, vous pourriez leur dire « je dois glisser ».

- Pour leur dire que la fille avec laquelle vous voulez sortir est entrée dans la pièce, vous pouvez dire : « mon cousin Bruno aime aussi le football ».

-

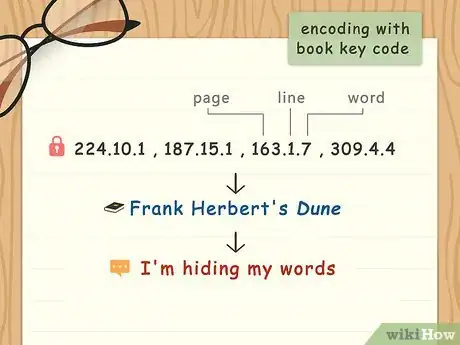

3Encodez vos messages avec un livre de décryptage. Vous trouverez facilement des livres un peu partout. Si vous vous êtes mis d'accord pour utiliser un certain livre pour le décryptage, lorsque vous recevez un message, il vous suffira de vous rendre à la bibliothèque ou à la librairie pour le trouver et décoder le message.

- Par exemple, vous pourriez utiliser le livre « Dune » de Frank Herbert avec des codes qui représentent la page, la ligne et le nombre de mots en partant de la gauche.

- Message encodé : « 224,10,1 ; 187,15,1 ; 163,1.7 ; 309,4.4 ».

- Message décodé : « je cache mes mots ».

- Cependant, différentes éditions pourraient avoir un nombre différent de pages. Pour vous assurer que les autres utilisent le bon livre, vous devez aussi vous mettre d'accord sur l'édition et l'année de publication du livre [19] .

Publicité - Par exemple, vous pourriez utiliser le livre « Dune » de Frank Herbert avec des codes qui représentent la page, la ligne et le nombre de mots en partant de la gauche.

Méthode 4

Méthode 4 sur 5:Déchiffrer des codes

-

1Déterminez la commodité du chiffre. Il va se baser sur un algorithme, c'est-à-dire un processus qui va transformer le message de la même manière à chaque fois. Cela signifie que toute personne qui possède le chiffre peut décoder le message [20] .

- Les chiffres complexes peuvent dérouter même les cryptanalystes les plus chevronnés. Parfois, les équations mathématiques derrière les chiffres peuvent être une ligne de défense remarquable pour cacher des choses de la vie de tous les jours.

- De nombreux cryptographes ajoutent une clé, par exemple la date, pour renforcer leurs chiffres. La clé ajuste les valeurs de sortie du nombre correspondant au jour du mois (le premier, toutes les valeurs de sorties seront changées en 1 [21] ).

-

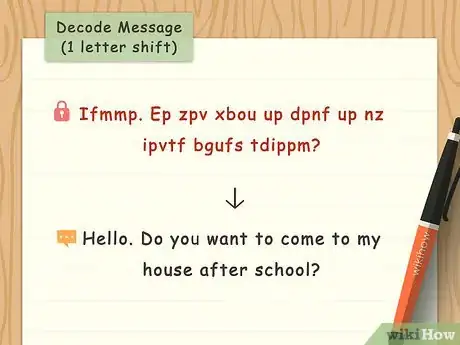

2Inventez un algorithme à appliquer aux messages. Un des chiffres les plus simples à utiliser est le chiffrement par décalage (ou chiffre de César). Il se base sur une technique de décalage des lettres de l'alphabet en avant pour toutes les lettres du message [22] .

- Message : « salut ».

- Message encodé : « t.b.m.v.u ».

- Vous pouvez modifier le chiffre de César pour décaler les lettres du nombre que vous voulez en avant. Quel que soit le nombre de lettres que vous choisissez pour le décalage, le principe est le même.

- Les chiffres peuvent être très complexes. Certains demandent l'utilisation de coordonnées, d'heures et d'autres valeurs. Certains pourraient même nécessiter l'utilisation d'un ordinateur pour être décryptés.

-

3Cryptez les messages. Utilisez votre algorithme pour crypter les messages. Pendant votre apprentissage du cryptage, votre vitesse devrait augmenter. Ajoutez des niveaux de complexité à votre algorithme. Voici un exemple.

- Incluez une condition changeante à votre chiffre, par exemple le jour de la semaine. Assignez une valeur à chaque jour de la semaine. Ajustez le chiffre selon cette valeur lorsque vous cryptez un message.

- Incluez un nombre de lettres à votre message. Chaque lettre correspondant dans ce mot va vous servir de clé pour le message, par exemple :

- 1er message déchiffré : 19, 13, 7, 15, 11

- clé : « une_fille » (pas d'espace)

/S/ est à 19 lettres de la lettre U

/A/ est à 13 lettres de la lettre N

/L/ est à 7 lettres de la lettre N, etc. - message déchiffré : « salut [23] »

-

4Déchiffrez des messages. Lorsque vous commencez à avoir plus d'expérience dans la lecture des chiffres, cela va devenir une seconde nature ou du moins beaucoup plus facile. Puisque l'application des algorithmes est constante, l'habitude va vous aider à remarquer des tendances et à développer une intuition lorsque vous travaillez avec ce genre de système.

- Il existe de nombreux clubs de cryptographes amateurs en ligne. Nombre d'entre eux sont gratuits et proposent des bases dans les techniques de cryptage modernes [24] .

Publicité

Méthode 5

Méthode 5 sur 5:Comprendre les codes communs

-

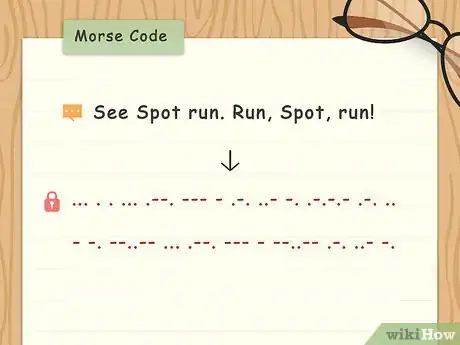

1Maitrisez le morse. Quelle que soit la manière de l'appeler, le morse est un code. Les points et les tirets représentent des signaux électriques longs ou courts qui à leur tour représentent des lettres de l'alphabet. Ce système permettait de communiquer par télégraphes. Voici quelques-unes des lettres les plus communes du morse représentées par des signaux longs ( _ ) et courts ( . ) :

- R ; S ; T ; L : ._. ; _.. ; _ ; ._..

- A ; E ; O : ._ ; . ; _ _ _ [25]

-

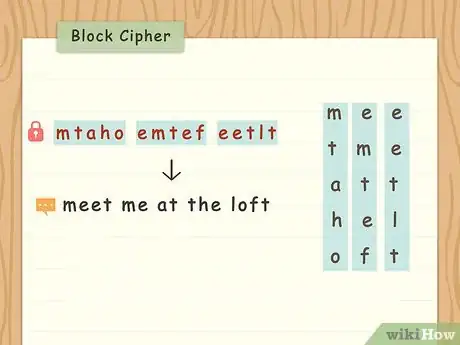

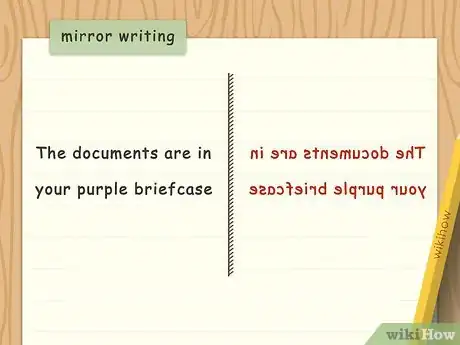

2Utilisez des chiffres de transposition. De nombreux personnages historiques comme le génie Léonard de Vinci ont écrit des messages comme ils apparaitraient réfléchis dans un miroir. À cause de cette propriété, on appelle aussi ces techniques des codes « par réflexion ». Ce genre de chiffres peut être difficile au début, mais ils deviennent beaucoup plus faciles rapidement [26] .

- Les chiffres de transposition traitent généralement les messages ou la formation des lettres d'un point de vue visuel. L'image du message est transformée pour en cacher la signification [27] .

-

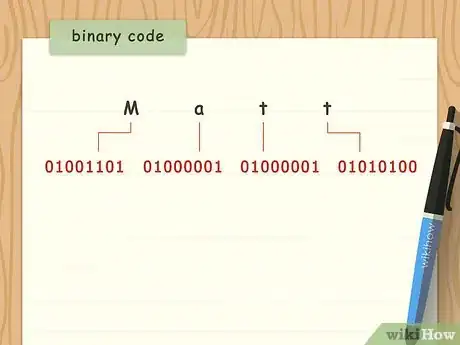

3Convertissez les messages en binaire. Le binaire est un langage informatique fait de 1 et de 0. La combinaison des 1 et des 0 permet de crypter et de décrypter des messages avec une clé binaire ou en calculant les valeurs représentées par les 1 et les 0 du message pour chaque lettre dans le texte.

- Par exemple, le nom « Matt » deviendrait 01001101 ; 01000001 ; 01010100 ; 01010100 [28] .

Publicité

Conseils

- Trouvez un moyen d'encoder les espaces entre les mots en même temps que les mots en eux-mêmes. Cela permet de renforcer le message et de le rendre plus difficile à casser. Par exemple, vous pouvez utiliser une lettre (E, T, A, O et N fonctionnent bien) à la place de l'espace. On appelle cela des symboles nuls.

Avertissements

- Un code ou un chiffre ne garantit jamais la sécurité de vos messages. La cryptanalyse pourrait aider à le casser ou une erreur humaine, par exemple la perte du livre de déchiffrement, pourrait amener quelqu'un à casser le code.

Références

- ↑ https://www.khanacademy.org/computing/computer-science/cryptography/ciphers/a/ciphers-vs-codes

- ↑ http://www.unmuseum.org/cipher.htm

- ↑ http://kidsactivitiesblog.com/27282/secret-codes-to-write-a-coded-letter

- ↑ http://www.makeandtakes.com/3-secret-codes-to-try-with-your-kids

- ↑ http://kidsactivitiesblog.com/27282/secret-codes-to-write-a-coded-letter

- ↑ http://www.civilwarsignals.org/cipher/pigpencipher.html

- ↑ http://kidsactivitiesblog.com/27282/secret-codes-to-write-a-coded-letter

- ↑ http://www.civilwarsignals.org/cipher/pigpencipher.html

- ↑ http://redtri.com/how-to-speak-pig-latin/

- ↑ https://www.khanacademy.org/computing/computer-science/cryptography/ciphers/a/ciphers-vs-codes

- ↑ http://www.unmuseum.org/cipher.htm

- ↑ https://www.dpmms.cam.ac.uk/~tkc/CodesandCryptography/CodesandCryptography.pdf

- ↑ http://www.nationalarchives.gov.uk/spies/glossary/default.htm#codes

- ↑ http://www.nationalarchives.gov.uk/spies/ciphers/

- ↑ http://www.unmuseum.org/cipher.htm

- ↑ http://io9.gizmodo.com/check-out-the-cipher-from-an-assassination-attempt-on-q-1567478070

- ↑ https://asecuritysite.com/coding/mary

- ↑ http://encyclopedia.thefreedictionary.com/DEFCON

- ↑ http://www.topspysecrets.com/book-cipher.html

- ↑ http://www.unmuseum.org/cipher.htm

- ↑ https://www.khanacademy.org/computing/computer-science/cryptography/ciphers/a/ciphers-vs-codes

- ↑ http://rumkin.com/tools/cipher/caesar.php

- ↑ http://www.unmuseum.org/cipher.htm

- ↑ https://www.iacr.org/

- ↑ http://www.learnmorsecode.com/

- ↑ https://www.mos.org/leonardo/activities/mirror-writing

- ↑ http://listverse.com/2012/03/13/10-codes-and-ciphers/

- ↑ https://www.sciencefriday.com/educational-resources/write-your-name-in-binary-code/

L'équipe de gestion du contenu de wikiHow examine soigneusement le travail de l'équipe éditoriale afin de s'assurer que chaque article est en conformité avec nos standards de haute qualité. Cet article a été consulté 330 724 fois.