wikiHow est un wiki, ce qui veut dire que de nombreux articles sont rédigés par plusieurs auteurs(es). Pour créer cet article, 32 personnes, certaines anonymes, ont participé à son édition et à son amélioration au fil du temps.

Cet article a été consulté 5 892 fois.

Internet a été conçu pour la commodité et l'agrément et non pour la sécurité. Si vous naviguez sur Internet de la même façon que la moyenne des internautes le font, il est probable que certaines personnes mal intentionnées suivent vos habitudes de navigation à l'aide de logiciels espions ou de scripts et puissent aller jusqu'à utiliser la caméra de votre PC à votre insu. Ceux qui obtiennent les informations de cette nature, où qu'ils se trouvent dans le monde, peuvent savoir qui vous êtes, où vous vivez, et obtenir d'autres renseignements de beaucoup plus personnels à votre sujet. Il existe deux techniques principales de pistage sur Internet.

- Mettez un logiciel espion en place sur votre ordinateur

- « Écoutez » toutes les données que vous échangez avec des serveurs distants depuis n'importe quelle partie du monde.

Étapes

Méthode 1

Méthode 1 sur 2:Éviter les logiciels malveillants

-

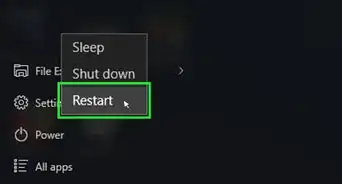

1Maintenez votre système d'exploitation à jour. La technique la plus classique mise en œuvre pour espionner sur Internet consiste à injecter un logiciel espion capable d' ouvrir les « portes d'accès » du système de la victime à son insu. En maintenant votre système d'exploitation à jour, vous permettrez à son éditeur d'implanter les corrections logicielles de sécurité pour protéger les parties les plus vulnérables de votre OS et ainsi rendre les logiciels malveillants inopérants.

-

2Maintenez vos applications à jour. Il est certain que les applications que vous utilisez sont mises à jour afin d'en améliorer les caractéristiques, mais c'est aussi une façon d'en corriger les bogues. Il existe différentes formes de bogues : certains d'entre eux ne produiront que des dysfonctionnements perceptibles par l'utilisateur, d'autres porteront sur certains modes de fonctionnement de votre programme, mais il en existe aussi une catégorie qui permet à des hackeurs d'exploiter automatiquement les failles de sécurité connues afin de prendre automatiquement le contrôle à distance de votre machine. Il va sans dire que si de tels bogues sont éliminés, ces attaques cesseront de se produire.

-

3Maintenez votre antivirus en fonctionnement et à jour. Ceci s'applique plus particulièrement aux systèmes opérant sous Windows. Si la base de données de signatures d'un antivirus n'est pas mise à jour à intervalles réguliers, ce dernier ne pourra détecter immédiatement les virus et logiciels malveillants. Si votre système n'est pas vérifié régulièrement et que votre antivirus n'est pas paramétré pour fonctionner en tâche de fond, ce dernier ne sera d'aucune utilité. Les programmes antivirus ont pour rôle de rechercher les virus, les logiciels espions, les vers informatiques et les rootkits et d'éliminer ces menaces. Un programme spécialisé dans la détection de logiciels espions n'aura pas plus d'effet qu'un bon antivirus.

-

4N'activez qu'un seul et unique antivirus. Ces programmes doivent agir de manière très suspicieuse pour être efficaces. Au mieux, vous obtiendrez un « faux positif » détecté par l'un ou l'autre de vos antivirus et au pire, l'action de l'un d'entre eux pourrait être entravée par l'autre. Si vous tenez réellement à utiliser plus d'un antivirus, mettez vos bases de données de signatures à jour, déconnectez votre ordinateur d'Internet, inhibez complètement votre antivirus principal et mettez le second en action dans son mode de « balayage à la demande ». Votre antivirus principal pourrait alors être détecté comme un « faux positif », mais le sachant, cela ne posera pas de problème. Lancez maintenant votre antivirus principal et continuez à utiliser normalement votre ordinateur. Le logiciel « Malwarebytes » pourrait constituer un bon complément à votre premier niveau de sécurité antivirus.

-

5Ne faites vos téléchargements que depuis des sites de confiance. Ne téléchargez rien qui ne vienne de sites officiels (pour n'importe quel système d'exploitation) ou de dépôts d'applications dignes de confiance. Si vous voulez télécharger le lecteur multimédia VLC, ne le téléchargez que depuis le dépôt d'applications correspondant à celui de votre système d'exploitation ou depuis le site de son éditeur. Recherchez l'adresse de l'éditeur sur Google qui vous donnera :

www.videolan.org/vlc/. N'utilisez surtout jamais de sites plus ou moins connus ou qui ne soient pas officiels, même si votre antivirus ne reporte pas d'alerte lorsque vous le faites. -

6Faites une vérification de signature binaire. Référez-vous aux indications qui vous seront données sur ce site et à cet article au sujet des signatures md5 et SHA2. L'idée derrière cette méthode de vérification consiste à créer une signature à partir du contenu binaire d'un fichier (comme l'installateur d'une application). La signature ainsi obtenue est donnée sur le site web officiel de téléchargement ou dans une base de données de confiance. Lorsque vous aurez téléchargé le fichier, vous pourrez reproduire vous-même cette signature avec un programme prévu pour la générer, puis comparer le résultat obtenu à ce qui est donné sur le site web de téléchargement. Si les signatures comparées sont identiques, tout va pour le mieux, dans le cas contraire, il se pourrait que vous ayez téléchargé un programme falsifié ou manipulé pouvant contenir un virus ou il aurait tout aussi bien pu se produire une erreur durant la transmission. Dans les deux cas, vous devrez recommencer le téléchargement pour en avoir le cœur net. Ce processus est appliqué automatiquement lors du téléchargement de distributions Linux ou BSD si vous utilisez un gestionnaire de paquets et vous n'aurez donc pas à vous en préoccuper. Sous Windows, vous devrez procéder manuellement à cette vérification.

-

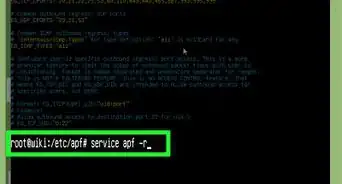

7Mettez un pare-feu en œuvre. Ceux qui sont intégrés aux distributions Linux sont de très bonne qualité : il s'agit de « netfilter » et « iptable » sous Linux ou « pf » sous BSD. Sous Windows, vous devrez en rechercher un correct. Pour comprendre ce qu'est un pare-feu, imaginez-vous un aiguilleur dans une gare de triage importante, où il y a des trains (assimilables aux données d'un réseau), des quais (comparables aux ports du pare-feu) et des rails (comparables aux flux de données). Un train ne peut décharger par lui-même sa cargaison : il lui faudra utiliser un service de manutention, assimilable aux démons (il s'agit de programmes tournant en arrière-plan et ayant à charge d'écouter un port en particulier). Sans ce service, même si le train atteignait le bon quai, rien ne pourrait être fait. Un pare-feu n'est donc ni un mur ni une barrière, c'est un système d'aiguillage, dont le rôle consiste à gérer les flux de données sur les ports paramétrés pour permettre les entrées ou les sorties. Ceci étant dit, vous n'avez pas la possibilité de contrôler les connexions sortantes, à moins de tout bloquer ou de déconnecter le réseau, mais vous pourrez relever ce qui se passe dessus. Même si la plupart des logiciels espions arrivent à s'insérer intelligemment dans votre pare-feu, ils ne peuvent pas masquer leurs activités. Il est beaucoup plus facile de détecter un logiciel espion émettant des informations depuis le port 993 bien que vous n'utilisiez pas d'application IMAP que de le trouver camouflé dans Internet Explorer envoyant des données sur le port 443, que vous utilisez régulièrement et en toute légitimité. Si vous utilisez un pare-feu standard (c'est le cas de fp et de netfilter/iptable), relevez les flux inattendus en sortie en bloquant tout ce qui se présente en entrée à l'exception des connexions autorisées. N'oubliez pas d'autoriser tous les flux de données sur le port de bouclage (lo) qui est nécessaire et sécurisé.

-

8Si votre pare-feu est neutre, ne l'utilisez que pour rapporter des activités. Vous ne pourrez bloquer intelligemment aucun flux de données avec un pare-feu de cette nature, qui ne peut filtrer que des paquets. Évitez le filtrage d'accès « par application », qui est compliqué à mettre en œuvre, obsolète et vous apporterait un sentiment de « fausse sécurité ». La plupart des logiciels malveillants infiltrent du code malicieux dans les applications légitimes devant se connecter à Internet (comme Internet Explorer) et sont habituellement démarrés en même temps qu'elles. Lorsque ce navigateur essaiera de se connecter, le pare-feu vous demandera votre accord et si vous le donnez, le logiciel espion commencera à émettre ses informations multiplexées avec vos données légitimes sur les ports 80 et 443.

-

9Vérifiez les services (ou démons) en fonctionnement. Pour en revenir à l'exemple du déchargement du train cité plus haut, si personne ne s'occupe de la cargaison, rien ne se produira. N'utilisant pas un serveur, vous n'aurez pas besoin de mettre de service en fonctionnement pour écouter ce qui se passe à l'extérieur. Faites cependant attention : la plupart des services fonctionnant sous Windows, Linux, Mac OS ou BSD sont indispensables, mais ne peuvent pas écouter ce qui se passe à l'extérieur de votre ordinateur. Si vous le pouvez, inhibez les services inutiles ou bloquez le trafic sur les ports correspondants de votre pare-feu. Si par exemple le service « NetBios » écoute les ports 135 et 138, bloquez les flux entrant et sortant leur correspondant si vous n'utilisez pas Windows Share. N'oubliez pas que les bogues dans les services correspondent la plupart du temps à des portes ouvertes permettant la prise de contrôle à distance de votre ordinateur et si ces services sont bloqués par un pare-feu, personne ne pourra pénétrer dans votre système. Vous pourrez aussi essayer d'utiliser des programmes de balayage tels que « nmap » afin de déterminer les ports que vous devrez bloquer ou les services qui devront être inhibés (ce qui reviendra au même).

-

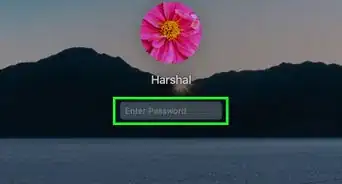

10N'utilisez pas votre compte d'administrateur du système. Cela vaut beaucoup mieux sous les versions Vista et 7 de Windows. Si vous utilisez un compte d'administrateur, n'importe quelle application, même si elle est malveillante, pourra vous demander de s'exécuter avec les privilèges d'administrateur. Un logiciel malveillant n'ayant pas accès aux privilèges d'administrateur devra faire preuve de beaucoup d'intelligence pour déployer sa puissance sur votre système si vous prenez l'habitude de travailler en mode « standard ». Au mieux, il ne pourrait envoyer d'informations que sur vous en tant qu'utilisateur simple, mais sur aucun autre usager du système. Il ne peut en effet pas consommer beaucoup de ressources du système pour envoyer ses informations et il sera beaucoup plus facile à détecter et à éliminer de l'ordinateur.

-

11Envisagez de passer à Linux. Si vous n'êtes pas amateur de jeux informatiques ou que vous n'utilisez pas de logiciels rares ou trop spécialisés, il serait préférable pour vous de passer à Linux. À ce jour, Il n'est en effet connu qu'une douzaine de logiciels malveillants ayant tenté d'infecter ces systèmes et ils ont été très rapidement neutralisés grâce aux mises à jour de sécurité proposées par les diverses distributions. Les mises à jour des applications Linux sont vérifiées, signées et proviennent de dépôts authentifiés. Bien qu'il existe des antivirus pour Linux, ils ne sont pas nécessaires, eu égard au mode de travail mis en application sur ce système. Vous trouverez sur les dépôts officiels des distributions Linux une grande quantité d'applications de haute qualité, matures, libres et gratuites, répondant à la majorité des besoins (Libreoffice, Gimp, Inkscape, Pidgin, Firefox, Chrome, Filezilla, Thunderbird) ainsi qu'un grand nombre de programmes destinés à l'utilisation et à la conversion de fichiers multimédia. La plupart de ces applications libres ont d'abord été développées pour et sous Linux et ont été portées ensuite pour Windows.Publicité

Méthode 2

Méthode 2 sur 2:Éviter l'espionnage au niveau d'un accès câblé

-

1Vérifiez l'intégrité de votre réseau câblé. Assurez-vous que le câblage de votre réseau n'ait pas été altéré et qu'il n'y ait pas de liaisons additionnelles sur vos commutateurs et répartiteurs.

-

2Vérifiez l'efficacité du protocole de cryptage de votre réseau sans-fil. Le flux de données de votre routeur doit être pour le moins crypté sous les protocoles WPA-TKIP, WPA(2)-CCMP or WPA2-AES, ce dernier s'avérant le plus efficace. Les techniques d'espionnage évoluant très rapidement, Le protocole WEP est maintenant devenu inconsistant et ne protège donc plus votre confidentialité.

-

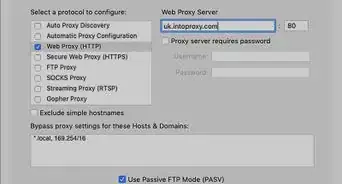

3Ne naviguez Jamais via un proxy sur Internet. Gardez en tête que vous êtes mis dans une relation de « confiance » avec celui qui aura mis ce proxy en œuvre et qui est un parfait inconnu pour vous. Il peut ne pas être si bien intentionné que vous le pensez et il est possible qu'il « écoute » et enregistre tout ce que vous émettez ou recevez sur Internet par l'intermédiaire de son proxy. Il lui est tout aussi possible de décoder le cryptage apporté par les protocoles HTTPS, SMTPS ou IMAP que vous utilisez si vous ne prenez pas de précautions. De cette manière, il peut obtenir le numéro de votre carte de crédit ou le code d'accès à votre compte bancaire si vous effectuez des paiements en ligne. Il est de loin préférable pour vous d'utiliser directement un protocole HTTPS sur un site plutôt que de passer par des services intermédiaires totalement inconnus.

-

4Utilisez le cryptage lorsque c'est possible. C'est la seule façon d'être certain que personne d'autre que vous-même et le serveur distant ne puisse comprendre ce que vous émettez et recevez. Utilisez les services SSL/TLS lorsque cela vous est possible, évitez les protocoles FTP, HTTP, POP, IMAP et SMTP et utilisez plutôt leurs versions sécurisées, comme SFTP, FTPS, HTTPS, POPS, IMAPS et POPS. Si votre navigateur vous informe que le certificat émis par un site est mauvais, évitez-le.

-

5N'utilisez aucun service de masquage d'IP. Ces services sont en fait des proxys. Toutes vos données transiteront par eux et pourront être mémorisées par ces sites. Certains d'entre eux sont même des instruments de « phishing », c'est-à-dire qu'ils peuvent vous envoyer la page falsifiée d'un site auquel vous êtes lié pour diverses raisons, vous demander de leur « rappeler » certaines de vos informations personnelles sous un prétexte quelconque et vont aller ensuite usurper votre identité sur le « bon » site web sans même que vous rendiez compte que vous avez fourni vous-même vos informations confidentielles à des inconnus.Publicité

Conseils

- N'ouvrez pas les courriels provenant de personnes que vous ne connaissez pas.

- N'ouvrez pas les documents joints en attachement, à moins qu'ils ne proviennent de gens que vous connaissez et que leur présence soit explicitement mentionnée dans le courriel.

- Les « bogues » Internet sont de bons moyens de constituer votre historique de navigation à votre insu. Vous pourrez les neutraliser au moyen de plusieurs extensions proposées par Firefox et Chrome.

- Si vous avez l'habitude d'utiliser des jeux en ligne nécessitant l'ouverture de certains ports d'accès, vous n'aurez généralement pas besoin de les refermer par la suite. N'oubliez pas que sans service actif, les menaces n'existent pas et que lorsque vos applications de jeux sont fermées, rien ne peut plus écouter les flux de données de vos ports. C'est simplement comme s'ils étaient fermés.

- Si vous utilisez un client de courrier électronique, configurez-le de telle manière que les textes des courriels soient affichés en texte pur et non pas en HTML. Si vous ne pouviez lire un des courriels reçus, cela veut dire qu'il consiste en une image HTML. Vous pouvez être certain qu'il s'agit dans ce cas d'un courrier indésirable ou d'une annonce publicitaire.

- Un site web seul ne peut pas tracer votre adresse IP sur d'autres sites web.

- Ne laissez jamais votre ordinateur fonctionner sans pare-feu. Seuls les utilisateurs du réseau sur lequel vous vous situez peuvent accéder aux failles de sécurité. Si vous supprimez le pare-feu, Internet tout entier deviendra votre réseau et en ce cas, une attaque à très court terme ne ferait plus aucun doute (quelques secondes au plus).

- N'utilisez jamais plusieurs détecteurs de logiciels espions en même temps.

- Votre adresse IP n'est d'absolument aucune utilité aux hackeurs.

- Les propriétaires de sites web ne peuvent efficacement vous tracer avec votre adresse IP. Dans la plupart des cas, l'adresse IP qui vous est attribuée par votre fournisseur d'accès à Internet (FAI) est « dynamique ». Elle change en moyenne toutes les 48 heures et seul votre fournisseur FAI sait réellement qui vous êtes. Il lui est de plus techniquement impossible d'enregistrer le trafic de tous ses clients et de tous les identifier.

- Si les ports d'un pare-feu sont ouverts, ils ne seront d'aucune utilité aux hackeurs s'il n'existe pas un service défectueux pour les écouter.

- Une adresse IP n'est jamais qu'une adresse comme n'importe quelle autre. Le fait de connaitre votre adresse physique ou géographique ne facilitera pas le vol de vos meubles, et il en va de même pour vos données avec une adresse IP.